CTF/웹해킹

[PINGCTF] easy1 - 웹해킹 / dirb / Verb tampering

SecurityMan

2023. 4. 19. 11:00

제목부터 쉬운 웹해킹 문제

풀이를 알고나면 쉬웠는데 막상 풀어보면 막막했던 문제이다.

다들 그랬는지 풀이수도 그렇게 많지 않았다.

문제페이지에 접속하면 보이는 화면이다.

Hii :)) 만 출력되고 아무런 기능이 없다.

테스트하기 위해 /aaa 처럼 아무 경로나 입력해 봤는데

404 페이지도 안뜨고 그냥 계속 Hii 만 나온다.

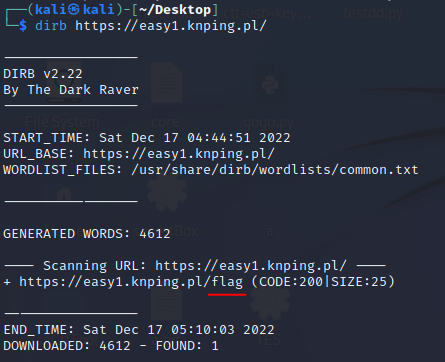

dirb 라는 도구를 이용해

가능한 경로들을 Brute Force 해봤다.

그랬더니 /flag 경로가 있다는 것을 알아냈다.

바로 /flag 경로로 접속을 시도해 봤는데

Noo, you didn't get it :( 이라고 출력되었다.

get 에서 힌트를 얻었는데

문제 설명에도 보면

Can you GET the 'flag'? :D 라면서 강조하고 있다.

메소드를 조작하면 되는듯 했다.

curl 을 이용해 -X 옵션으로 GET, POST 메소드를 지정해서 요청을 보내봤다.

GET 으로 보낼때랑 POST 로 보낼때 응답이 다른게

확실히 메소드를 이용하는것 같았다.

이전 Root Me 에서 풀이했던 Verb tampering 문제랑 비슷할거라고 생각했다.

(https://hackingstudypad.tistory.com/120)

메소르들 FLAG 로 지정해서 보내봤더니

플래그를 확인할 수 있었다.

반응형