[Root Me] P0wn3d - 웹해킹 / LFI

LFI 와 관련된 웹해킹 문제

쉽게 생각했는데 생각보다 오래걸렸다.

문제는 소스코드와 함께 접속할 수 있는 환경이 주어진다.

문제페이지에 들어가면

이런 허름한 사이트가 나온다.

아래쪽에 Powered by CMSimple 라고 적혀있는게 보이는데

검색해보니 CMSimple 가 php 로 만들어진 콘텐츠 관리 시스템이라고 한다.

대놓고 적어놓은걸 보니 저기에 취약점이 있을거라고 생각했다.

https://www.exploit-db.com/exploits/5700

CMSimple 3.1 - Local File Inclusion / Arbitrary File Upload

CMSimple 3.1 - Local File Inclusion / Arbitrary File Upload EDB-ID: 5700 CVE: 2008-2650 Date: 2008-05-31

www.exploit-db.com

exploit-db에 검색해보니

CMSimple 3.1 에 LFI 취약점이 있다고 나왔다.

exploit-db 에는 요렇게 써있는데

/etc/passwd 를 가져오는 페이로드를 그대로 써봤더니

이런 화면이 나왔다.

여기서 두가지를 알 수 있었는데

현재 있는 경로가 languages 라는 것이고,

파라미터로 입력한 경로 맨 뒤에 자동으로 .php 가 붙는다는 것이다.

다시한번 페이로드를 보면

../ 로 adm.php 로 접근하는걸 볼 수 있는데

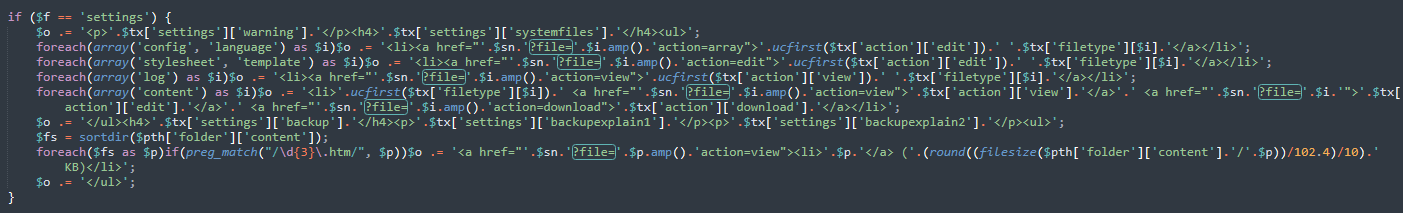

소스파일 상에서도

languages 폴더와 adm.php 가 같은 경로에 있는것을 볼 수 있다.

adm.php를 접근하는 이유가 있을거라 생각했고

이 부분 때문일꺼라고 생각했다.

?file = <파일명> & action= <행위> 로

서버에 있는 무언가를 보거나, 편집하거나, 다운로드 할 수 있는것 같았다.

이제 무엇을 다운받아야 하는지가 관건인데

config.php 파일을 보니

내용중에 password 라는게 있는것을 발견했다.

config.php의 내용을 보면 뭔가 찾을 수 있을것 같았다.

/index.php?sl=../adm&adm=1&file=config&action=view

라고 URL에 입력하면

config.php 의 내용을 불러와 읽을 수 있다.

password 항목에 플래그가 적혀있다.