[2021 화이트햇 콘테스트] A-1 - 포렌식 / Outlook

2021 화이트햇 콘테스트 예선전에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

거의 대부분의 문제는 S1_Docs_Malware.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 Windows10 시스템을 이미징한 것이다.

A-1

공격자에게 이메일을 받은 시각은 언제인가?

가장 첫번째 문제는

공격자에게 이메일을 받은 시각을 묻는 문제였다.

VMWare 를 이용해 이미지 파일을 실행시키면

이런 화면이 나온다.

바탕화면에 뭔가 알수없는 파일들이 들어있는데

확장자가 .rabbit 인걸로 보아

랜섬웨어에 감염당한 Windows10 시스템인듯 하다.

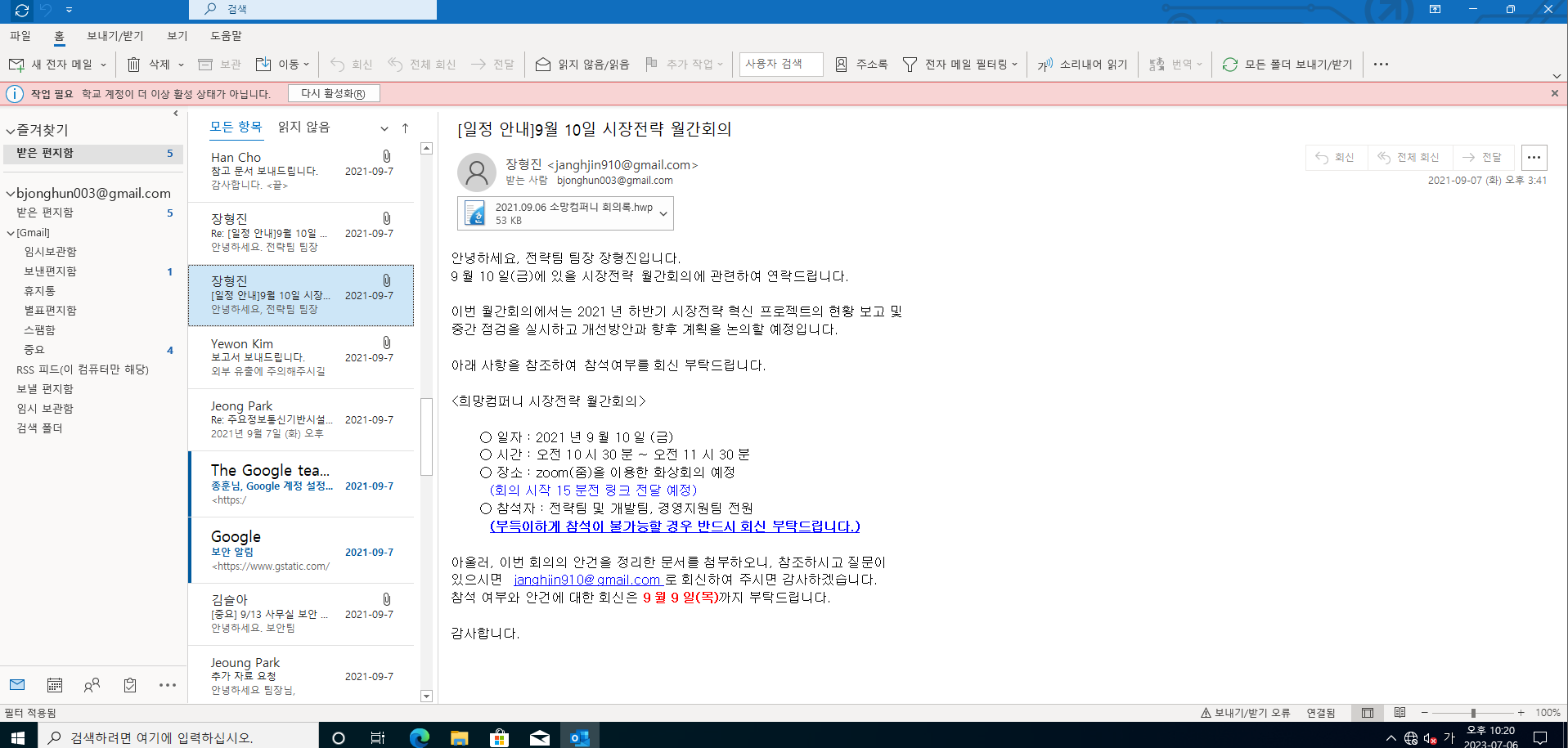

첫번째 문제가 이메일에 관한 것이다 보니

바로 Outlook 을 실행시켜 보았다.

뭔가 많은 메일을 주고받은것을 확인할 수 있다.

이 메일들 중에 어떤 메일이 악성 메일인지 구분해야 한다.

보다보니 이런 메일도 있다.

랜섬웨어 예방 교육자료를 메일로 받아놓고

랜섬웨어에 걸린게 아이러니하다.

처음엔 한글 파일과 관련된 악성코드일까 싶어

이런것도 다 열어봤는데 아니었다.

메일을 읽어보다보면 상당히 디테일하게 써있는데

문제 출제한 업체에서 참 고생했겠다는 생각을 했다.

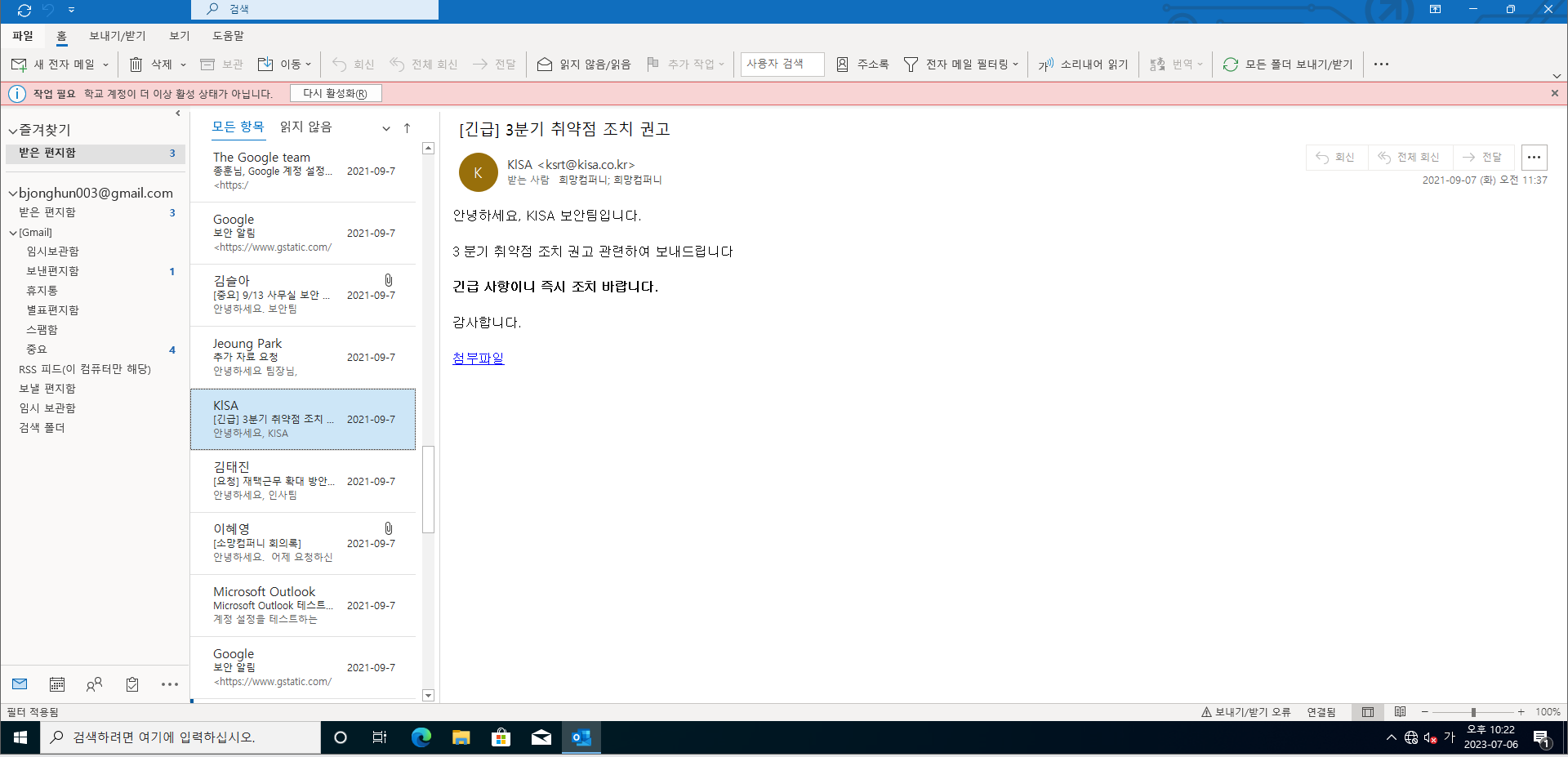

공격자가 보낸 메일은 바로 이 메일이다.

잠깐보면 KISA 에서 보낸 선량한 메일인것 같지만

공격자가 보냈다고 판단한 몇가지 근거가 있는데

첫번째는 메일 도메인이다.

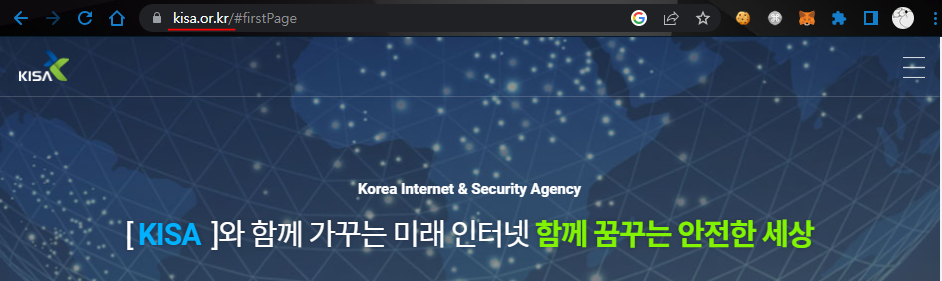

kisa.co.kr 이라고 되어있는데

KISA 는 kisa.or.kr 도메인을 사용한다.

두번째는 링크 형태로 된 첨부파일이다.

Outlook을 써보면 알겠지만

첨부파일은 보통 저런 형태로 들어간다.

파일을 드래그 & 드롭하면 되는데 굳이 링크를 만들어서 첨부한다?

의심해 봐야한다.

마지막은 첨부파일에 연결된 주소이다.

KISA 에서 첨부한 링크가 도메인이 아니라 IP 형태로 된 외부 링크이다?

그럴리가 없다.

이건 무조건 잘못된거다.

문제에서는 이메일을 받은 시각을 요구했으니

플래그는 FLAG{2021_09_07_11_37} 이 된다.