CTF/포렌식

[2022 화이트햇 콘테스트 본선] B-2 - 포렌식 / Sysmon View

SecurityMan

2024. 1. 13. 11:00

2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 B-1 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/693)

반응형

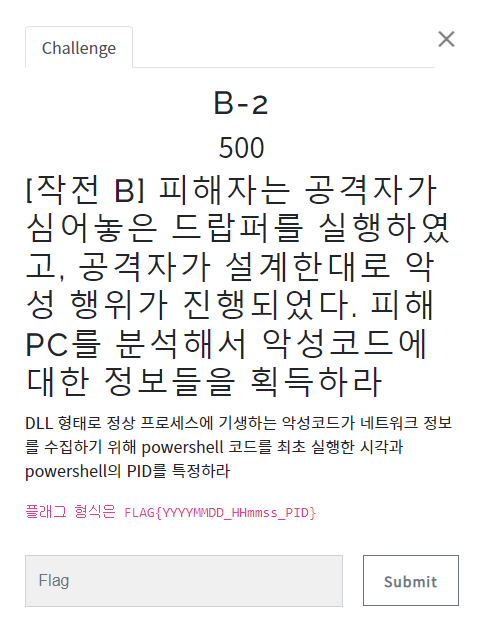

B-2 문제는

DLL 형태로 정상 프로세스에 기생하는 악성코드가

네트워크 정보를 수집하기 위해 powershell 코드를 최초 실행한 시각과

powershell의 PID를 특정하는것이 목표이다.

이번문제는

다시한면 sysmon 로그를 이용해 분석한다.

Sysmon 로그 분석을 아주 쉽게 하기위한

Sysmon View 라는 도구가 있다.

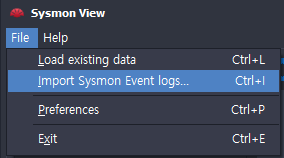

File - Import Sysmon Event logs 버튼을 눌러

아까 추출한 xml 파일을 지정해주면 된다.

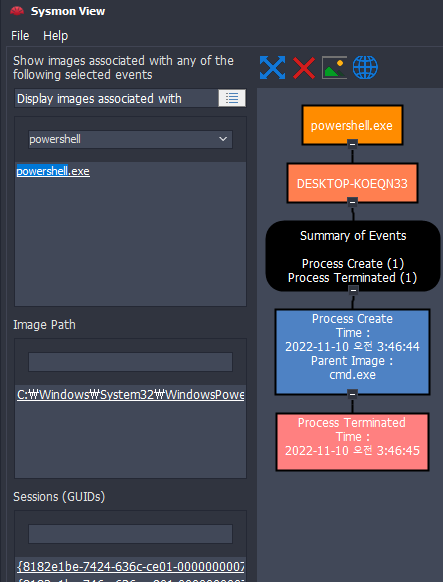

import 된 sysmon 로그에서

powershell 실행흔적을 검색해서 분석해본다.

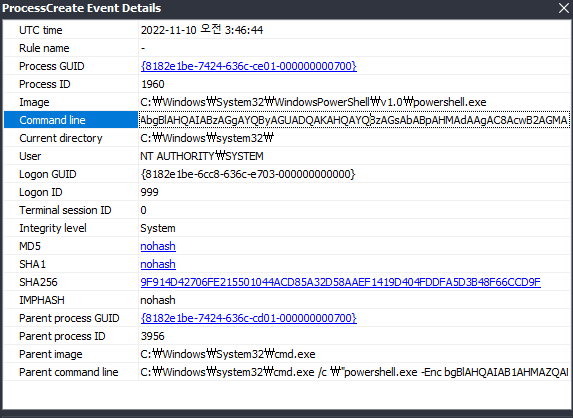

2022-11-10 12:46:44(+0900) 에 실행된 이 로그를 보면

파워쉘로 뭔가 인코딩된 명령어를 실행한 것이 확인된다.

CyberChef(https://gchq.github.io/CyberChef) 에서 base64 디코딩을 해보면

net use / net share / tasklist 명령어를 실행한 흔적을 확인할 수 있다.

이것들은 네트워크 정보를 수집하기 위해 수행한 명령어로,

이번 문제의 플래그는 sysmon 로그를 통해 알 수 있는 것처럼

FLAG{20221110_124644_1960} 이 된다.

반응형