2022 화이트햇 콘테스트 예선에 출제되었던 문제

이전 D-1 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/657)

반응형

D-2 문제는

공격자가 피해 호스트에 접근할 때 사용한 도구와

프로토콜을 찾는 것이 목표이다.

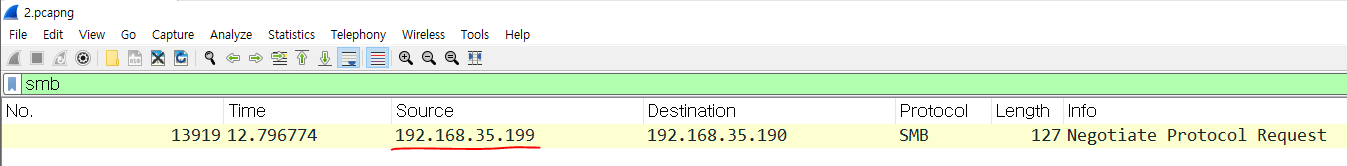

지난 문제에서 Sysmon log 의 net share 실행 흔적을 기반으로

바탕화면의 Log 폴더 내 2.pcapng 파일을 분석해

192.168.35.199 IP 주소에서

공격자가 SMB 프로토콜을 이용해 원격 접속했다는 것을 알아냈다.

따라서 문제에서 요구하는 프로토콜은 SMB 이다.

이제 도구를 찾아야 하는데

Sysinternals Suite 도구 중

SMB 와 관련된 도구는 PSEXEC.EXE 이다.

따라서 이번 문제의 플래그는

FLAG{PSEXEC.EXE_SMB} 가 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트] E-1 - 포렌식 / Sysmon View / Powershell (171) | 2023.10.26 |

|---|---|

| [2022 화이트햇 콘테스트] D-3 - 포렌식 / Sysmon View / WinPrefetchView (212) | 2023.10.22 |

| [2022 화이트햇 콘테스트] D-1 - 포렌식 / Sysmon View / Wireshark (204) | 2023.10.14 |

| [2022 화이트햇 콘테스트] C-3 - 포렌식 / Powershell (190) | 2023.10.11 |

| [2022 화이트햇 콘테스트] C-2 - 포렌식 / WinPrefetchView (162) | 2023.10.09 |