CTF/포렌식

[2022 화이트햇 콘테스트 본선] B-5 - 포렌식 / Wireshark

SecurityMan

2024. 1. 31. 11:00

[B-5]

해당 가상머신의 악성코드들이 공통적으로 통신하고 있는 서버 아이피와 포트는?

플래그 형식은 FLAG{IP_PORT}

2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 B-4 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/699)

정신을 어디 뒀었는지

이번 문제화면도 역시 캡쳐를 못했다..

넘 아쉬운 부분..

반응형

B-5 문제는

침해사고를 당한 Windows10 이미지에서 동작하는 악성코드들이

공통적으로 통신하고 있는 서버 아이피와 포트를 찾는것이 목표이다.

사실 이건 지난 B-4 문제를 풀면 바로 해결할 수 있는데

바탕화면에 있는 Log 폴더의

a-1.pcapng 파일을 분석하면

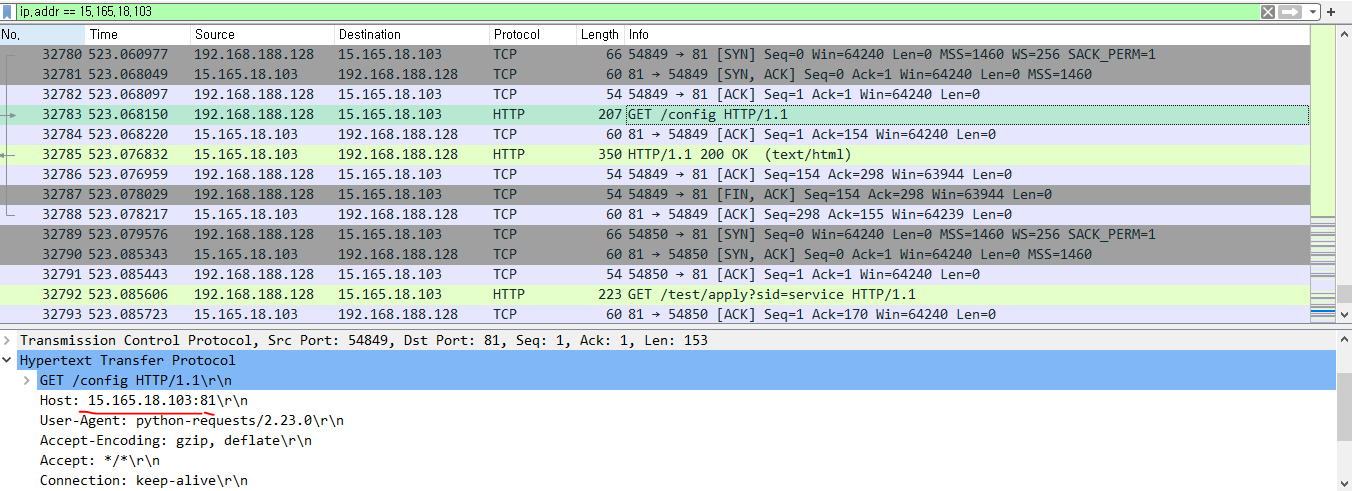

목적지 주소가 15.165.18.103 인 곳으로

계속 통신이 이루어지는 것을 볼 수 있다.

실제로 몇몇 패킷을 골라서

우클릭 - Follow - TCP Stream 해보면

뭔가 수상하게 BASE64 인코딩된 데이터들이

오가는 것을 볼 수 있다.

통신하는 포트는 아무 패킷을 선택해보면

세부 내용을 확인할 수 있다.

81번 포트를 사용하는게 보인다.

따라서 이번 문제의 플래그는

FLAG{15.165.18.103_81} 이 된다.

반응형