이번 대회에서 가장 쉬웠던 문제

암호학으로 분류 되었는데 제목부터가 이지 xor이다.

반응형

문제설명조차 간단하다.

its simple xor

문제파일로는 flag.enc 파일이 주어진다.

BRQDER1VHDkeVhQ5BRQfFhIJGw==

flag.enc 파일을 열어보면 이렇게 인코딩된 문자열이 들어있다.

문자열을 봤을때 맨 뒤에 == 이 있다면

무조건 base64로 인코딩 되었다고 생각하면 된다.

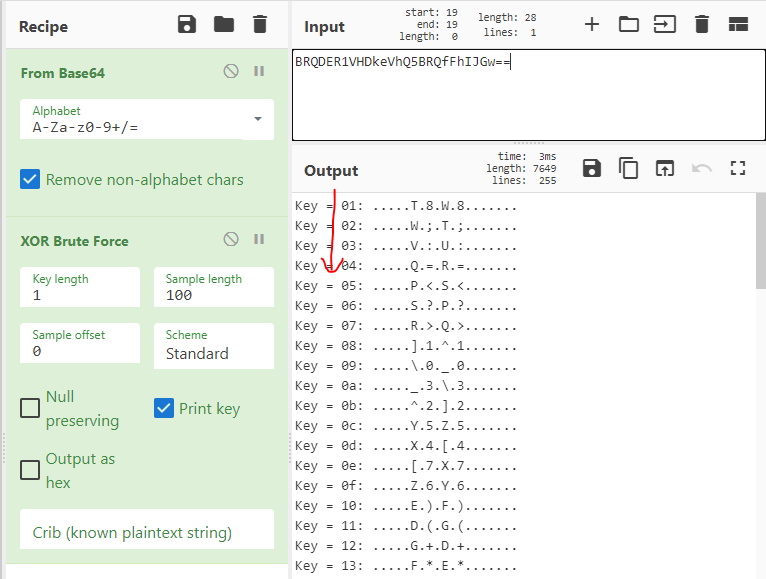

CyberChef(https://gchq.github.io/CyberChef)에 가서 base64로 디코딩을 해본다.

.....U.9.V.9..... . 라는 값이 나오는데 아직까지 무슨말인지 알수가 없다.

왜냐면 이 문제에서 가장 중요한 XOR을 하지 않았기 때문이다.

XOR을 하려면 KEY를 알아야 하는데

simple xor 이라고 했으니 key 값은 한자리 일것이라고 생각했다.

Cyberchef에는 XOR key를 brute force 해주는 기능이 있다.

이렇게 해주면 01 부터 ff 까지 차례대로 무차별 대입을 해준다.

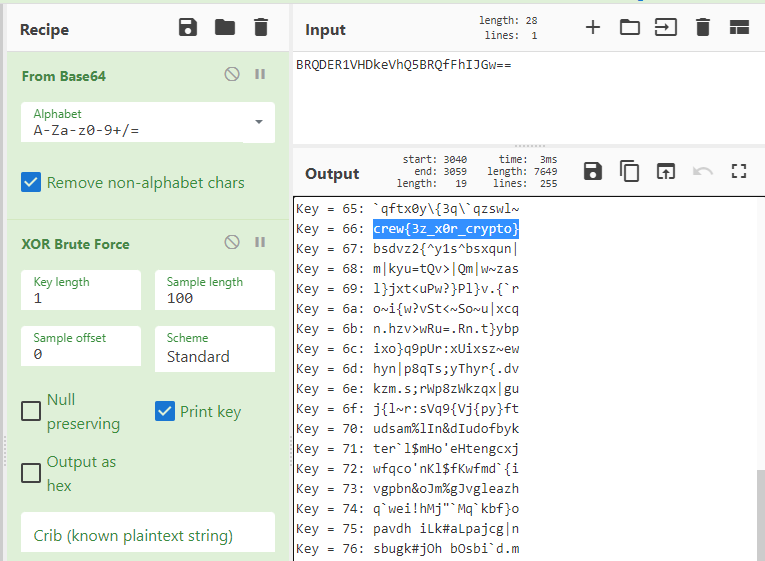

조금만 밑으로 내리면 key = 66 에서 플래그를 찾을 수 있다.

반응형

'CTF > 암호학' 카테고리의 다른 글

| [UMDCTF] Low Effort Required - 암호학 / RSA (46) | 2022.05.01 |

|---|---|

| [UMDCTF] Baby's First Crypto - 암호학 / Ascii (58) | 2022.04.29 |

| [DwagCTF] Left Foot Two Stomps - 암호학 / RSA (36) | 2022.04.18 |

| [HackPack CTF] XOR Crypto(hard) - 암호학 / Base64 (38) | 2022.04.11 |

| [HackPack CTF] XOR Crypto(Medium) - 암호학 / Base64 (38) | 2022.04.11 |