스테가노그래피 문제

적당한 툴만 사용할 줄 알면 아주 쉬운문제였는데 조금 해맸다.

문제파일로 colors.jpg 파일이 주어지는데

해당 파일을 열어보면 이렇게 생겼다.

이 문제를 풀기전에

https://hackingstudypad.tistory.com/125

[UMDCTF] Padme Twice - 포렌식 / 스테가노그래피 / PIL

재미있는 문제였다. 실제 대회에서는 Crypto로 분류된 문제였으나 뭔가 포렌식적인 요소가 있는거 같아서 포렌식으로 분류를 해봤다. 사실 이런 문제들은 코에 걸면 코걸이 귀에 걸면 귀걸이다.

hackingstudypad.tistory.com

요문제를 먼저 풀었는데

주어진 이미지 생긴게 비슷해서 저거 풀이했던것처럼

이것저것 해보다가 시간을 많이 날렸다..

보통 이런 이미지파일 스테가노그래피는

안에 숨겨진 데이터를 뽑아내기 위해 passphrase 입력을 요구하는 경우가 많다.

문제는 내가 passphrase를 모른다는것..

그럴때 쓰기위한 유용한 stegcracker 라는 도구가 있다.

pip install stegcracker 명령어로 다운로드 받을 수 있다.

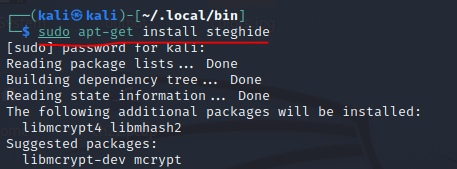

참고로 stegcracker를 사용하려면 steghide가 먼저 설치되어 있어야 한다.

sudo apt-get install steghide 명령어로 다운로드 가능하다.

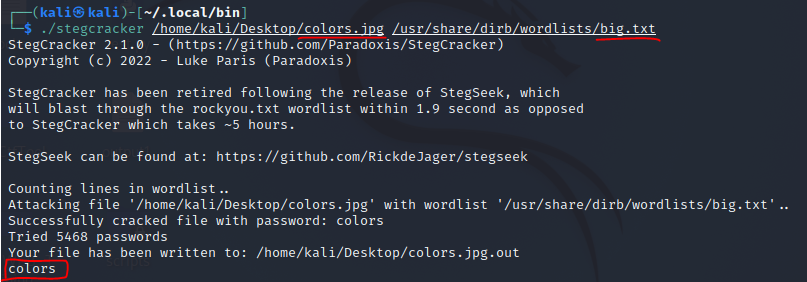

사용법은 stegcracker <분석할 파일> <wordlist> 이다.

분석할 파일로 문제파일인 colors.jpg 를 지정해주고

wordlist로 /usr/share/dirb/wordlists 경로에 있는 big.txt 파일을 지정해줬다.

칼리 리눅스를 설치하면 기본으로 들어있는 사전파일이다.

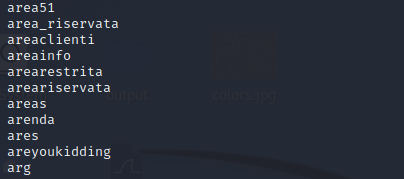

big.txt 를 열어보면 이런식으로 여러 단어들이 들어있는걸 볼 수 있다.

stegcracker 실행결과로 passphrase가 colors 인걸 알게 되었다.

문제 제목이 passphrase라니.. 굳이 도구 안써도 될뻔했다.

stegcracker 실행해서 passphrase를 찾으면

이렇게 자동으로 colors.jpg.out 파일이 생성된다.

cat 명령어로 내용을 확인하면 플래그를 찾을 수 있다.

'CTF > 포렌식' 카테고리의 다른 글

| [UMDCTF] Sensitive - 포렌식 / PDF / Python (65) | 2022.05.12 |

|---|---|

| [UMDCTF] Cool Coin - 포렌식 / 스테가노그래피 / Zsteg (70) | 2022.05.10 |

| [UMDCTF] Padme Twice - 포렌식 / 스테가노그래피 / PIL (58) | 2022.04.30 |

| [WPICTF] Luna - 포렌식 / 스테가노그래피 / zlib-flate / dd (56) | 2022.04.24 |

| [CrewCTF] Corrupted - 포렌식 / NTFS / FTK Imager (28) | 2022.04.20 |