20점짜리 웹해킹 문제

문제 제목의 CRLF는

Carriage-Return, Line Feed 의 약자인데

쉽게 생각하면 그냥 줄바꿈, 엔터를 의미한다.

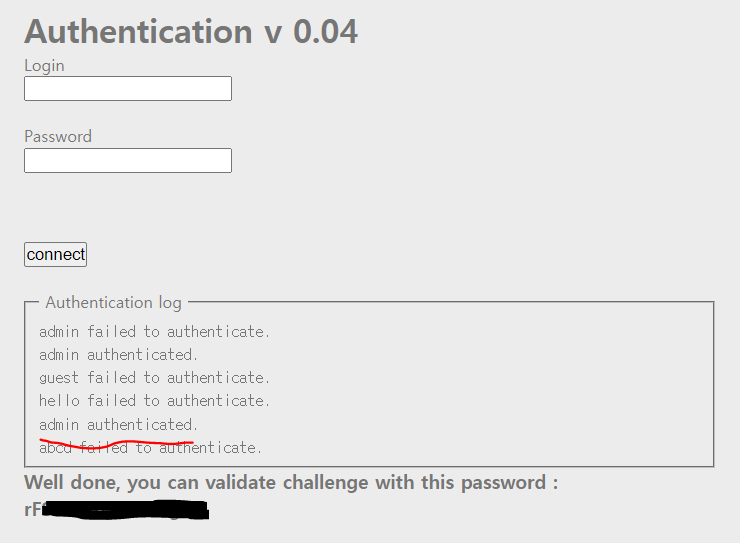

문제 페이지에 접속하면 이렇게 로그인 창이 있고,

아래쪽에는 인증 로그가 보인다.

admin이 인증에 한번 실패한 뒤 로그인에 성공했고,

그다음 guest가 로그인에 실패한것을 알 수 있다.

시험삼아 hello / hi 를 입력해서 로그인을 시도해봤는데

아래쪽에 hello가 로그인에 실패했다는 로그가 출력되는걸 확인했다.

아무래도 로그를 속여서 admin 으로 로그인을 하면 되는듯 하다.

f12를 눌러서 개발자도구로 들어가 본다.

개발자도구에서 해당 페이지의 웹 소스를 볼 수 있는데

사용자 ID를 입력하는 부분의 HTML 코드를 찾아본다.

<input type="text" name="username"> 이라고 적혀있는걸 볼 수 있다.

이 부분에 우클릭을 한 뒤에 Edit as HTML을 누르면 수정이 가능하다.

※ 물론 내 브라우저에서만 수정이 되는것이다. 서버에서 수정이 되는것이 아니다.

input type="text" 라고 되어있는 부분을

textarea 라고 수정하면 이렇게 저장이 된다.

이러면 사용자이름을 입력하는 칸이

아까랑 다른 모습으로 변한게 눈에 띌 것이다.

여기에 로그인이 성공했을때 나오는 로그인

admin authenticate. 라고 적어주고, 엔터(CRLF)를 한번 친뒤에

밑에 아무말이나(abcd) 적어줬다.

connect 버튼을 누르면 로그인이 성공한것처럼 로그가 조작되면서

아래쪽에 플래그가 출력되는걸 볼 수 있다.

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] File upload - Double extensions - 웹해킹 / WebShell (66) | 2022.05.27 |

|---|---|

| [Root Me] Python - Server-side Template Injection Introduction - 웹해킹 / SSTI (54) | 2022.05.24 |

| [Root Me] Install files - 웹해킹 / Directory Listing (63) | 2022.05.06 |

| [Root Me] Job Interview - 포렌식 / RDP Cache / BMC (69) | 2022.05.04 |

| [Root Me] Active Directory - GPO - 포렌식 / Wireshark / PowerShell (82) | 2022.04.27 |