CTFlearn 워게임의 두번째 문제

이번 문제는 포렌식 문제이다.

1번문제는 39,000명 정도 풀었었는데

풀이수가 만 명이나 적은걸 보니 이 문제가 살짝 더 어려운가 보다.

반응형

문제 설명을 읽어보면 플래그가 어딘가에 숨어있으니

찾아 볼 수 있냐고 한다.

당연하지만 그렇게 어렵지 않게 찾을 수 있다.

주어진 URL을 클릭해서 들어가면

이렇게 작은 미니언 사진을 다운받을 수 있다.

다운받은 미니언 jpg 파일을

HxD 라는 도구를 실행시켜, 드래그 앤 드랍한다.

(HxD 다운링크 : https://mh-nexus.de/en/downloads.php?product=HxD20)

그러면 이렇게 16진수로 되어있는 값들이 보인다.

이 16진수 값들은 jpg 파일의 raw data 이다.

참고로 저렇게 파일의 시작이 FF D8 FF E8 로 시작하는것은 jpg 파일의 특징이다.

(파일 시그니처 라고한다.)

HxD에서 스크롤을 천천히 내리다보면 어렵지 않게 플래그를 찾을 수 있다.

조금 더 쉽게 찾으려면

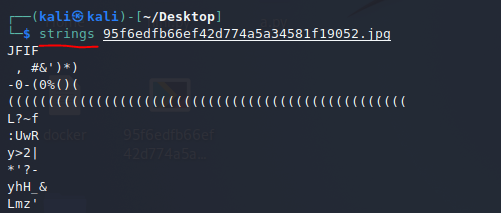

리눅스 환경에서 strings 명령어를 사용하면 된다.

strings <파일명> 순으로 입력하면 되고

아래쪽으로 내리면 플래그를 찾을 수 있다.

조금 더 응용해서 grep 명령어를

파이프라인으로 strings 뒤에 붙여주면 더욱 쉽게 찾을 수 있다.

반응형

'워게임 > CTFlearn' 카테고리의 다른 글

| [CTFlearn] Base 2 2 the 6 - 암호학 / Base64 (42) | 2022.07.24 |

|---|---|

| [CTFlearn] Where Can My Robot Go? - 웹해킹 / robots.txt (47) | 2022.07.17 |

| [CTFlearn] Taking LS - 포렌식 / Linux / 숨김파일 (64) | 2022.07.13 |

| [CTFlearn] Character Encoding - 암호학 / ASCII (48) | 2022.07.08 |

| [CTFlearn] Basic Injection - 웹해킹 / SQL Injection (52) | 2022.07.02 |