25점짜리 웹해킹 문제

Photo galery 라는 웹페이지가 주어지는데

여기서 hidden section을 찾으면 되는 문제이다.

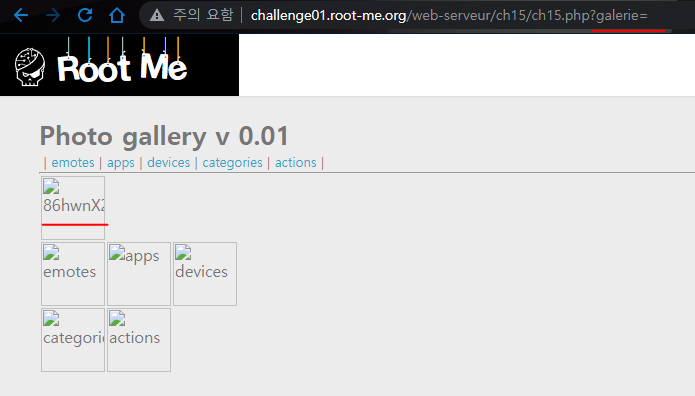

문제페이지에 접속하면 이렇게 이모티콘들이 카테고리별로 모여있는것을 볼 수 있다.

기능을 살펴보기 위해 웹페이지에서 이것저것 눌러봤는데

중요한 변화를 눈치챘다.

위처럼 emote 카테고리를 선택하면

URL이 galerie=emotes 라고 맞춰서 바뀌고,

devices 카테고리를 선택하면

URL이 galerie=devices 로 맞춰서 바뀌는 것이다.

문제 컨셉이 Directroy Traversal 이니

어떻게 접근해야할까 생각하다가

만약 아무것도 입력안한다면? 이라는 생각이 들었다.

galerie= 이라고 galerie 변수에 아무런 값도 입력하지 않으니

아래처럼 나왔다.

emotes, apps, devices, categories, actions 처럼 기존에 버튼으로도 보였던 단어들과 함께

86hwnX2 라는 경로가 새롭게 보였다.

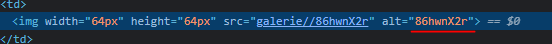

조금 짤려서 그런데 f12를 눌러 개발자도구를 보면

풀 네임을 확인할 수 있다.

새롭게 보인 경로의 이름은 86hwnX2r 이다.

URL에 galerie=86hwnX2r 이라고 입력해서

해당 경로로 접근해본다.

그랬더니 못보던 사진 두개와 함께 password 라는 단어가 보인다.

역시나 조금 짤려서 보이는것이고

f12를 눌러 개발자도구를 확인하면 경로와 함께 password.txt 라는 풀네임을 확인할 수 있다.

찾아낸 경로로 접근해보면 플래그를 획득할 수 있다.

이렇게 사용자가 URL 등을 변경해서 접근이 허가되지 않은 웹 서버 경로로 접근이 가능하게 되는 취약점을

Directory Traversal 이라고 한다.

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] PHP - assert() - 웹해킹 / Command Injection (56) | 2022.07.14 |

|---|---|

| [Root Me] PE DotNet - 0 protection - 리버싱 / IDA (53) | 2022.07.10 |

| [Root Me] JSON Web Token - Introduction - 웹해킹 / JWT (70) | 2022.07.06 |

| [Root Me] ELF C++ - 0 protection - 리버싱 / IDA / GDB (64) | 2022.06.30 |

| [Root Me] Flash - Authentication - 웹해킹 / FFDEC (56) | 2022.06.28 |