2020년에 진행되었던 국정원 주최 사이버공격방어대회

묵혀놨던 Write Up을 이제야 포스팅 해 본다.

이번에 풀이할 문제는 Webpacket 문제이다.

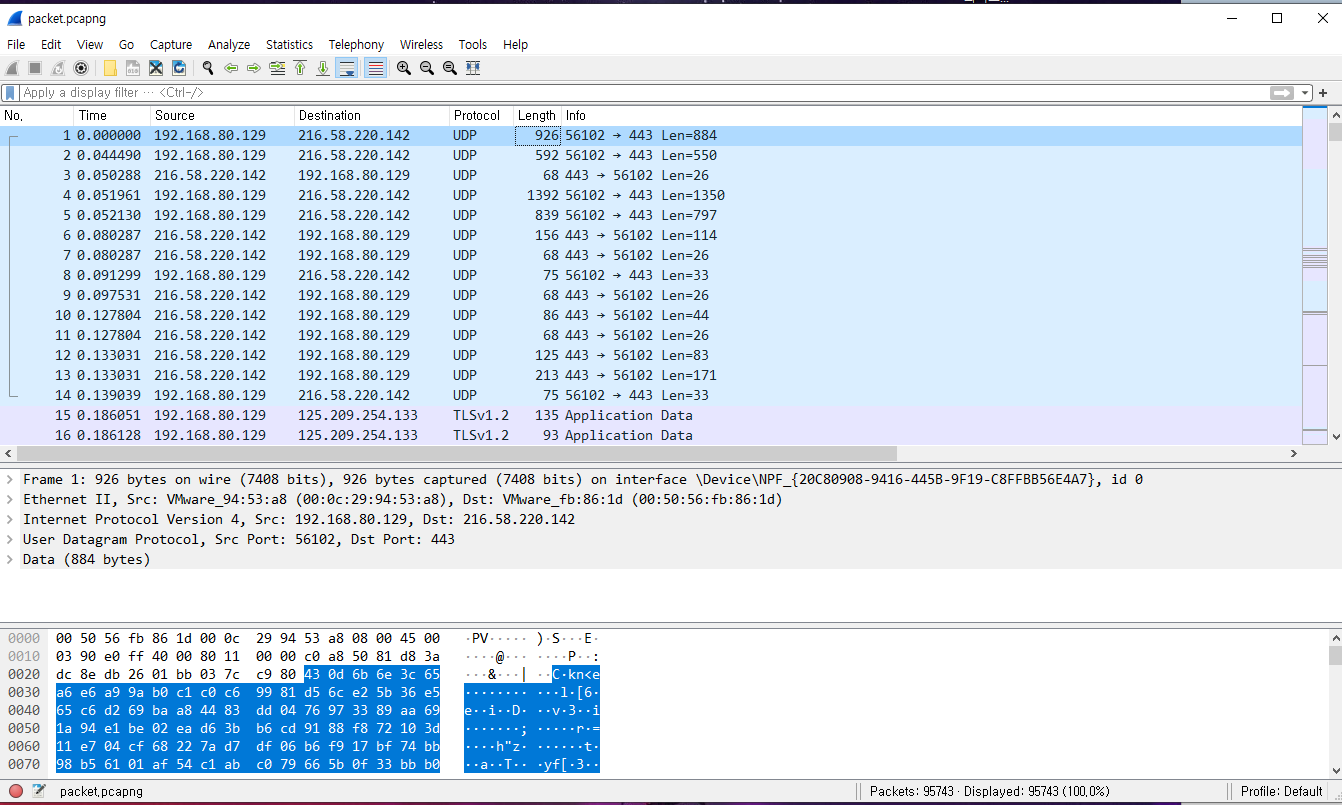

문제에서 주어지는 파일은 packet.pcapng 파일이다.

pcapng 파일은 패킷 캡처 파일로

Wireshark 라는 도구를 이용해 열어볼 수 있다.

파일을 열어보면 이런 화면이 나온다.

패킷이 약 95,000개로 좀 많아서

어디부터 봐야하나 고민하다가 일단

File - Export Objects - HTTP 로 웹 접속흔적을 살펴보기로 했다.

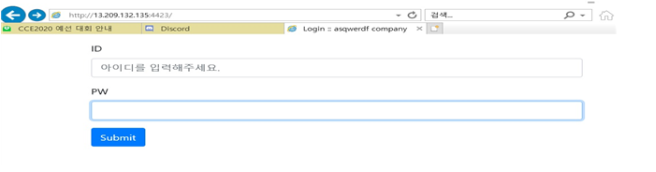

들어가보니 여러 흔적들이 나오는데,

그중 유일하게 Hostname이 IP 주소로 되어있고,

포트도 80이나 443이 아닌 4423 이라는 이상한 포트를 사용하는 호스트를 발견했다.

login.js 파일을 가져오는걸로 봐서 로그인 기능이 있는 웹페이지인것 같다.

13.209.132.135:4423 을 주소창에 한번 쳐보니

대회당시 서버가 진짜로 살아있었다.

예상했던 것처럼 ID와 비밀번호를 입력하는 로그인 창이 나왔다.

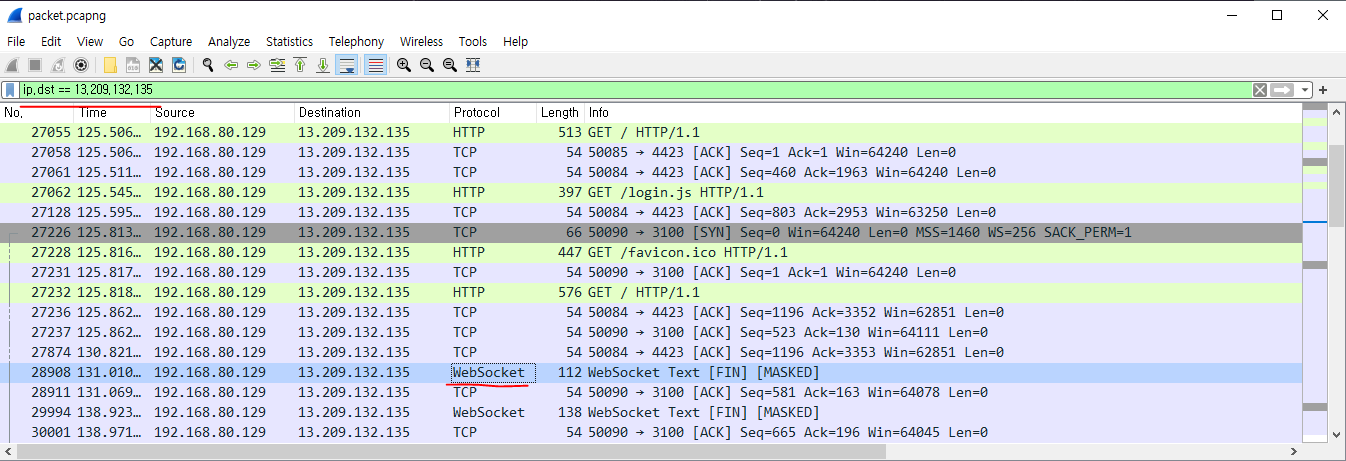

와이어샤크에서 필터 기능을 이용해

ip.dst == 13.209.132.135 라고 입력해서 서버 주소를 목적지로 하는 패킷만 필터링을 해 보았다.

그랬더니 HTTP 패킷 외에도 WebSocket 을 이용해 뭔가 통신한 흔적이 보였다.

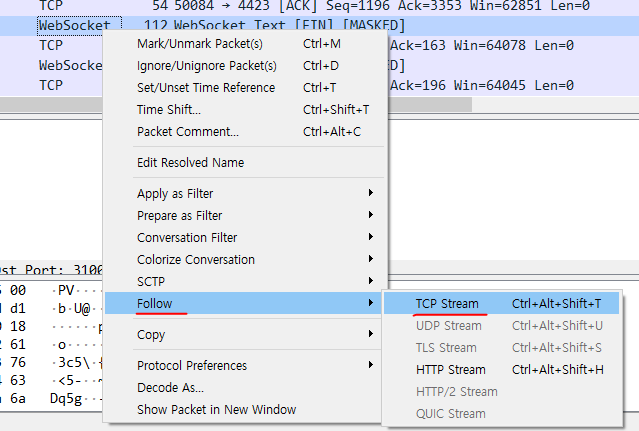

조금 더 자세히 보기위해

해당 패킷에서 우클릭 - Follow - TCP Stream 을 눌러 확인해보았다.

그럼 이렇게 웹소켓으로 주고받은 내용이 보이는데,

나머지와 다르게 여섯번째 있는 event만 success! 라고 적혀있는것을 볼 수 있다.

다시 이전 화면으로 돌아가서

위에서 부터 여섯번째 있는 WebSocket 패킷을 눌러 자세한 내용을 보면

id가 admin 인 계정으로 로그인한 흔적을 찾을 수 있다.

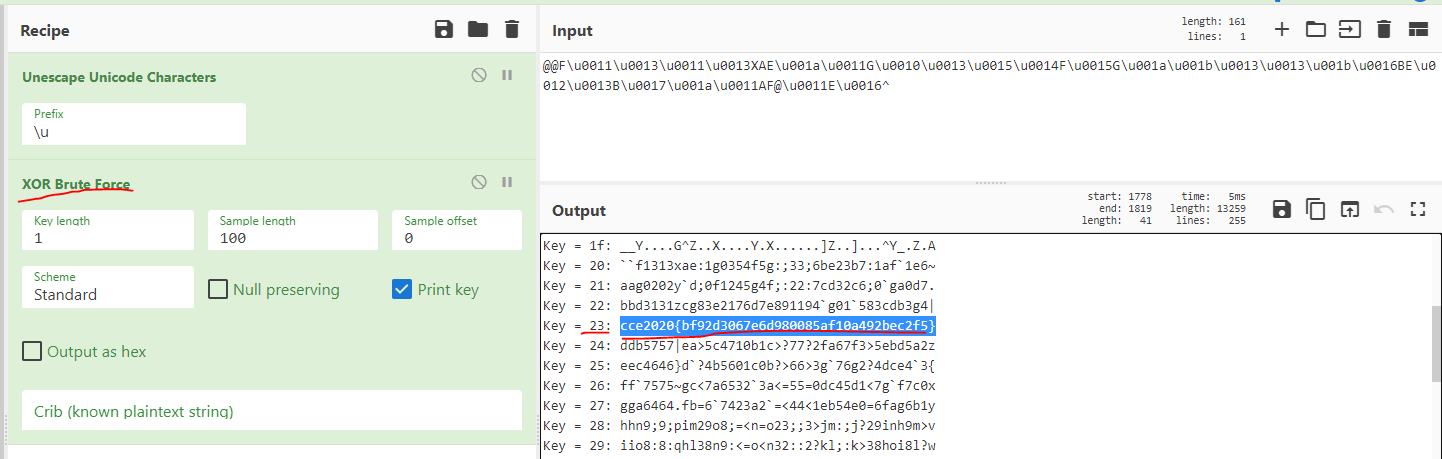

@@F\u0011\u0013\u0011\u0013XAE\u001a\u0011G\u0010\u0013\u0015\u0014F\u0015G\u001a\u001b\u0013\u0013\u001b\u0016BE\u0012\u0013B\u0017\u001a\u0011AF@\u0011E\u0016^

비밀번호는 위와 같이 특수문자, 알파벳, 그리고 유니코드가 막 섞여있는 모양이다.

뭔가 추가적인 작업이 필요한것 같아서

CyberChef(https://gchq.github.io/CyberChef)에서 우선 정제작업을 해줬다.

Unescape Unicode Characters 를 레시피로 선택하면

조금 깔끔한 모습으로 볼 수 있다.

이것저것 다양한 시도를 해보다가

XOR Brute Force 를 해본 결과

Key 값이 23일때, 플래그를 찾을 수 있었다.

'CTF > 포렌식' 카테고리의 다른 글

| [2020CCE] Email spear phishing analysis - 포렌식 / rtfobj / IDA (69) | 2022.11.16 |

|---|---|

| [2020CCE] Document Malware Analysis #1~3 - 포렌식 / SSView / HWP (54) | 2022.11.14 |

| [2020CCE] Web Log - 포렌식 / Blind SQL Injection (54) | 2022.10.28 |

| [2020CCE] Simple Packet - 포렌식 / Wireshark / XOR (76) | 2022.10.26 |

| [2020CCE] Simple Memory - 포렌식 / Volatility (60) | 2022.10.22 |