Root Me 에서 제공하는 PDF 파일 과련 포렌식 문제

문제의 목표는 PDF 파일에서 숨겨진 정보를 찾는 것이다.

문제에서 주어지는 것은 epreuve_BAC_2004.pdf 파일이다.

해당 파일을 열어보면 무슨 연구보고서 같은데

프랑스어라 무슨 내용인지 잘 모르겠다.

그냥 봤을때는 특이한 점은 없다.

http://sandsprite.com/blogs/index.php?uid=7&pid=57

RE Corner - PDF Stream Dumper

PDF Stream DumperAuthor: David ZimmerDate: 07.21.10 - 7:55pm This is a free tool for the analysis of malicious PDF documents. This tool has been made possible through the use of a mountain of open source code. Thank you to all of the authors involved. Has

sandsprite.com

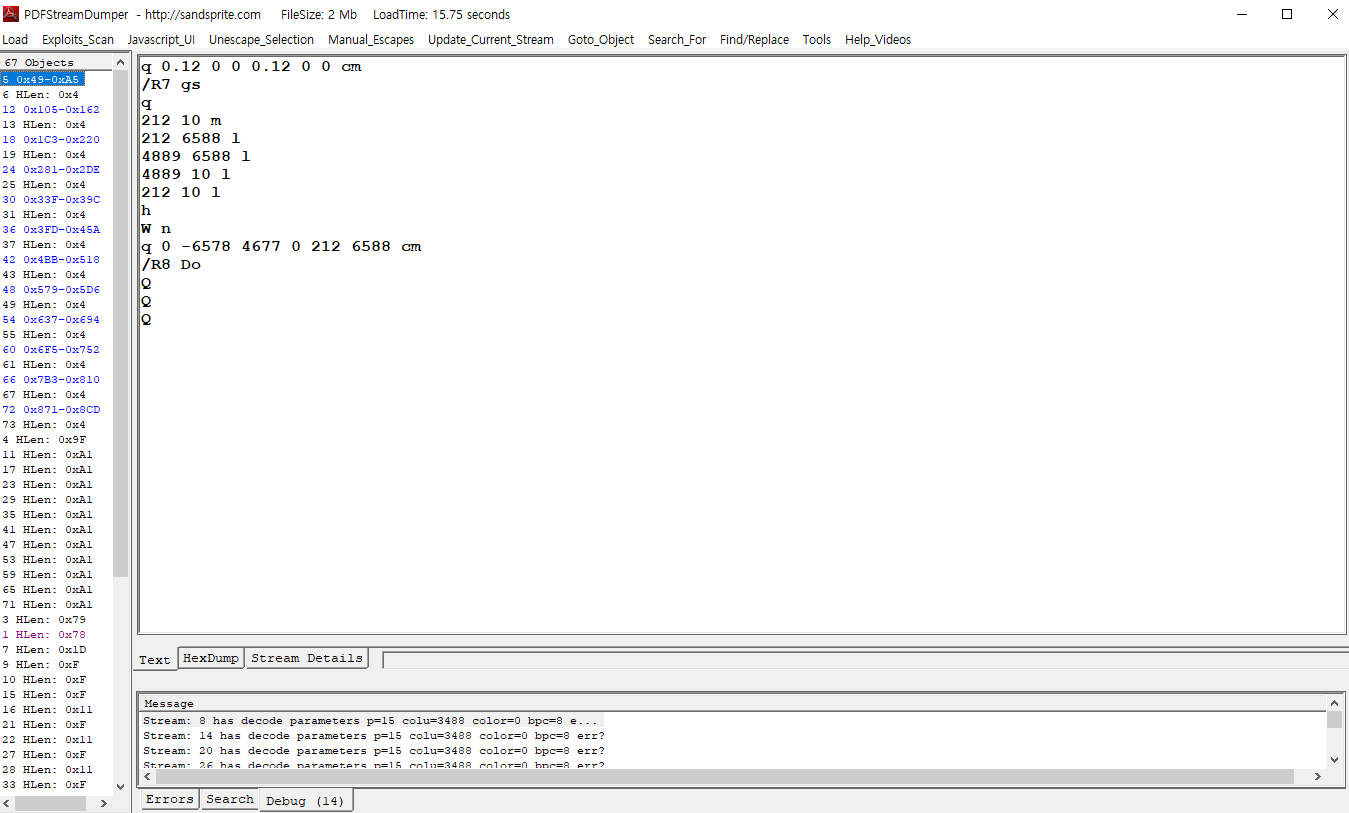

PDF 파일을 분석할 때 유용한 도구인

PDFStreamDumper 가 있다.

위 링크에서 다운받아 설치가 가능하다.

해당 도구를 다운로드 받아 설치한 뒤

Load 버튼을 눌러 문제에서 주어진 pdf 파일을 로드시키면 위와 같은 화면이 나온다.

pdf 파일은 크게

PDF Header, Body, Cross Reference Table, Trailer 로 나누어져 있는데

그 중 Body 에 보통 데이터를 많이 숨긴다.

Body 에는 pdf 파일을 구성하는 각종 Object 들이 들어있다.

위 사진에서 보이는것 처럼 문제에서 주어진 pdf 파일은 67개의 Object 를 포함하고 있다.

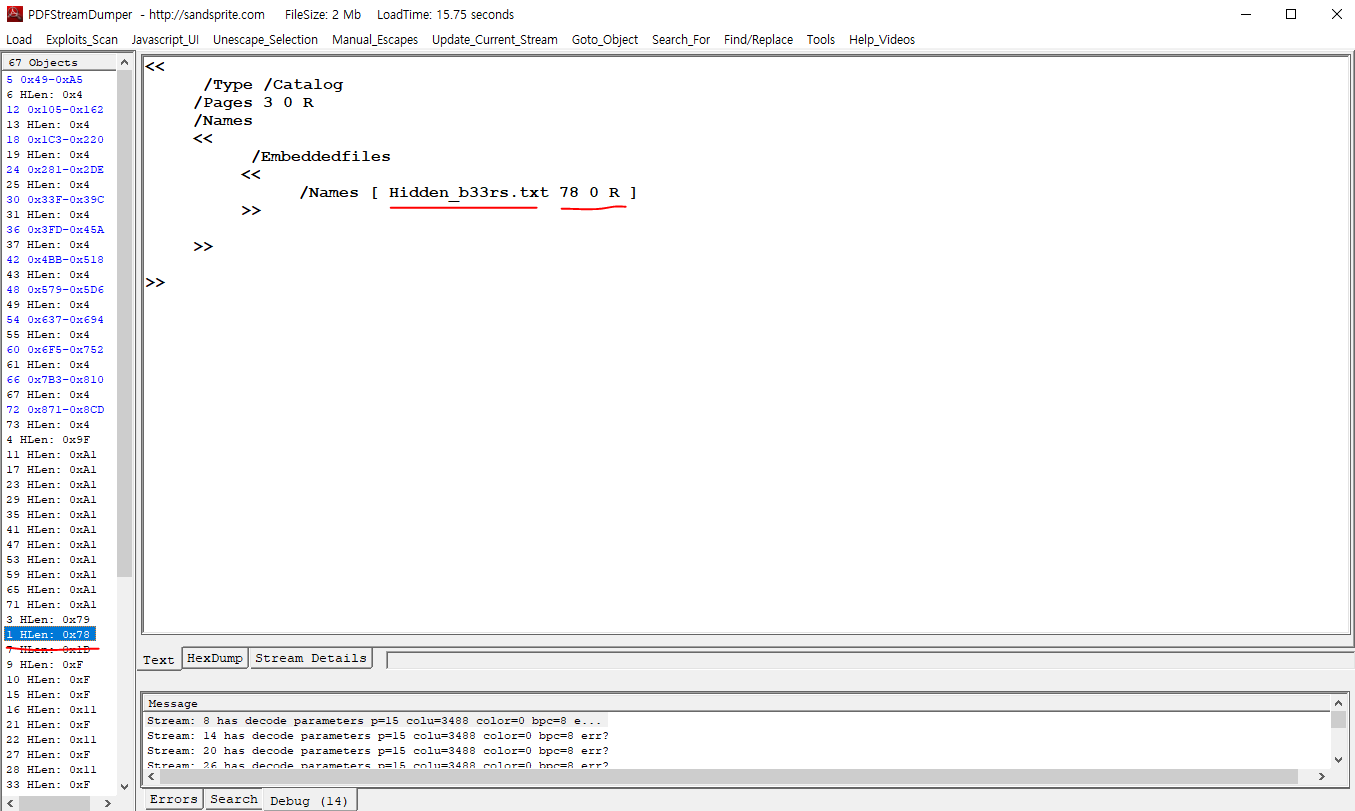

Object를 하나씩 내려가면서 살펴보니

중간에 눈에 띄는게 하나 보였다.

Hidden_b33rs.txt 라는 이름의 파일이 Embedded 되어있는게 보인다.

일단 이름부터 수상하니 추적해본다.

뒤에 있는 78 0 R 가 위치라고 생각하면 된다.

Object 왼쪽에 있는 번호를 따라가면 된다.

78 0 R 이었으니 78이 써있는 부분을 찾아서 클릭해준다.

그럼 오른쪽에 다시 정보가 나오는데,

이번에도 Hidden_b33rs.txt 와 관련된 내용이고 77 0 R 이라고 적혀있는걸 볼 수 있다.

바로 한칸 위에있는 77로 가본다.

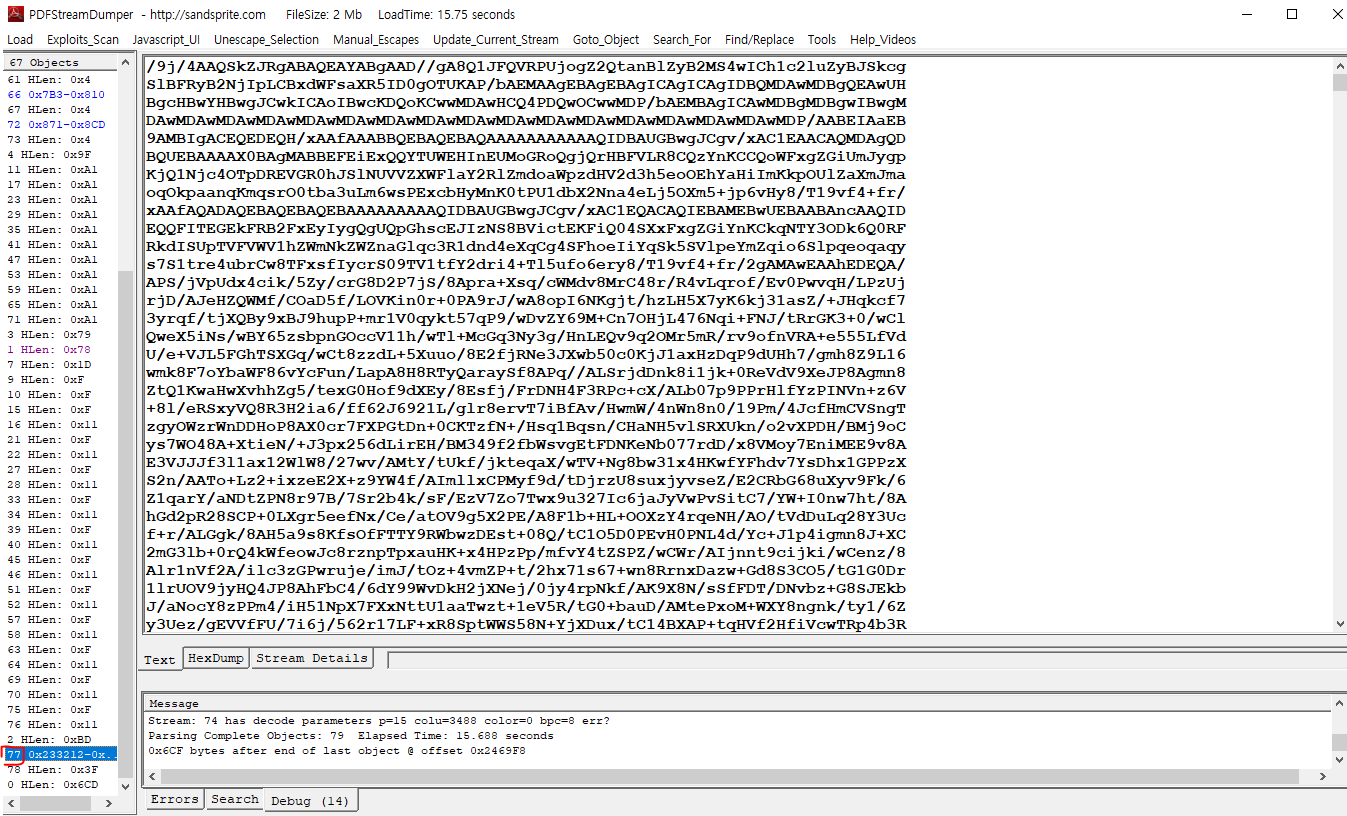

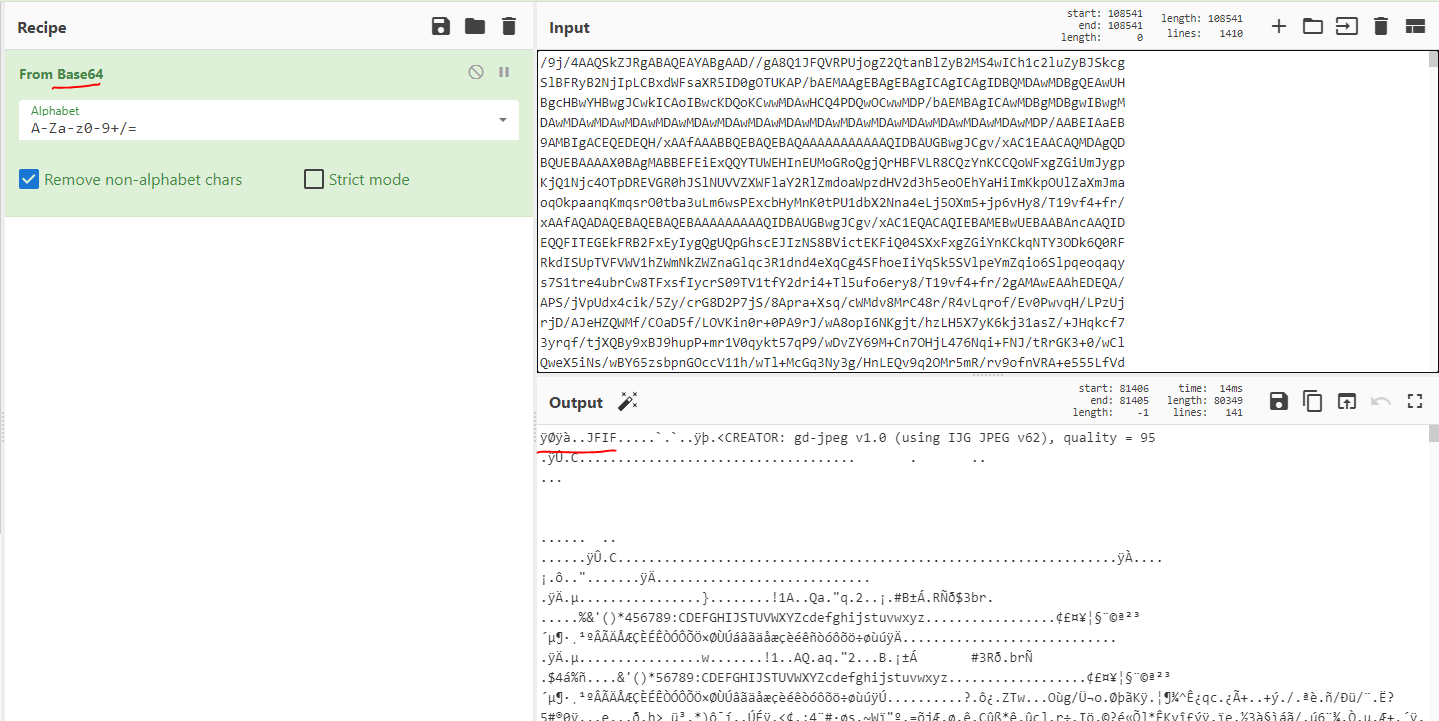

그럼 이렇게 Base64 로 인코딩된 데이터가 보인다.

CyberChef(https://gchq.github.io/CyberChef) 에서 Base64 디코딩을 해준다.

그럼 Output 에 yoya JFIF 라는 문자열이 맨 앞에 오는것을 볼 수 있는데,

이 문자열이 보이면 jpg 파일이라는 뜻이다.

이런걸 파일 시그니처 라고 한다.

오른쪽에 있는 저장버튼을 눌러서 저장이 가능하다.

해당 파일을 열어보면 술취한 사람들과 함께

플래그가 써있는것을 볼 수 있다.

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] XSS DOM Based - AngularJS - 웹해킹 / 크로스사이트스크립트 (56) | 2023.01.04 |

|---|---|

| [Root Me] XSS DOM Based - Introduction - 웹해킹 / 크로스사이트스크립트 (59) | 2022.12.23 |

| [Root Me] XSS - Reflected - 웹해킹 / 크로스사이트스크립트 (65) | 2022.11.25 |

| [Root Me] Malicious Word macro - 포렌식 / Volatility (62) | 2022.11.21 |

| [Root Me] Crypt-art - 암호학 / Piet / Vigenere Cipher (50) | 2022.11.19 |