TeamH4C에서 진행했던 CTF의 첫번째 포렌식 문제

이번 문제는 아주 쉬운 편이다.

반응형

문제에서 주어지는 Hangul.png 파일을 열어보면 이렇게 생겼다.

특별한거 없어 보이는 PNG 파일이다.

해당 파일을 HxD 도구를 이용해 열어본다.

파일이 89 50 4E 47 으로 시작하는것을 알 수 있다.

89 50 4E 47로 시작하는것은 PNG 파일의 특징이다.

이런걸 파일 시그니처 라고 한다.

이번엔 HxD에서 스크롤을 끝까지 내려 파일의 맨 끝으로 이동해 봤다.

PNG 파일은 끝날때 49 45 4E 44 AE 42 60 82 로 끝난다.

IEND®B`‚ 이렇게 생긴 문자열이 나오면 PNG 파일은 끝난것이다.

그런데 이상한게 위의 문자열이 나왔음에도

파일이 끝나지 않고 뒤에 50 4B 03 04 ~ 로 시작하는 데이터가 있는게 보인다.

이건 ZIP 파일의 시그니처이다.

PNG 파일 뒤에 ZIP 파일이 숨어있는 것이다.

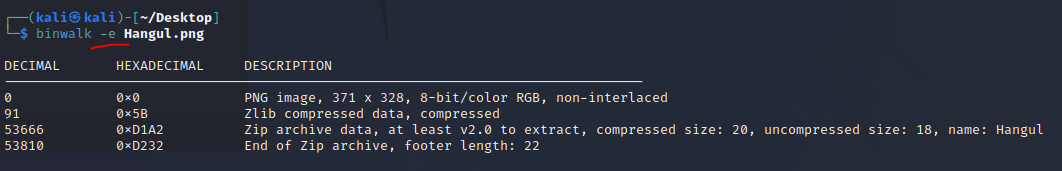

칼리 리눅스에서 binwalk 명령어를 이용해

문제 파일을 분석해보면 아까 본것처럼

PNG 파일 뒤에 ZIP 파일이 있는것을 볼 수 있다.

binwalk 에서 -e 옵션을 추가하면 데이터를 추출할 수 있다.

데이터를 추출하면 나오는 ZIP 파일의 압축을 풀면

Hangul 이라는 파일이 나오는데,

해당 파일의 내용을 확인해보면 플래그를 찾을 수 있다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [TeamH4C CTF] message from space - 포렌식 / SSTV / Steghide (55) | 2022.12.11 |

|---|---|

| [TeamH4C CTF] GNP - 포렌식 / HxD / Stegsolve (62) | 2022.12.09 |

| [b0lers CTF] Matryoshka(2/2) - 포렌식 / PIL / HxD (50) | 2022.12.03 |

| [b0lers CTF] Matryoshka(1/2) - 포렌식 / PIL / HxD (50) | 2022.12.02 |

| [b01lers CTF] Echoes of Reality / Zima Blue - 포렌식 / Stegsolve / Audacity (65) | 2022.11.30 |