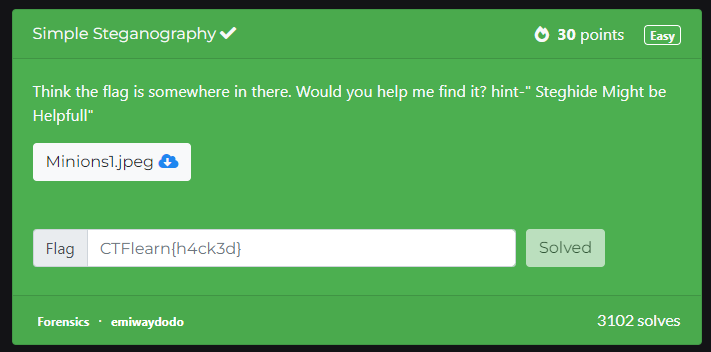

CTFlearn의 마흔 네번째 문제

이번 문제는 문제 제목처럼 말그대로 간단한 스테가노그래피 문제이다.

문제 설명에 친절하게 Steghide 라는 도구를 사용하라고 힌트까지 줬다.

우선 문제에서 주어진 Minions1.jpeg 파일은 위와 같다.

귀여운 미니언 사진이다.

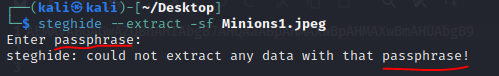

문제 힌트대로 Steghide 라는 도구를 사용해볼 텐데,

그 전에 우선 알아야 할 것이 있다.

steghide 도구에서

--extract -sf <파일명> 이라고 옵션을 주게되면

파일 안에 숨어있는 데이터를 추출할 수 있다.

추출하기전 보이는것과 같이 passphrase 를 물어보는데

올바른 passphrase 를 입력하지 못하면 위처럼 extract 를 하지 못한다.

어딘가에 숨어있을 passphrase 를 먼저 찾아야 한다.

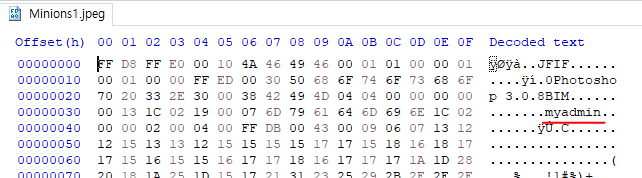

simple stego 라 그런지 passphrase 를 찾는건 그렇게 어렵지 않았다.

HxD 도구를 이용해 문제 파일을 열어보면

파일 맨 앞부분에 뜬금없이 myadmin 이라는 단어가 보인다.

누가봐도 passphrase 인것 같다.

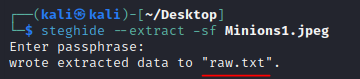

다시한번 steghide 를 실행시켜

passphrase 에 아까 찾은 myadmin 을 입력해본다.

그럼 이번에는 아까와 달리 raw.txt 라는 파일이 추출되는것을 볼 수 있다.

raw.txt 파일을 열어보면

이렇게 알파벳과 숫자로 뒤섞인 알수없는 문자열이 보인다.

일단 생긴게 Base64 같으므로 먼저 시도해본다.

CyberChef(https://gchq.github.io/CyberChef) 에서 Base64 디코딩을 해주면

숨어있던 플래그를 찾을 수 있다.

'워게임 > CTFlearn' 카테고리의 다른 글

| [CTFlearn] PDF by fdpumyp - 포렌식 / HxD / Base64 (64) | 2022.12.18 |

|---|---|

| [CTFlearn] Suspecious message - 암호학 / Playfair Cipher (52) | 2022.12.14 |

| [CTFlearn] Time Traveller - MISC / OSINT / Wayback Machine (56) | 2022.12.10 |

| [CTFlearn] So many 64s - 암호학 / Base64 (56) | 2022.12.06 |

| [CTFlearn] Digital Camouflage - 포렌식 / Wireshark / Base64 (56) | 2022.12.04 |