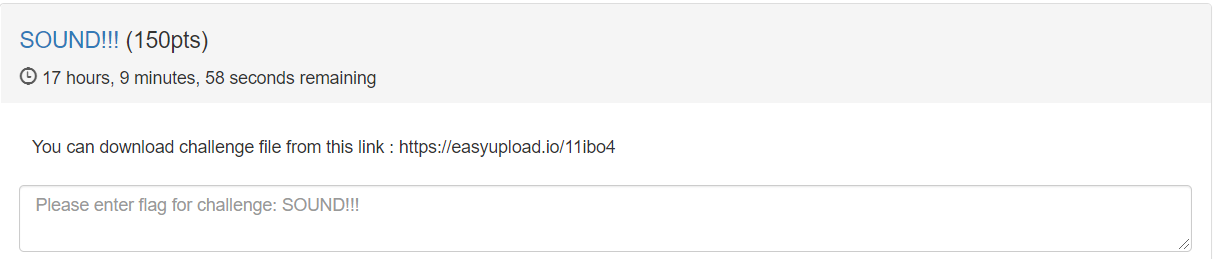

간단한 포렌식 문제

비슷한 유형의 문제를 이전에 포스팅 한 적이 있다.

(https://hackingstudypad.tistory.com/184)

문제파일로 주어지는 것은 song_file.wav 파일이다.

음악파일이 주어졌을때 주로 사용하는 도구는 audacity 가 있겠지만

이번 문제에서는 다른 도구를 사용해서 풀 수 있었다.

DeepSound 라는 도구를 사용했다.

DeepSound 도구는 wav, flac, wma, ape 등등 음악파일에

AES-256 암호 알고리즘을 사용해서 Secret file을 숨길 수 있게 해주는 도구이다.

물론 역으로 복원하는것도 가능하다.

프로그램을 실행시킨 뒤에 wav 파일을 드래그 앤 드롭하면

아래쪽에 FLAG.rar 파일이 숨겨져 있다는 것을 알 수 있다.

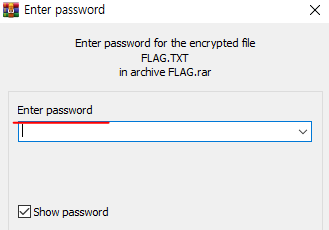

rar 파일의 압축을 풀려고 보면 비밀번호가 걸려있는데

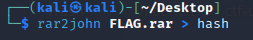

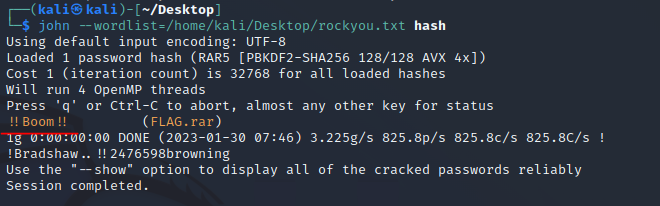

ZIP 파일 비밀번호를 crack 하는데는 John the Ripper 라는 도구를 이용했다.

여러가지 비밀번호를 crack 해주는 기능을 가지고 있다.

rar2john <파일명> > hash 명령어로

hash 파일을 생성해준 다음

john --wordlist=<rockyou.txt 파일 경로> hash 명령어로 비밀번호를 crack 해주면 된다.

해당 파일의 비밀번호는 !!Boom!! 이었다.

비밀번호를 크랙하는데 사용한 rockyou.txt 파일을 구글에 검색하면 쉽게 구할 수 있다.

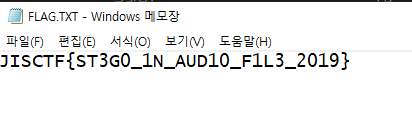

찾아낸 비밀번호로 rar 파일의 압축을 풀어주면

FLAG.TXT 파일을 볼 수 있고

해당 파일에 플래그가 적혀있다.

'CTF > 포렌식' 카테고리의 다른 글

| [Tenable CTF] H4ck3R_m4n exposed! 1 - 포렌식 / Wireshark (60) | 2023.03.07 |

|---|---|

| [justCTF] PDF is broken, and so is this file - 포렌식 / binwalk / HxD / Ruby (71) | 2023.02.17 |

| [JISCTF] Colorfull - 포렌식 / Wireshark / John the Ripper / PIL (64) | 2023.01.26 |

| [JISCTF] Malicious2 - 포렌식 / John the Ripper (81) | 2023.01.10 |

| [Affinity CTF] wholeisbetter - 포렌식 / Base64 (72) | 2023.01.07 |