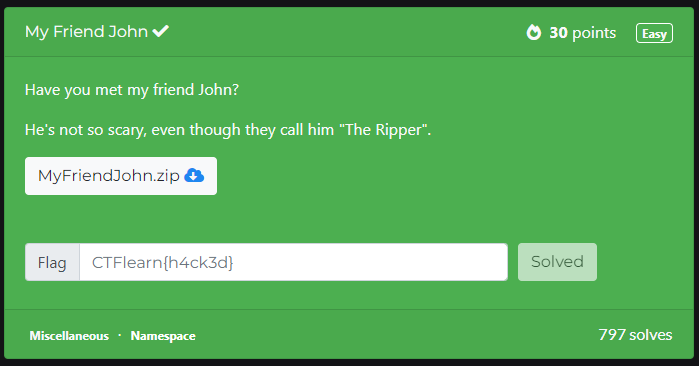

CTFlearn의 일흔일곱번째 문제

이번엔 MISC 카테고리의 문제이다.

MISC는 miscellaneous의 약자로 여러가지 잡다한 이라는 의미를 가지고 있다.

이번 문제는 Easy 난이도 답게

문제 제목과 문제 설명에서

대놓고 John the Ripper 도구를 사용하라고 알려주고 있다.

John the Ripper 여러가지 비밀번호를 crack 해주는 기능을 가지고 있다.

문제에서 주어지는 것은 MyFriendJohn.zip 파일이다.

이 파일은 비밀번호가 걸려있지 않다.

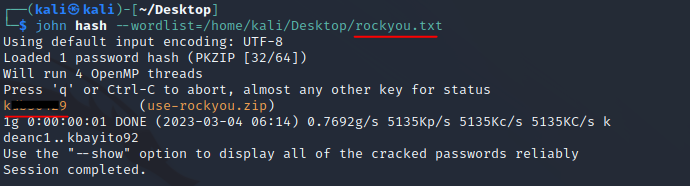

압축을 풀면 use-rockyou.zip 파일이 나오는데

이 파일엔 비밀번호가 걸려있다.

그런데 또 친절하게 rockyou 를 사용하라고 알려주고 있다.

rockyou 는 무차별 대입을 하기위한 사전파일이다.

zip2john <파일명> > hash 명령어로

hash 파일을 생성해준 다음

john --wordlist=<rockyou.txt 파일 경로> hash 명령어로 비밀번호를 crack 해주면 된다.

1초만에 결과가 나온다.

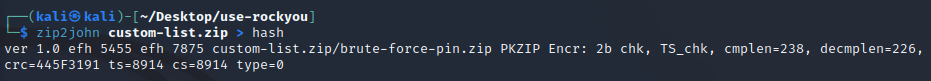

비밀번호를 입력해 압축을 풀면

custom-list txt 파일과 zip 파일이 들어있다.

txt 파일의 내용은 이런데

이 값들 중 하나가 zip 파일의 비밀번호 인듯 하다.

다시한번 zip2john <파일명> > hash 명령어로

hash 파일을 생성해주고

john --wordlist=<custom-list.txt 파일 경로> hash 명령어로 비밀번호를 crack 해주면 된다.

역시 금방 나온다.

압축을 풀면 나오는건 brute-force-pin.zip 파일이다.

이번엔 비밀번호가 pin 번호 형태이고, 이걸 맞춰야 하나보다.

일단 아까와 같이 hash 파일을 생성해주고

john hash --mask=?1 -1=[0-9] -min-len=6 -max-len=6 형태로 입력해주면 된다.

--mask 옵션을 줘서 비밀번호 포멧을 만들어주는데

핀번호니까 ?1 과 -1=[0-9] 이용해서 숫자가 들어갈 수 있도록 지정해주고

보통 핀번호의 길이가 6자리이니, min-len과 max-len을 모드 6으로 설정해준 뒤

실행시키면 된다.

생각보다 금방 결과가 나온다.

압축을 풀면 나오는 flag.txt 파일에

플래그가 적혀있다.

'워게임 > CTFlearn' 카테고리의 다른 글

| [CTFlearn] XOR Is Friend Not Food - 암호학 (68) | 2023.03.10 |

|---|---|

| [CTFlearn] Dumpster - 포렌식 / Eclipse Memory Analyzer (70) | 2023.03.08 |

| [CTFlearn] RE_verseDIS - 리버싱 / IDA / Python (52) | 2023.03.03 |

| [CTFlearn] Smiling ASCII - 포렌식 / HxD / PIL (58) | 2023.03.01 |

| [CTFlearn] MountainMan - 포렌식 / HxD / XOR (71) | 2023.02.27 |