Tenable CTF 에서 웹해킹 카테고리에 있던 문제들은

하나의 웹 사이트가 주어지고, 그 안에서 여러 플래그를 찾아 해결하는 방식이었다.

간단한 문제들이 많아서 여러개를 한번에 포스팅한다.

위에 보이는 것이 공통적으로 제공되는 웹사이트이다.

네번째 문제는 Show me what you got 이다.

문제 설명을 보면 Find the "indexes" flag 라고 적혀있다.

indexes 라는 단어를 강조한 것을 보고

Directory Indexing 취약점이라는것을 알아냈다.

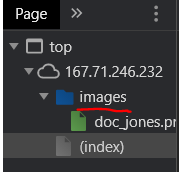

F12의 개발자 도구를 이용해

웹페이지 구조를 대강 살펴봤다.

images 라는 폴더가 있는것을 확인할 수 있었다.

URL에 /images/ 라고 입력했더니

디렉토리 인덱싱 취약점으로 인해

Index of /images 페이지가 나타났다.

숨겨져 있던 aljdi3sd.txt 파일이 보이는데

해당 파일을 클릭해서 내용을 보면

플래그가 적혀있다.

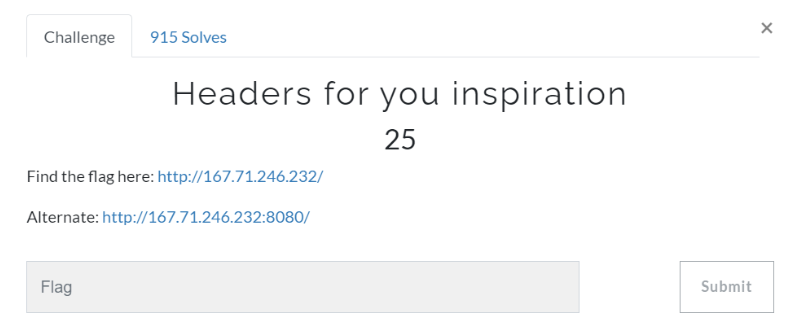

다섯번째 문제는 Headers for you inspiration 문제이다.

문제 제목부터 Header 와 관련한 문제라는것을 암시하고 있다.

F12를 눌러 개발자도구의 네트워크 탭에서

Response Heasers 를 살펴보면

Flag 헤더에 플래그가 적혀있는것을 확인할 수 있다.

여섯번째 문제는 Ripper Doc 이다.

이번엔 메인페이지가 아닌 ripper doc 페이지에서 푸는 문제이다.

메인페이지에서 Certified Ripper Docs 버튼을 누르면

이 페이지로 이동된다.

list 를 볼 수 없다는 안내 문구가 나오는데

F12를 눌러 개발자도구의 네트워크 탭에서

Request Headers를 확인해보니

Cookie 값이 authenticated=false 라고 되어있는것을 발견했다.

헤더변조를 해서 true로 값을 바꿔본다.

https://chrome.google.com/webstore/search/modheader?hl=ko

Chrome 확장프로그램 설치페이지로 가서 modheader 라고 검색하면 설치할 수 있다.

해당 확장프로그램을 이용해

authenticated=true 라고 바꿔준 뒤

새로고침을 하면

플래그를 찾을 수 있다.

'CTF > 웹해킹' 카테고리의 다른 글

| [PINGCTF] easy1 - 웹해킹 / dirb / Verb tampering (67) | 2023.04.19 |

|---|---|

| [Tenable CTF] Web 문제들(3/3) - 웹해킹 / Python (66) | 2023.04.06 |

| [Tenable CTF] Web 문제들(1/3) - 웹해킹 / robots.txt / 개발자도구 (80) | 2023.04.03 |

| [DiceCTF] Babier CSP - 웹해킹 / 크로스사이트스립트 / CSP (60) | 2023.03.02 |

| [LACTF] metaverse - 웹해킹 / 크로스사이트스크립트 (67) | 2023.02.26 |