재미있었던 웹해킹 문제이다.

난이도는 그렇게 어렵진 않은데

푸는데 시간이 좀 걸렸다.

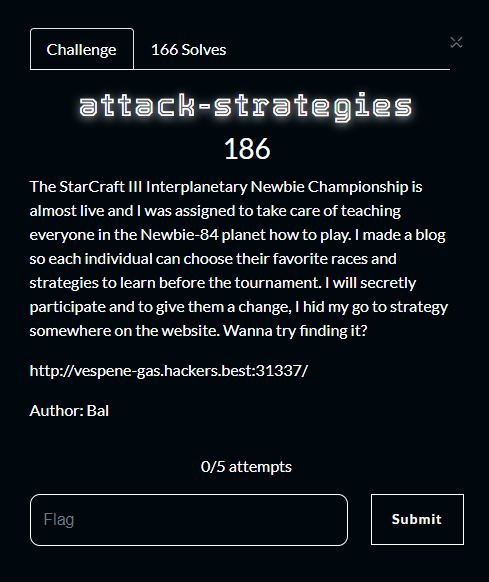

문제페이지에 접속하면 이런 화면이 나온다.

우선적으로 폴더를 선택할 수 있게끔 하고있다.

폴더는 Terrans, Protoss, Zerg 세가지가 있다.

strategies 는 스타크래프트 전략을 의미하는듯 하다.

세 종족 중 하나를 선택하면

Select a file 부분이 활성화 된다.

테란을 선택하면 이렇게 Double Proxy Rax 라는 파일이 있는걸 알 수 있는데

파일을 선택하면 이렇게

웹 페이지에 해당 파일의 내용이 출력되는 방식이다.

길어서 안읽어봤지만

내용은 테란 전략일 것이다.

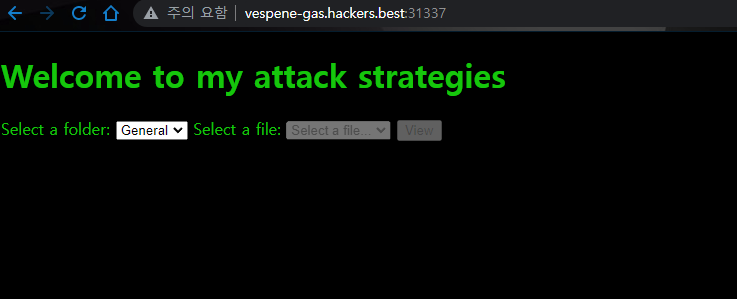

Burp Suite 를 사용해서 파일을 선택했을 때 패킷을 캡쳐했다.

POST 패킷으로 folder_select, file_select 파라미터에

폴더와 변수명을 담아서 서버로 전달하고있다.

중간에 눈에띄는 부분이 있었는데

show_hidden 이라는 쿠키값이 false 로 설정되어 있는 것을 발견했다.

그래서 show_hidden 값을 true 로 바꿔서 요청 패킷을 보내봤더니

응답 패킷에서 Protoss 밑에 flag.txt 가 생긴걸 볼 수 있었다.

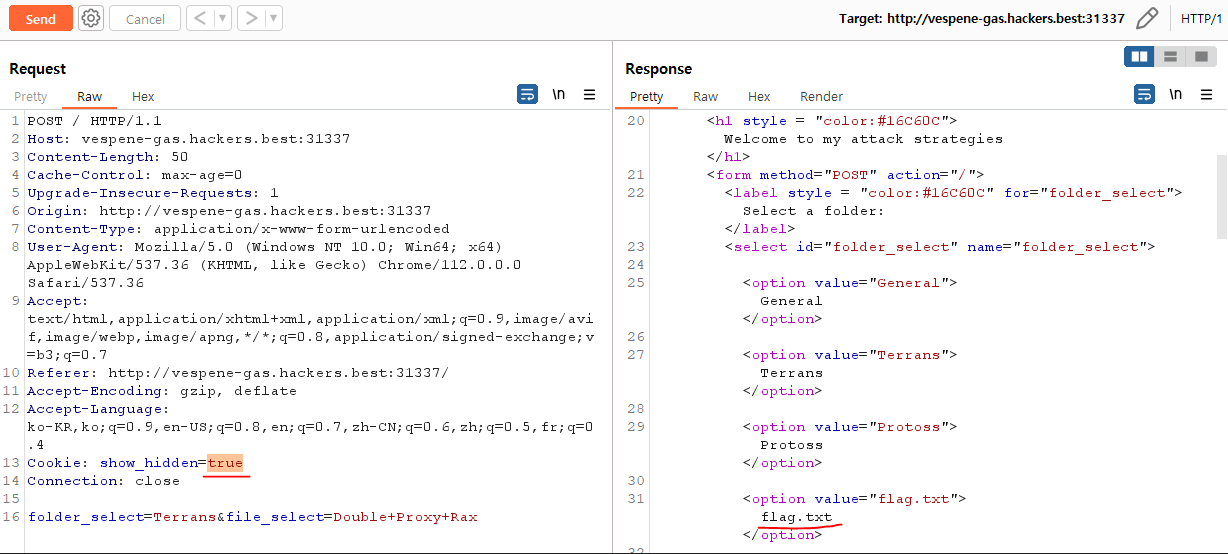

folder_select 파라미터에 flag.txt 를 넣어서 보내봤는데

Nope! 라는 응답값이 왔다.

여기가 아닌듯 했다.

F12를 눌러 개발자도구에서 확인한 자바스크립트를 보고 답을 찾았다.

테란, 프로토스, 저그를 선택하면

files 라는 경로의 하위 폴더에서 해당 값을 가져오고 있는 것이었다.

아까 테란을 예로 들면

/files/Terrans/Double Proxy Rax 이런식으로 가져오는 것이다.

그런게 flag.txt 는 Terrans, Protoss, Zerg 와 같은 수준인

/files/ 아래에 바로 있으니

flag.txt 를 바로 가져올 수 있도록 파라미터를 설정해 주어야 했다.

folder_select 에 .

file_select 에 flag.txt 를 써서 요청 패킷을 보냈더니

플래그를 찾을 수 있었다.

'CTF > 웹해킹' 카테고리의 다른 글

| [Space Heroes CTF] Bynary Encoding - 암호학 / Binary / HxD (80) | 2023.05.03 |

|---|---|

| [Space Heroes CTF] Bank-of-Knowhere - 웹해킹 / Burp Suite (66) | 2023.05.02 |

| [HackingCampCTF] World Wide Web - 웹해킹 / LFI (58) | 2023.04.28 |

| [BSidesCTF] CSP 1 - 웹해킹 / XSS (68) | 2023.04.24 |

| [PCTF] Proxy It - 웹해킹 / Burp Suite / dirb (58) | 2023.04.22 |