첫번째문제

secret.jpeg 라는 사진파일이 하나 주어진다.

hxd로 까서 플래그 포맷인 utflag{를 검색하면 바로 플래그나온다. 매우쉬움

두번째 문제

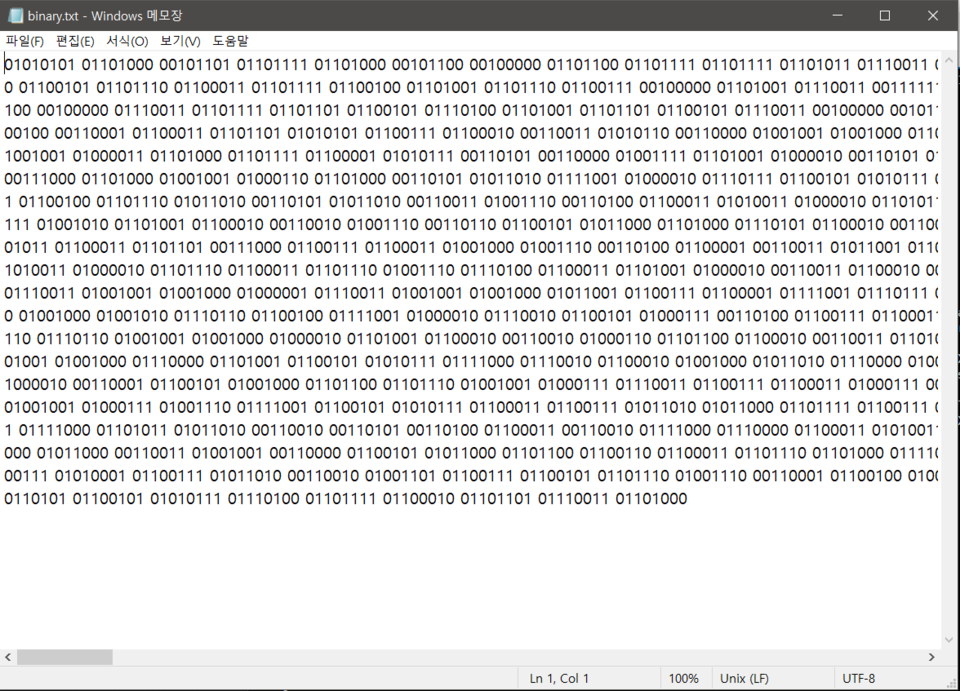

binary.txt라는 파일이 주어지는데 열어보면 010101이 적혀있다.

Cyberchef에 에 넣고 from binary 를 선택해서 보면

앞부분은 읽을 수 있는 문장으로 바뀌는데 뒷부분은 여전히 인코딩 되어 있다.

Cyberchef : https://gchq.github.io/CyberChef/

생긴것을 보아하니 base64 같았다.

base64로 디코딩하면 이번엔 암호문이 튀어나온다.

암호문은 단순히 알파벳 치환한것이다. 시저암호(카이사르 암호) 풀듯이 풀면 된다.

https://www.boxentriq.com/code-breaking/cryptogram

위 페이지에서 쉽게 풀수 있다.

세번째 문제

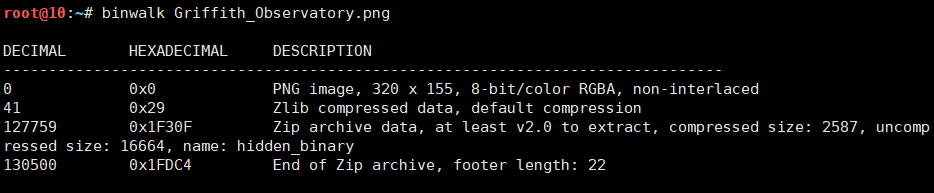

Griffith_Observatory.png 사진을 준다.

바이너리 분석 도구인 binwalk를 이용해서 보면 사진파일 안에 zip 파일이 숨겨져 있는걸 볼 수 있다.

binwalk <파일명>

foremost 도구를 이용해 해당 파일을 추출할 수 있다.

foremost <파일명>

실행시키면 zip파일을 추출할 수 있고 압축을 풀어보면 hidden_binary가 들어있다.

chmod로 실행권한을 부여하고 실행시키면 플래그가 나온다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [angstromCTF] WS1 - 포렌식 / Wireshark (2) | 2022.03.07 |

|---|---|

| [SUSEC CTF] little - 포렌식 / Autopsy (4) | 2022.03.06 |

| [zer0ptsCTF] Locked KitKat - 포렌식 / 안드로이드 (1) | 2022.03.05 |

| [UTCTF] 1 Frame per Minute - 포렌식 / 스테가노그래피 / SSTV (2) | 2022.03.03 |

| [UTCTF] Spectre - 포렌식 / 스테가노그래피 / Audacity (2) | 2022.03.02 |