Root Me 에서 제공하는

네트워크 패킷 포렌식 관련 문제

원래라면 더 어렵게 풀어야 했으나

많은 사람이 풀어서 그런지 의도치않게 쉽게 풀렸다.

반응형

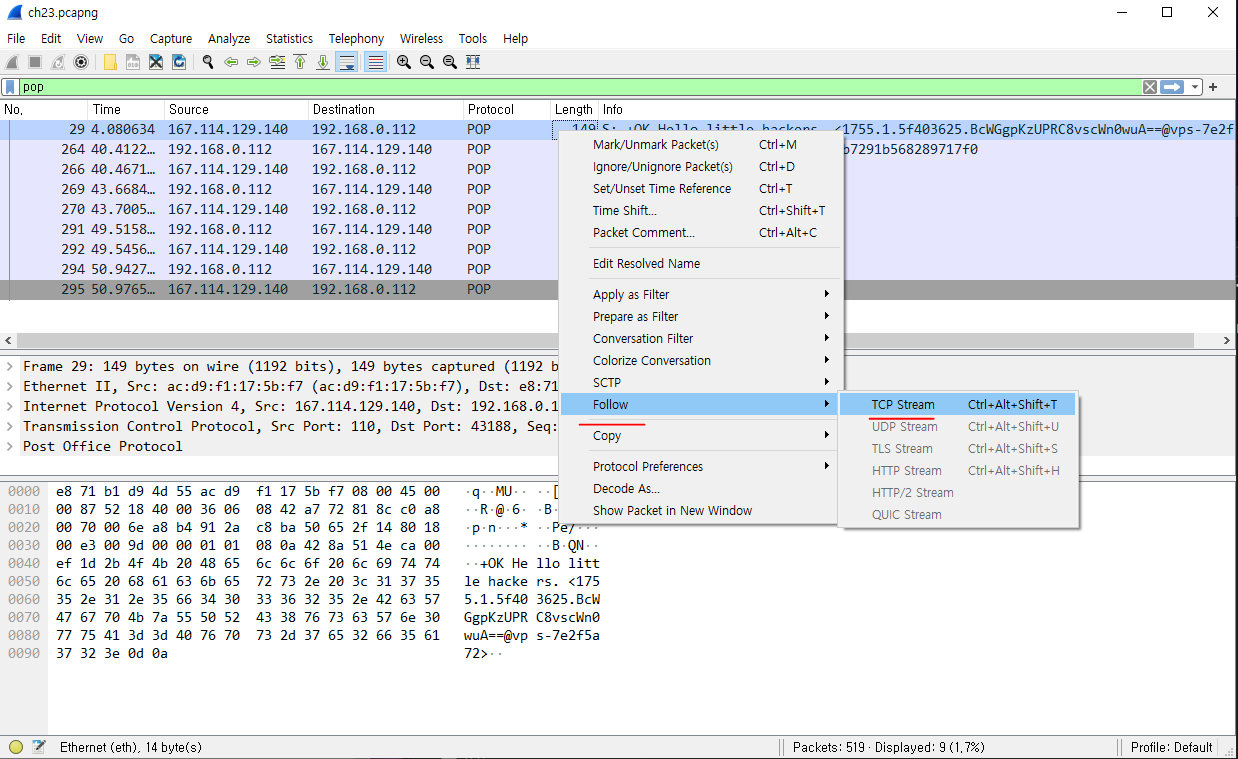

문제에서 주어지는 것은 ch23.pcapng 파일이다.

여기서 user password 를 찾아야 한다.

pcapng 파일은 패킷 캡처 파일로

Wireshark 라는 도구를 이용해 열어볼 수 있다.

파일을 열어보면 이런 화면이 나온다.

여러 패킷들이 섞여있는데

문제 제목에 나와있는 POP 프로토콜 패킷을 찾아본다.

POP 프로토콜은 Post Office Protocol 의 약자로

원격 서버에서 TCP/IP 연결을 통해 이메일을 가져오는데 사용된다.

이렇게 pop 이라고 검색하면

필터링 할 수 있다.

첫번째 패킷을 우클릭한 뒤

Follow - TCP Stream 을 눌러준다.

그럼 이런 화면이 나온다.

두번째 줄이 뭔가 ID, PW 를 입력한 느낌이다.

비밀번호 길이를 보니 MD5 해시값인거 같았다.

구글에 해시값을 검색해보니

바로 비밀번호가 나왔다.

원래라면

<1755.1.5f403625.BcWGgpKzUPRC8vscWn0wuA==@vps-7e2f5a72> + 임의의 값

형태로 해시값을 비교해서 찾았어야 하는데

누가 먼저 레인보우 테이블을 생성해 놓는 바람에 쉽게 풀렸다.

반응형

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] SSL - HTTP exchange - 포렌식 / Wireshark (79) | 2023.06.01 |

|---|---|

| [Root Me] SIP - authentication - 포렌식 / Sipcrack (74) | 2023.05.30 |

| [Root Me] EXIF - Thumbnail - 포렌식 / Forensically / HxD (78) | 2023.05.26 |

| [Root Me] XSS DOM Based - AngularJS - 웹해킹 / 크로스사이트스크립트 (56) | 2023.01.04 |

| [Root Me] XSS DOM Based - Introduction - 웹해킹 / 크로스사이트스크립트 (59) | 2022.12.23 |