네트워크 패킷과 관련된 포렌식 문제

누군가 서버를 해킹했는데 패킷을 보고 문제에서 요구하는 사항들을 발견해야한다.

반응형

문제에서 주어지는 것은

dump.pacp 파일이다.

.pcap 파일은 Wireshark 라는 도구로 열어볼 수 있다.

이렇게 네트워크 패킷이 보이는데

가장 먼저 눈에 띄는 것은 FTP 프로토콜이다.

FTP는 File Transfer Protocol의 약자로

파일을 송수신하는 프로토콜이다.

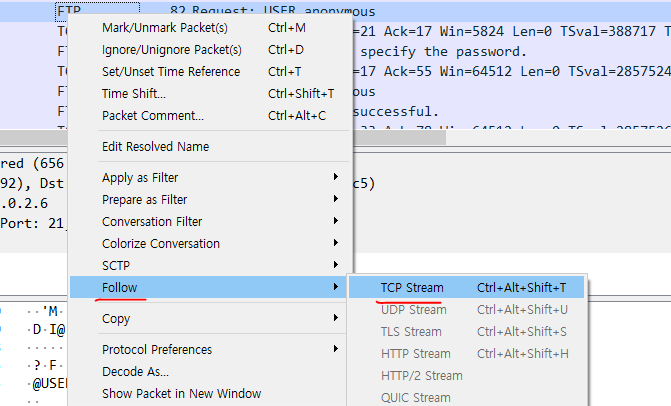

FTP 패킷을 선택하고

우클릭 - Follow - TCP Stream 을 눌러준다.

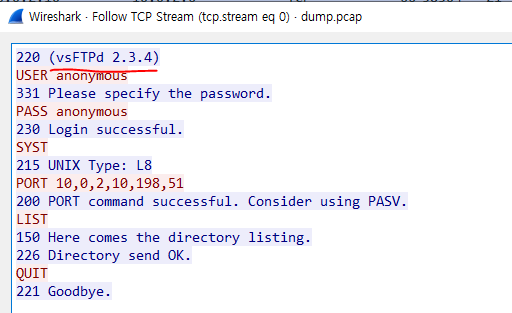

내용을 보면

anonymous 가 활성화되어 있어서 비인가자가 로그인 한 것 같다.

vulnerableService 와 serviceVersion 은 맨 위에서 확인할 수 있다.

vsFTPd 와 2.3.4 가 해당하는 값이다.

좀 더 내려서

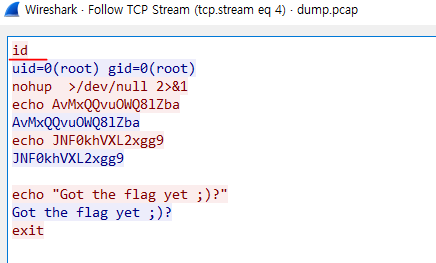

TCP 패킷에서 우클릭 - Follow - TCP Stream 을 눌러준다.

그럼 명령어 수행 이력을 볼 수 있다.

attackerFirstCommand 는 id 가 된다.

CyberChef(https://gchq.github.io/CyberChef) 에서

해당 값을 모아 MD5 해시를 계산해준다.

계산된 해시값이 문제의 플래그이다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트] A-2 - 포렌식 / Outlook (92) | 2023.07.13 |

|---|---|

| [2021 화이트햇 콘테스트] A-1 - 포렌식 / Outlook (60) | 2023.07.11 |

| [n00bzCTF] LSB - 포렌식 / Stegolsb (66) | 2023.07.01 |

| [n00bzCTF] Crack & Crack - 포렌식 / John the Ripper (68) | 2023.06.30 |

| [n00bzCTF] QRazy CSV - 포렌식 / PIL / QR코드 (69) | 2023.06.28 |