2021년 사이버공격방어대회(CCE)에 출제되었던

웹해킹 문제

생각보다 간단한 문제들이 많이 나왔었다.

반응형

문제 설명에 나와있는것 처럼

웹 사이트에서 자주 발생하는 기본적인 취약점을 다루고 있다.

문제 소스코드는 별도로 주어지지 않고

주소만 주어졌다.

문제 페이지에 들어가면

이렇게 단순한 로그인 창 하나만 보인다.

전형적인 SQL Injection 문제이다.

SQL 인젝션은 사용자의 입력을 서버측에서 적절하게 필터링 하지 못할 경우 발생하고,

공격자는 악의적인 입력값을 통해 데이터베이스에 저장된 비인가 정보에 접근하여 읽을 수 있게 된다.

여기서 해야하는 일은

1. SQL 구문을 변경시킨다.

2. Where(조건)절이 항상 참이 되게끔 한다.

3. SQL 구문을 변경시키고 나서 남은 작은따옴표를 제거해준다.

위 세가지이다.

따라서 username 에 admin' or '1'='1-- - 과 같이 입력하고

비밀번호에 아무거나 입력을 하면 된다.

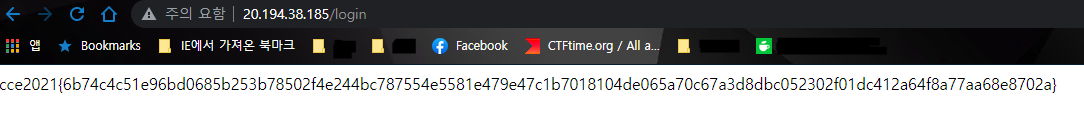

그럼 SQL Injection 취약점으로 인해

로그인 절차가 우회되고

플래그를 확인할 수 있다.

반응형

'CTF > 웹해킹' 카테고리의 다른 글

| [2021CCE] Search king - 웹해킹 / Python (131) | 2023.08.20 |

|---|---|

| [2021CCE] basic web - 웹해킹 / LFI (130) | 2023.08.11 |

| [TMUCTF] Injection - 웹해킹 / SSTI (80) | 2023.07.09 |

| [TMUCTF] Login - 웹해킹 / PHP (67) | 2023.07.07 |

| [n00bzCTF] Secret Group - 웹해킹 / 헤더변조 (73) | 2023.06.26 |