이번엔 랜섬웨어에 관련된 문제이다.

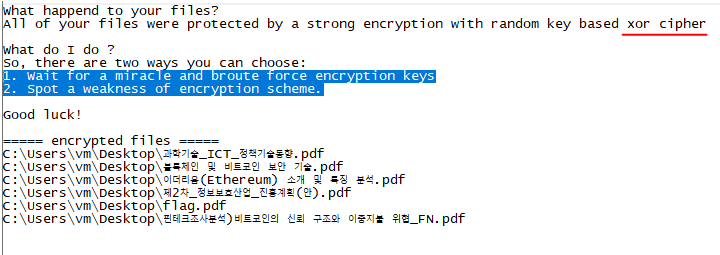

랜섬웨어 악성코드인 cce_ransom.exe

랜섬노트인 cce_ransom_note.txt

그리고 그 아래 확장자가 .pdf_cce_ransom 으로 암호화된 파일들이 보인다.

반응형

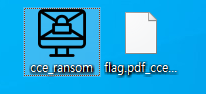

랜섬노트를 열어 내용을 읽어본다.

파일들은 랜덤한 키를 기반으로 xor 암호화 되었다고 한다.

친절하게 두가지 풀이방법을 안내하는데

무차별 대입을 해서 기적적으로 암호화 키를 찾아내거나

암호화의 취약점을 이용해서 해결을 하면 된다고 한다.

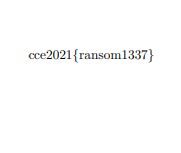

조금만 생각해보면 아주 간단하게 해결할 수 있다.

A XOR B = C 라면

C XOR B = A 가 되기 때문에

암호화된 파일을 똑같은 키로 한번 더 XOR 암호화 한다면

사실 복호화가 되는 것이다.

이렇게 암호화된 flag.pdf_cce_ransom 파일을

확장자를 바꿔 flag.pdf 로 바꾸고

cce_ransom.exe를 실행시켜 주면

XOR이 되어서 복호화가 가능하다.

PDF 파일을 열면 플래그를 찾을 수 있다.

또다른 풀이가 있는데

암호화된 파일의 파일명을 기반으로

구글에서 해당 파일의 원본을 찾아낸다.

찾아낸 원본 파일을 XOR 하는데

KEY 값으로 랜섬웨어로 암호화된 파일을 넣어주면 된다.

그럼 KEY 값을 찾을 수 있고

그렇게 찾은 KEY 값으로 다시 flag.pdf_cce_ransom 을 XOR 하면

복구가 가능해진다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트 본선] A-2 - 포렌식 / PPTP / SYSLOG (160) | 2023.08.29 |

|---|---|

| [2021 화이트햇 콘테스트 본선] A-1 - 포렌식 (149) | 2023.08.27 |

| [2021CCE] Special Event - 포렌식 (135) | 2023.08.22 |

| [2021 화이트햇 콘테스트] H-1 - 포렌식 / Wireshark / Certutil (114) | 2023.08.04 |

| [2021 화이트햇 콘테스트] G-1 - 포렌식 / Sysmon View / Powershell (100) | 2023.08.02 |