2021 화이트햇 콘테스트 본선에 나왔던 문제

시간이 꽤 지났지만 하나씩 문제풀이를 올려본다.

CTFD 플랫폼을 이용해 진행이 되었는데,

문제는 캡쳐를 못해서 써놨던 내용을 복기해서 작성하는 Write up이다.

이번 문제부터는 S2_WIN_Viction.vmx 파일로 진행된다.

해당 파일은 침해사고가 발생한 윈도우 시스템을 이미징한 것이다.

F-1 문제는 이전 E-2에서 계속 이어지는 문제이다.

(https://hackingstudypad.tistory.com/626)

F-1

공격자가 피해 PC 정보를 유출하는 악성코드를 다운로드 받은 시각과 다운로드 서버의 아이피는 무엇인가?

F-1 문제는

공격자가 피해 PC 정보를 유출하는 악성코드를 다운받은 시각,

그리고 다운받은 서버의 아이피를 찾는 것이다.

지난 문제에서 Sysmon 로그 분석을 통해

C:\Users\PC_014\AppData\Roaming\OFFICE.dll 파일을 실행시키도록

설정이 되었다는것을 알 수 있었다.

우선 OFFICE.dll 을 분석해야 한다.

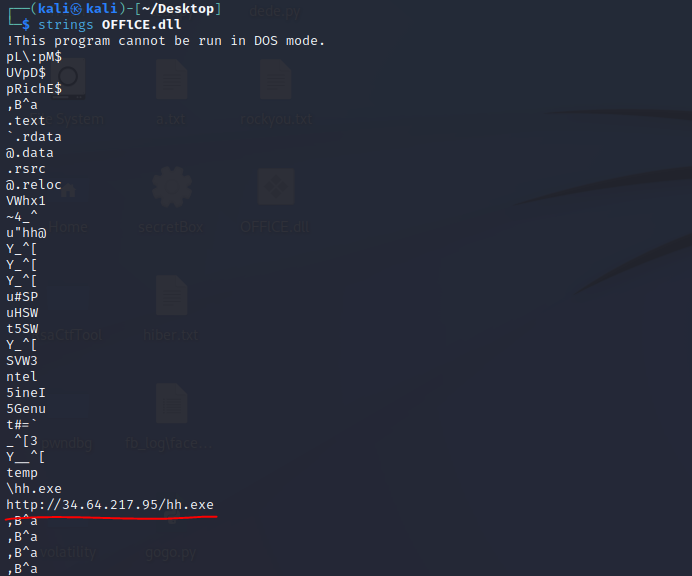

복잡한 분석 할 것 없이

strings 명령어를 쳐보면 된다.

strings OFFICE.dll 해보면

http://34.64.217.92/hh.exe 라는 주소가 보인다.

OFFICE.dll 파일이 실행되면

34.64.217.92 서버로부터

hh.exe 라는 악성코드를 다운로드 받아오고,

이 hh.exe가 바로 PC 정보를 유출하는 악성코드일 것이다.

다운받은 시각이 문제인데

이건 C:\Logs 폴더의 2.pcapng 에서 찾을 수 있다.

해당 패킷 덤프파일을 wireshark 로 열어서

hh.exe 를 검색해보면

패킷을 찾을 수 있다.

해당 패킷에서 시간도 확인할 수 있다.

이번 문제의 플래그는

FLAG{2021_10_05_20_03_07_34_64_217_95} 가 된다.

'CTF > 포렌식' 카테고리의 다른 글

| [2021 화이트햇 콘테스트 본선] G-1 - 포렌식 / Wireshark / HxD / XOR (155) | 2023.09.18 |

|---|---|

| [2021 화이트햇 콘테스트 본선] F-2 - 포렌식 / Wireshark (150) | 2023.09.16 |

| [2021 화이트햇 콘테스트 본선] E-2 - 포렌식 (139) | 2023.09.12 |

| [2021 화이트햇 콘테스트 본선] E-1 - 포렌식 / Wireshark (162) | 2023.09.10 |

| [2021 화이트햇 콘테스트 본선] D-2 - 포렌식 / Sysmon View (174) | 2023.09.08 |