247CTF 에서 제공하는

MODERATE 난이도의 암호학 문제

XOR 과 관련된 문제이다.

반응형

문제에서 제공되는 것은

my_magic_bytes.jpg.enc 파일이다.

해당 파일의 내용을 보면

전혀 무엇인지 알 수 없는 상태로 암호화가 되어있다.

문제 설명에 나와있듯이 어떤 키값으로 XOR 되어있기 때문이다.

.jpg.enc 라는 확장자를 통해

암호화 되기 전에는 jpg 파일이었음을 알 수 있다.

키 값을 찾아내기 위해서는 jpg 파일이 기본적으로 가지는 특징들을 이용해야 한다.

jpg XOR key = enc 라면

end XOR jpg = key 이기 때문이다.

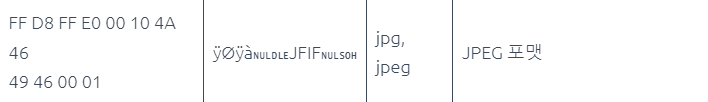

가장 쉽게 확인할 수 있는 것은

jpg 파일의 시그니처이다.

파일마다 조금씩 다르긴 하지만

어떤 jpg 파일들은

FF D8 FF E0 00 10 4A 46 49 46 00 01 이라는 시그니처 값이

파일의 맨 앞에 위치하게 된다.

CyberChef(https://gchq.github.io/CyberChef) 에서

해당 시그니처 값으로 XOR 을 하고,

XOR 결과 값에서 Key 길이인 12 바이트 만큼을 복사해준다.

복사한 값을 다시 key 값으로 넣어주면

output 에서 올바른 jpg 파일 시그니처가 보이는 것을 확인할 수 있다.

이걸 저장버튼을 눌러서 그대로 저장해주면 된다.

저장된 파일을 열면 플래그를 확인할 수 있다.

반응형

'워게임 > 247CTF' 카테고리의 다른 글

| [247CTF] SENSITIVE SERVER MEMORY - MISC / Metasploit (150) | 2023.10.06 |

|---|---|

| [247CTF] HIDDEN FLAG FUNCTION - 포너블 / 버퍼오버플로우 / IDA / Pwndbg / Pwntool (163) | 2023.10.04 |

| [247CTF] AN IMPOSSIBLE NUMBER - MISC / 정수 오버플로우 / C (167) | 2023.10.01 |

| [247CTF] THE TEXT EDITOR JAIL - MISC / Vim (158) | 2023.09.28 |

| [247CTF] ERROR REPORTING PROTOCOL - 포렌식 / Wireshark / Tshark (176) | 2023.09.26 |