Root Me 에서 제공하는

AES 알고리즘과 관련된 암호학 문제

웃긴게 AES를 몰라도 풀 수 있는 문제이다.

문제에서 주어지는 것은

mylogin.cnf 파일이다.

HxD 같은걸로 열어보면

안에는 알 수 없는 데이터들이 저장되어 있는데

아마 이 데이터들이 AES - ECB 로 암호화 되어있기 때문일 것이다.

이걸 어떻게 해독하냐는 것인데

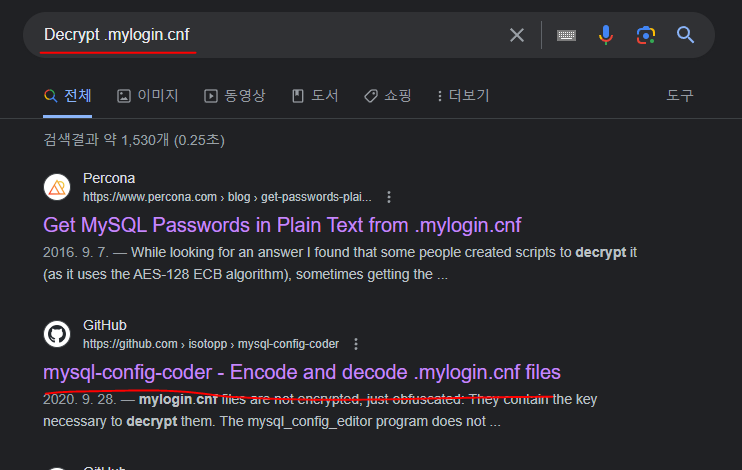

구글에 Decrypt mylogin.cnf 라고 검색해보면

아주 쉽게 방법을 찾을 수 있다.

mylong.cnf 파일이 Mysql DBMS에서 자격증명을 저장할때 사용하는

설정파일인듯 하다.

그래서 이미 Decrypt 할 수 있는 코드가 공개되어 있었다.

https://github.com/isotopp/mysql-config-coder

GitHub - isotopp/mysql-config-coder: Encode and decode .mylogin.cnf files

Encode and decode .mylogin.cnf files. Contribute to isotopp/mysql-config-coder development by creating an account on GitHub.

github.com

그중 이 github를 이용했다.

git clone 으로 코드를 받아주고

디렉토리로 이동해

mysql_config_coder.py 를 실행시켜 주면 된다.

사용법은 아주 간단하다.

python mysql_config_coder.py decode <암호화된 파일> <출력파일> 순으로 입력해주면 된다.

출력된 파일에서

root 계정의 비밀번호를 확인할 수 있고,

이 값이 문제의 플래그가 된다.

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] Dot and next line - MISC (167) | 2023.11.29 |

|---|---|

| [Root Me] WAV - Noise analysis - 포렌식 / Audacity (178) | 2023.11.25 |

| [Root Me] Twitter Secret Messages - 암호학 / homoglyphs (200) | 2023.11.13 |

| [Root Me] Transposition - Rail Fence - 암호학 (157) | 2023.11.09 |

| [Root Me] System - Android lock pattern - 암호학 / Python (194) | 2023.11.05 |