SuNiNaTaS 에서 제공하는 여섯번째 문제

웹해킹 문제이다.

반응형

문제페이지에 들어가면

이런 간단한 게시판이 나온다.

첫번째 게시글인 Hint를 열어봤는데

suninatas 의 게시글을 읽으면 된다고 한다.

그래서 3번 게시글은 README를 읽으려고 봤더니

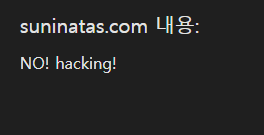

비밀번호가 걸려있는지 위와 같은 팝업이 떴다.

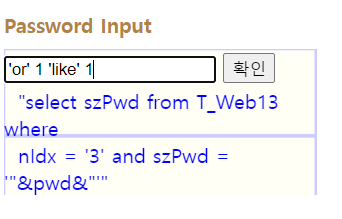

아래쪽에는 친절하게 비밀번호 조회하는 쿼리까지 남겨두었다.

SQL 인젝션 문제라고 생각하고

가장 간단하게 ' or 1=1-- - 해봤는데

NO! hacking! 이라는 팝업이 떴다

몇번 더 시도해봤더니

= 이나 -, # 같은 특수문자에 필터링이 걸려있는듯 했다.

' 이나 or 같은 단어는 필터링이 걸려있지 않은것으로 보였다.

= 를 대신할 수 있는 like 를 이용해서

위와 같이 쿼리를 날려주면

게시글의 비밀번호를 알아낼 수 있게 된다.

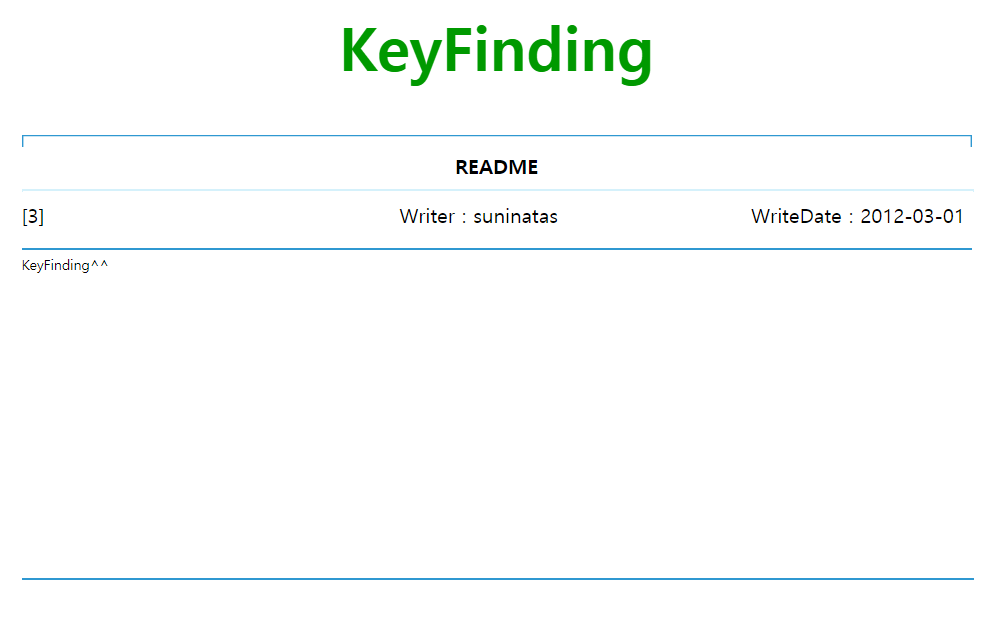

README의 내용을 보면

KeyFinding 이라고 적혀있다.

뭘 찾아야하나 싶어

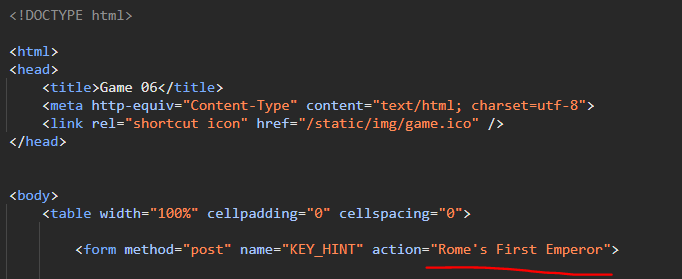

F12를 눌러 개발자도구로 소스를 봤다.

KEY_HINT 라는게 있었고,

거기엔 Rome's First Emperor 라고 적혀있었다.

저사람의 이름이 문제의 플래그였다.

반응형

'워게임 > SuNiNaTaS' 카테고리의 다른 글

| [SuNiNaTaS] Challenge8 - 웹해킹 / Python (80) | 2024.03.07 |

|---|---|

| [SuNiNaTaS] Challenge7 - 웹해킹 / Javascript (108) | 2024.03.01 |

| [SuNiNaTaS] Challenge5 - 웹해킹 / Javascript (101) | 2024.02.18 |

| [SuNiNaTaS] Challenge4 - 웹해킹 / 헤더변조 (89) | 2024.02.12 |

| [SuNiNaTaS] Challenge3 - 웹해킹 (93) | 2024.02.09 |