암호학 문제이다.

사실 이 문제가 암호학에 분류되어있긴 했지만

풀다보면 암호학이 맞는건가 하는 생각이 든다.

Buzz의 플래그가 랜섬웨어에 감염되었다고 한다.

Buzz를 위해서 플래그를 복구시켜달라고 한다.

참고로 여기서 말하는 Buzz는 토이스토리에 나오는 그 버즈가 맞다.

랜섬웨어는 몸값(ransom)과 소프트웨어(software)의 합성어로

컴퓨터를 감염시켜서 중요한 문서나 사진파일들을 암호화하고,

암호를 풀어주는 댓가로 금전(몸값)을 요구하는 악성 소프트웨어의 한 종류를 말한다.

최근들어서 엄청나게 성행하고 있고, KISA 보고서 같은곳에도 주요 위협으로 랜섬웨어가 빠지지 않는다.

랜섬웨어 감염되면 답없으니 이상한 사이트 들어가거나 클릭하지 않도록 하자.

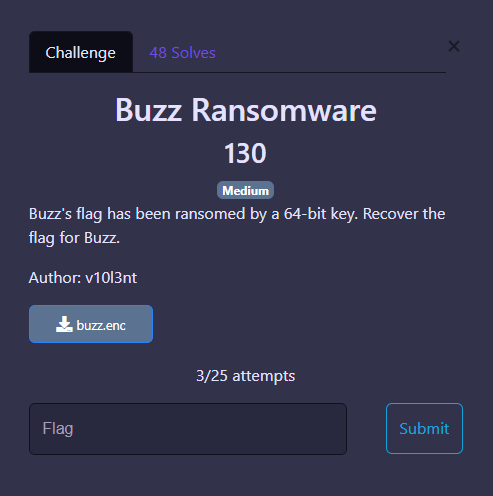

주어진 buzz.enc 파일을 hxd 프로그램으로 열어보면 이런 내용들이 들어있는걸 볼 수 있다.

중간중간에 알수없는 기호들과 함께 evilzurg 라는 단어가 엄청나게 반복되는것이 보이는데

evil zurg는 토이스토리에 나오는 빌런 이름이다.

이 파일을 보면서 대체 왜이렇게 evil zurg 라는 단어가 이렇게 많을까 고민해봤는데

순간 떠오른 생각이 XOR 이지 않을까? 였다.

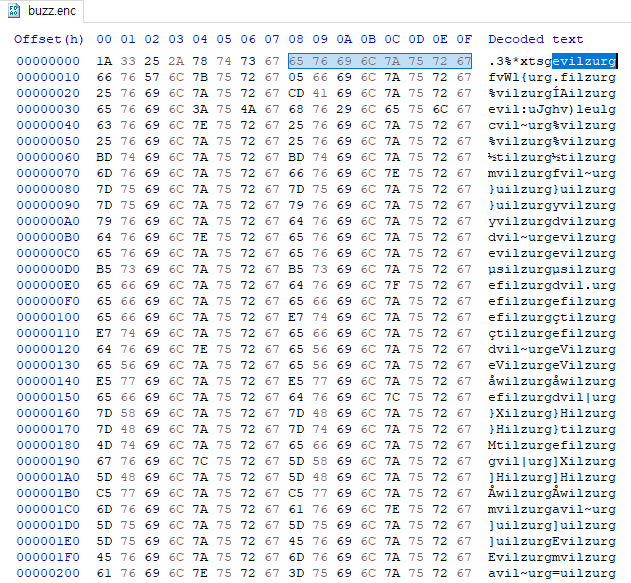

계산기를 통해서 보면 ABCD 라는 값을 0과 XOR 연산을 하면 ABCD가 그대로 나오게 된다.

이것처럼 원래 암호화 되기 전 파일에서 0이었던 부분이 evilzurg 라는 문자열과 XOR 되면서

몽땅 0으로 바뀐것이라고 생각했다.

Cyberchef라는 사이트에서 바로 확인해볼 수 있다.

(https://gchq.github.io/CyberChef/)

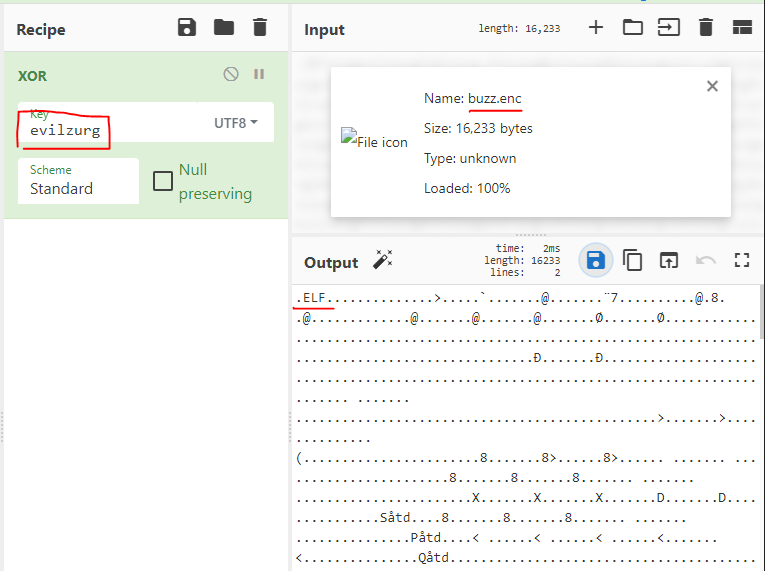

해당 페이지에 buzz.enc 파일을 드래그&드롭 하고,

XOR 연산을 시켜주는데 KEY 부분에 evilzurg를 입력해준다.

그럼 오른쪽 아래 결과창에서 맨 앞에 ELF 라는 단어가 나타나는것을 확인할 수 있다.

ELF는 리눅스에서 실행 가능한 실행파일이다.

리눅스의 EXE파일이라고 생각하면 된다.

해당 파일을 바로 실행시켜도 되고,

위 사진처럼 IDA프로그램을 이용해서 열어보면

main 함수에서 플래그를 확인할 수 있다.

단순히 플래그를 출력시키는 프로그램이다.

'CTF > 암호학' 카테고리의 다른 글

| [HackPack CTF] XOR Crypto(hard) - 암호학 / Base64 (38) | 2022.04.11 |

|---|---|

| [HackPack CTF] XOR Crypto(Medium) - 암호학 / Base64 (38) | 2022.04.11 |

| [HackPack CTF] XOR Crypto(Easy) - 암호학 / Base64 (44) | 2022.04.11 |

| [AUCTF] I'll Have The Salad - 암호학 / 카이사르암호 (52) | 2022.04.01 |

| [angstromCTF] Reasonably Strong Algorithm - 암호학 / RSA (52) | 2022.03.17 |