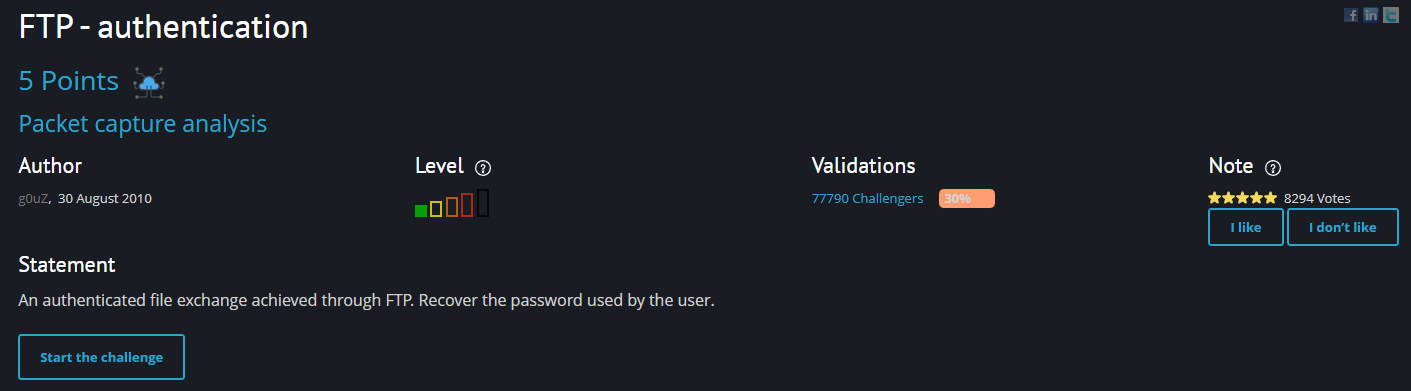

root me에서 제공하는

네트워크 패킷 포렌식 첫번째 문제

풀이수가 77,790이나 된다.

아마 root me에서 풀이수가 제일 많은 문제이지 않을까 싶다.

문제는 FTP 프로토콜을 이용한 사용자의 비밀번호를 알아내는것이 목표이다.

반응형

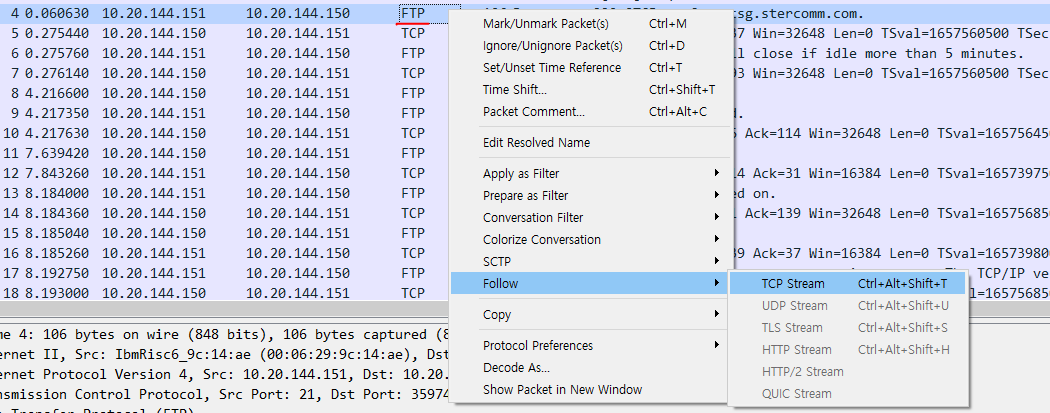

문제에서 제공되는 파일은 ch1.pcap 파일이다.

pcap 파일은 와이어샤크 라는 도구를 이용해서 열어볼 수 있다.

(설치링크 : https://www.wireshark.org/download.html)

ch1.pcap 파일을 열어보면

위처럼 FTP 프로토콜을 이용해 데이터를 전송한 흔적을 찾을 수 있다.

FTP는 File Transfer Protocol 의 약자로 TCP/IP 프로토콜을 이용해

서버와 클라이언트 사이에서 파일을 전송하기 위한 규약이다.

만들어질때 보안을 고려하지 않았기 때문에

아주 많은 보안 취약점이 존재한다.

이번 문제도 그 취약점 중 하나를 이용해서 푸는것이다.

FTP 패킷중 하나를 골라

우클릭 - Follow - TCP Stream 을 눌러준다.

그럼 서버와 클라이언트 사이의 TCP 패킷 흐름을 볼 수 있는데

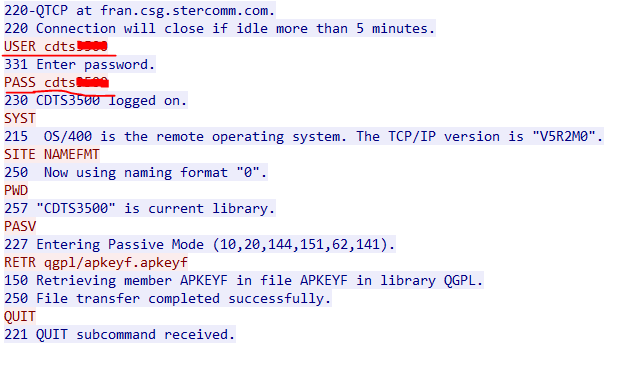

위처럼 사용자가 USER, PASS 에 입력한 아이디와 비밀번호가 그대로 노출이 된다.

이는 FTP 프로토콜이 데이터를 전송할 때 암호화를 하지 않고,

평문 그대로 전송하기 때문이다.

Wireshark로 알아낸 FTP 비밀번호를 플래그로 제출하면 문제가 풀린다.

반응형

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] ETHERNET - frame - 포렌식 / HxD (59) | 2022.08.02 |

|---|---|

| [Root Me] TELNET - authentication - 포렌식 / Wireshark (36) | 2022.07.30 |

| [Root Me] EXIF - Metadata - 포렌식 / 스테가노그래피 / Exiftool (59) | 2022.07.25 |

| [Root Me] PHP - register globals - 웹해킹 / 백업파일 (52) | 2022.07.20 |

| [Root Me] PHP - Filters - 웹해킹 / LFI / PHP wrapper (53) | 2022.07.18 |