Root Me의 세번째

네트워크 포렌식 문제

처음 문제를 딱 보고 나서

조금 생소할수도 있겠다고 느꼈는데 생각보다 많은 사람들이 풀었다.

반응형

문제의 목표는 confidential data 를 찾는것이다.

문제 파일로 주어지는건 ch12.txt 파일이다.

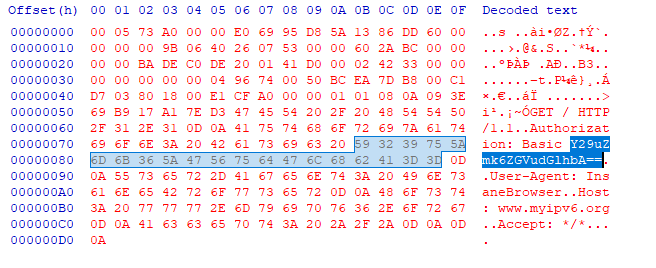

ch12.txt 파일의 내용을 보면

위처럼 16진수 숫자들이 적혀있는것을 볼 수 있다.

일단 저렇게 써있으면 알아볼 수가 없으니

가독성을 위해 ASCII 값으로 바꿔보았다.

디코딩하는데는 HxD 라는 도구를 이용했다.

ch12.txt 파일의 값을 복사한 뒤

HxD에 그대로 붙여넣기 하면 오른쪽에 디코딩된 텍스트가 나오게 된다.

GET 메소드를 사용해 웹에 접속한 흔적이 보이는데

중간에 Authorization: Basic Y29uZmk6ZGVudGlhbA== 라는 문구가 보인다.

Authorization 이라고 하니 뭔가 중요한 데이터인게 틀림없다.

Basic 뒤에 있는 문자열을 복사해서

CyberChef(https://gchq.github.io/CyberChef) 에서 base64로 디코딩해주면

confidential data를 찾을 수 있다.

Output에 있는 값을 그대로 복사해서 제출하면 된다.

반응형

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] Command injection - Filter bypass - 웹해킹 / RequestBin (70) | 2022.08.09 |

|---|---|

| [Root Me] Twitter authentication - 포렌식 / Wireshark (38) | 2022.08.06 |

| [Root Me] TELNET - authentication - 포렌식 / Wireshark (36) | 2022.07.30 |

| [Root Me] FTP - authentication - 포렌식 / Wireshark (58) | 2022.07.29 |

| [Root Me] EXIF - Metadata - 포렌식 / 스테가노그래피 / Exiftool (59) | 2022.07.25 |