간단한 png 파일 스테가노그래피 문제

스테가노그래피는 데이터를 은폐하는 기술을 말한다.

사진파일이나 음악파일 등에 비밀데이터를 숨겨서 전송하는데 사용한다.

반응형

문제에서 주어지는 pretty_cat.png 파일이다.

썩 pretty 하지는 않다..

스테가노그래피 문제에서 PNG나 BMP 파일이 주어질 경우

유용하게 쓸 수 있는게 zsteg 라는 도구가 있다.

예전에도 이 도구를 사용해서 푼 문제를 포스팅 한 적이 있다.

(https://hackingstudypad.tistory.com/136)

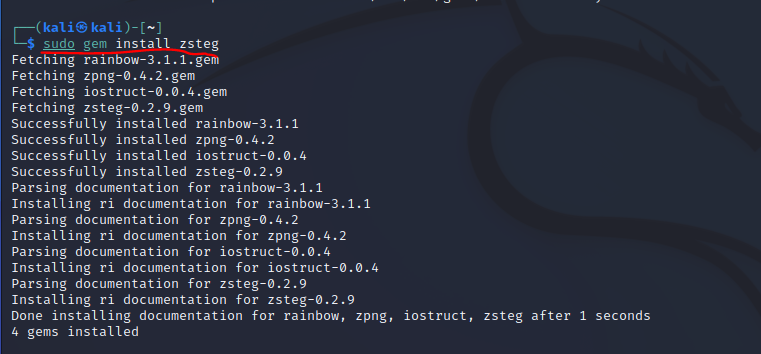

칼리리눅스에서 sudo gem install zsteg 명령어로 도구를 다운로드 받을 수 있다.

zsteg -a pretty_cat.png 처럼

-a 옵션을 줘서 zsteg 도구를 실행시키면 가능한 모든 경우의 수를 테스트 해준다.

의미있는 문장이 나오면 빨간색으로 표시해준다.

도구를 실행시켰더니

b1, rgb, lsb, xy 페이로드에서

Well done, you managed to use the classic LSB method.

Now you know that there's nothing in the sea this fish would fear.

Other fish run from bigger things.

That's their instinct.

But this fish doesn't run from anything. He doesn't fear.

Here is your flag:

라는 문구가 나오는데

Here is your flag: 라고 해놓고 정작 플래그가 보이지 않았다.

진짜 플래그는 어디 다른데 숨어있나 생각하다가

뭔가 출력이 짤린듯한 느낌이 들어서

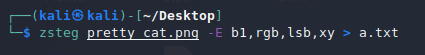

-E 옵션을 줘 b1, rgb, lsb, xy 페이로드에 대한 데이터만 출력한 뒤

a.txt 파일로 저장해봤다.

a.txt 파일을 열어보면

아까는 보이지 않았던 진짜 플래그 부분이 보이게 된다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [SharkyCTF] RATTATATACACS - 포렌식 / Tacacs / Wireshark / Cisco (40) | 2022.08.13 |

|---|---|

| [SharkyCTF] Pain in the ass - 포렌식 / Wireshark / Blind SQL injection (47) | 2022.08.10 |

| [SharkyCTF] Romance Dawn - 포렌식 / Tweakpng / HxD (42) | 2022.08.04 |

| [TigerKingCTF] Tom Nook - Internet traffic - Part II - 포렌식 / John the Ripper (43) | 2022.07.31 |

| [TenableCTF] The One with a Lot of Cats - 포렌식 / FTK Imager (38) | 2022.07.16 |