CTF를 통해 처음 경험해보는 유형의

네트워크 포렌식 문제였다.

문제 자체는 그렇게 어렵지 않고 신기하고 재미있었다.

문제 설명 부분이 뭔가 맘에 든다.

Slience is gold. I listen to every move on this network.

네트워크 사용에 있어서 경각심을 빡 하고 주는 좋은 문구인거 같다.

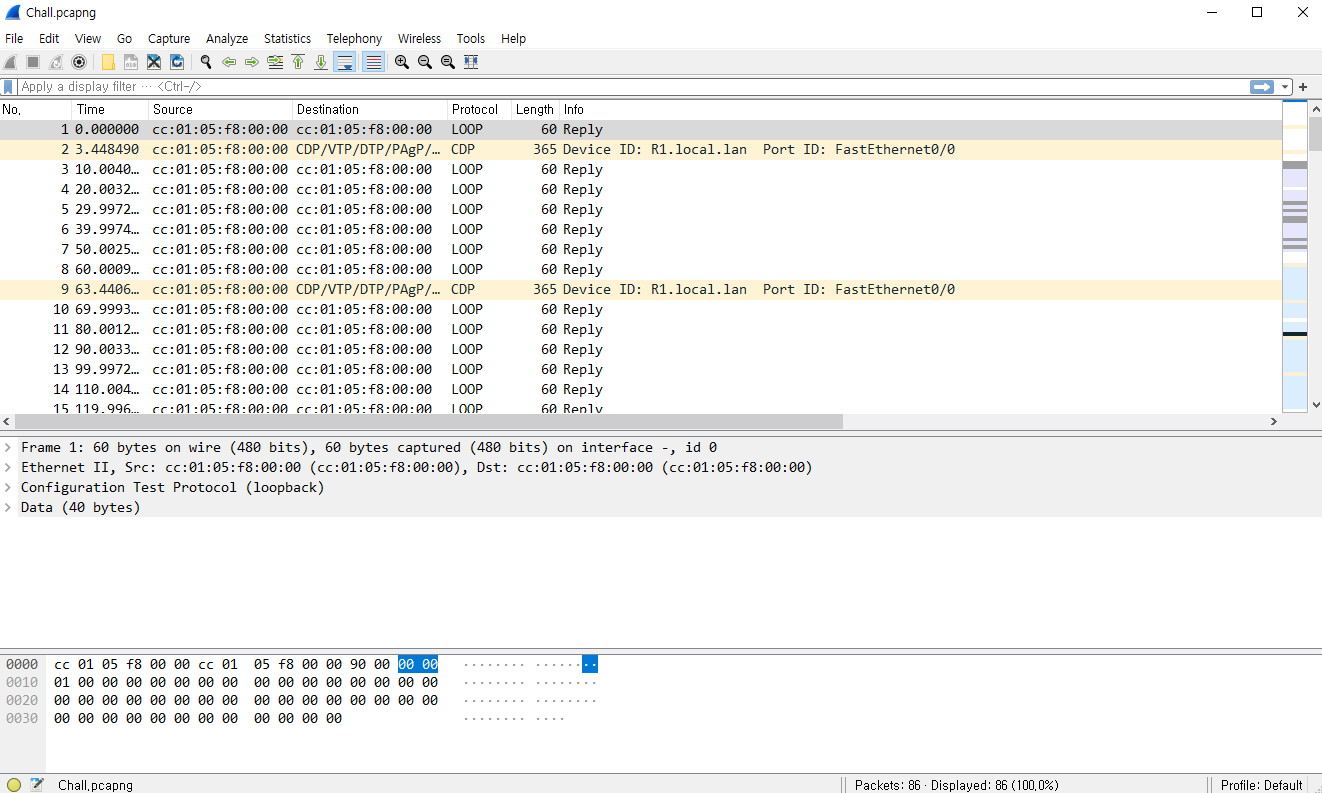

문제파일로 주어지는것은 Chall.pcapng 파일이다.

pcapng 파일은 Wireshark 라는 도구를 이용해 열어볼 수 있다.

와이어샤크로 열어보면 처음엔 이상한 알 수 없는 패킷들이 많이 보인다.

조금만 밑으로 내려서 22번 패킷으로 가면

문제 제목에 써있는 TACACS+ 라는 프로토콜로 통신한 흔적이 보인다.

처음 들어본 프로토콜이었는데,

Terminal Access Controller Access-Contorl System 의 약자로,

중앙 집중식 서버를 통한 네트워크 접근 제어 및 인증 서비스를 제공하는 프로토콜이라고 한다.

특히 TACACS+ 의 경우는 네트워크 장비로 유명한 CISCO 사에서 개발했다고 한다.

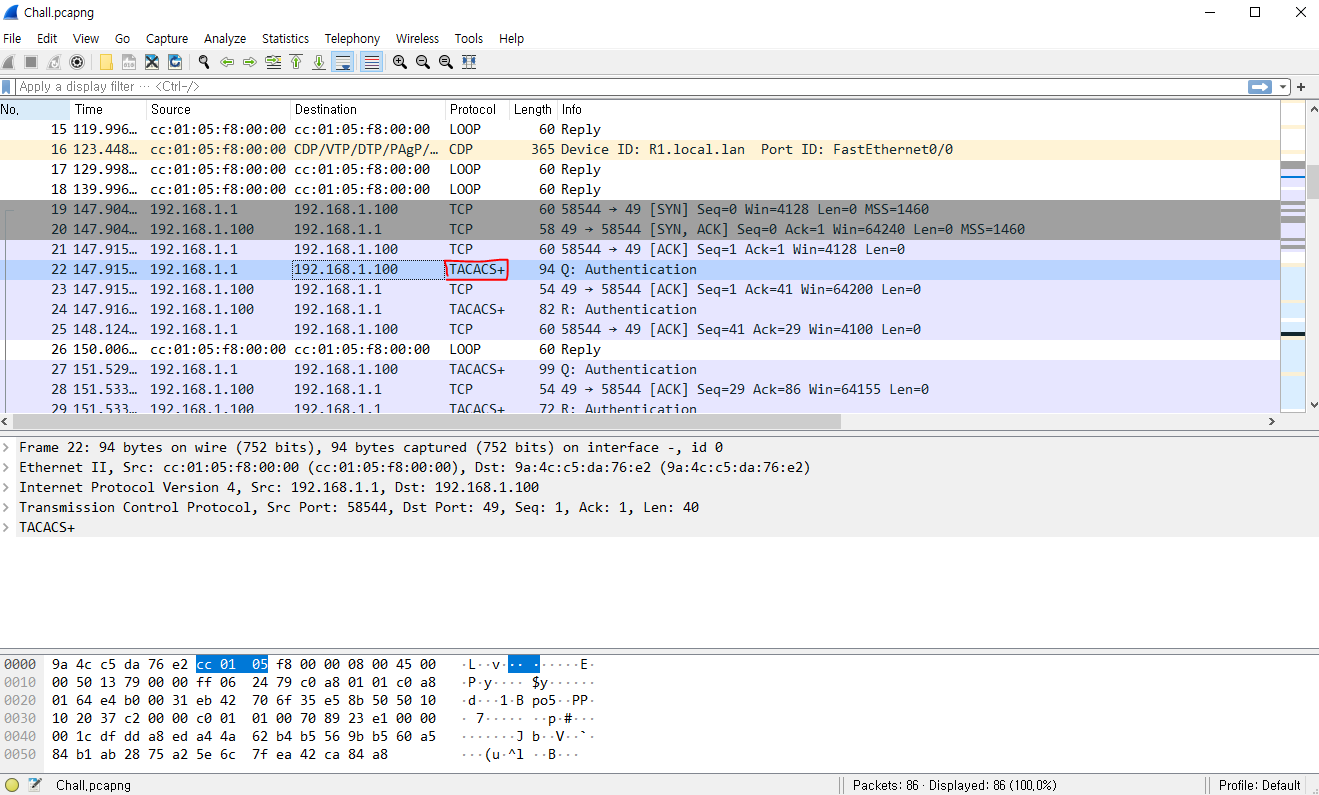

22번 패킷을 눌러서 아래쪽의 세부내용을 보면

Encrypted Request 라고 적혀있는것이 보인다.

TACACS+ 프로토콜은 암호화 통신을 지원하는것 같다.

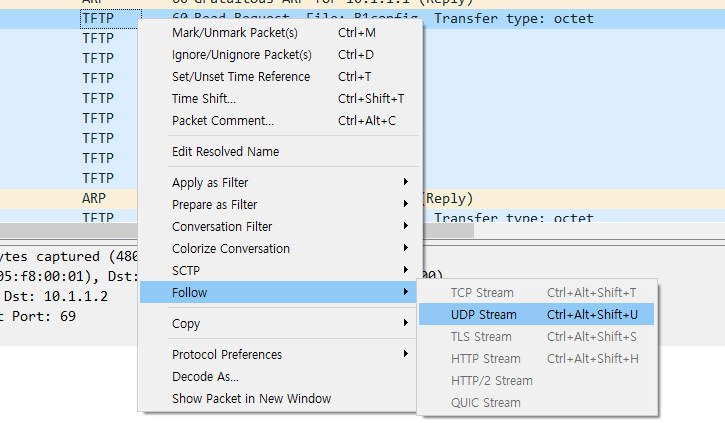

조금 더 아래쪽으로 내려보면 48번 패킷부터는 TFTP 프로토콜을 사용해 무언갈 전송하고있는것이 보인다.

TFTP 는 Trivial File Transfer Protocol 의 약자로,

파일전송할때 많이들 사용하는 FTP 프로토콜의 경량화 한 버전이다.

TFTP 의 경우 암호화 통신을 지원하지 않는다.

TFTP 프로토콜에서 마우스 우클릭 - Follow - UDB Stream 을 클릭해 자세히 분석해본다.

앞서 말한것처럼 TFTP는 암호화 통신을 지원하지 않아

통신 내용을 평문으로 확인할 수 있다.

통신내용을 살펴보면 어떤 네트워크 장비의 설정값인듯 하다.

조금 더 아래쪽으로 내려보면

TACACS 서버가 key type 7 으로 암호화 되어있는것을 볼 수 있다.

CISCO Type 7 암호를 Decrypt 해주는 사이트는

구글에 검색하면 널려있다.

(https://davidbombal.com/cisco-type-7-password-decryption/)

그중 아무곳이나 골라서 아까 봤던 암호화된 값을 넣어주면 바로 해독이 된다.

이제 알아낸 비밀번호를 넣어주면 된다.

다시 TACACS+ 패킷으로 돌아가서

우클릭 - Protocol Preferences - TACAS+ - Open TACACS+ preferences... 버튼을 눌러준다.

그럼 이렇게 팝업창이 뜨는데

아까 알아낸 비밀번호 AZDNZ1234FED를 Encryption Key 칸에 넣어주면 된다.

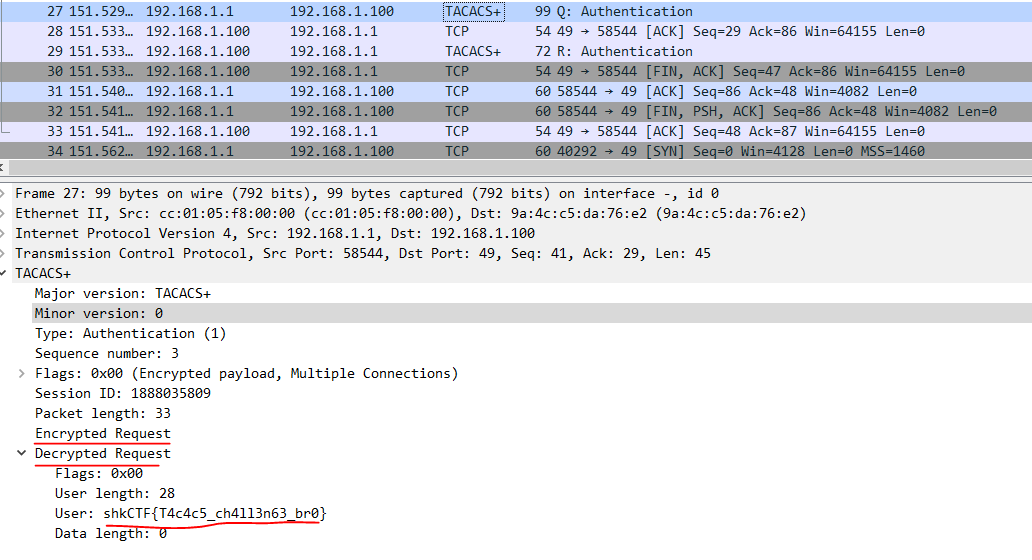

그리고 나서 다시 TACACS+ 패킷을 눌러보면

아까 Encrypted Request 라고 되어있던 부분 아래에

Decrypted Request 가 추가되어있는것을 볼 수 있다.

Decrypted Request의 User 이름에서 플래그를 획득할 수 있다.

'CTF > 포렌식' 카테고리의 다른 글

| [SHELLCTF] Heaven - 포렌식 / 스테가노그래피 / Stegsolve (62) | 2022.09.20 |

|---|---|

| [De1CTF] Chowder - 포렌식 / ADS / John the Ripper (58) | 2022.08.30 |

| [SharkyCTF] Pain in the ass - 포렌식 / Wireshark / Blind SQL injection (47) | 2022.08.10 |

| [SharkyCTF] Basic LSB - 포렌식 / 스테가노그래피 / Zsteg (40) | 2022.08.07 |

| [SharkyCTF] Romance Dawn - 포렌식 / Tweakpng / HxD (42) | 2022.08.04 |