Root Me의 다섯번째 네트워크 패킷 포렌식 문제

이번엔 블루투스와 관련된 문제이다.

문제설명을 읽어보면 NSA 에서 근무하는 친구가 해커의 컴퓨터에서 읽을 수 없는 파일을 찾았는데,

알 수 있는 정보는 오로지 컴퓨터와 휴대폰 사이의 통신이라고 한다.

정답은 MAC 주소와 휴대폰 이름을 합한것의 SHA-1 해시값이라고 한다.

아래쪽에 친절하게 정답 예시도 보여주고 있다.

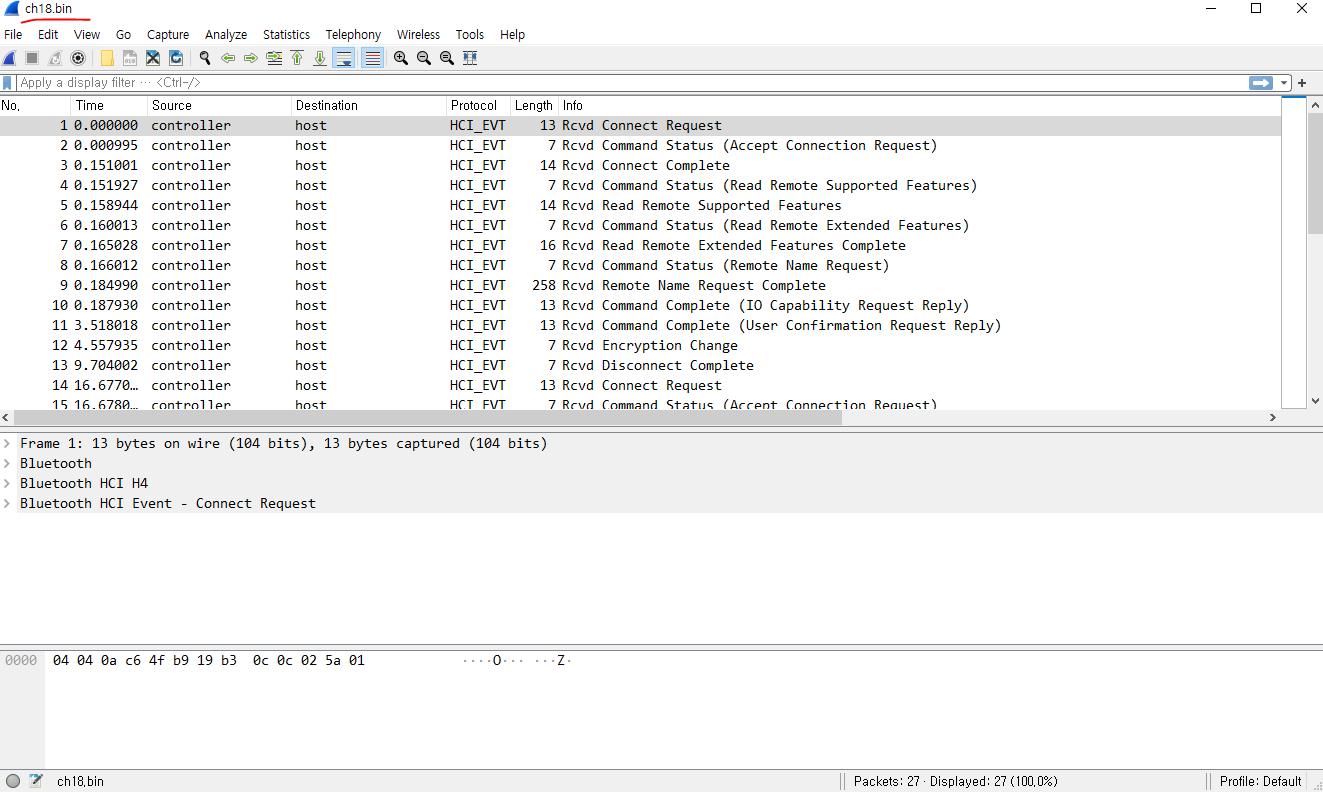

문제에서 주어진 파일은 ch18.bin 파일이다.

일단 네트워크 패킷 포렌식에 관련된 문제이고,

또 문제 설명에서 컴퓨터와 휴대폰 사이의 통신을 언급했으므로

Wireshark 프로그램을 이용해서 파일을 열어본다.

와이어샤크 실행 후 ch18.bin 파일을 드래그 & 드롭 하면

위처럼 패킷 내용이 잘 보이게 된다.

패킷 총 갯수가 27개 밖에 안돼서 분석하기 아주 편하다.

여기서 사용하는 프로토콜에 대해서 잘 알지는 못하지만

일단 문제에서 요구하는 정보 중 하나가 휴대폰 이름이었기 때문에

거기에 중점을 두고 분석을 했다.

9번째 패킷의 Info에 Remote Name Reqest Complete 라고 적혀있는걸 확인했다.

9번재 패킷을 선택한 후에

접혀있던 마지막 메뉴(Bluetooth HCI Event) 를 열어주면

상세 내용이 보이는데,

거기에 MAC 주소와 아래쪽 휴대폰 모델명 같이 보이는 이름이 보였다.

GT-S7390G 를 검색해보니 이 모델이라고 한다.

Galaxy Trend Lite 라고 하던데 처음들어봤다. 내수용 폰은 아닌것 같다.

필요한 MAC 주소와 스마트폰 이름을 알았으니

두개를 합쳐서 SHA-1 해시값을 생성해주면 된다.

MAC 주소에 있는 알파벳은 대문자로 하고,

해시값은 해시 생성해주는 사이트를 이용하면 편하게 만들 수 있다.(http://www.sha1-online.com/)

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] Java - Server-side Template Injection - 웹해킹 / SSTI (46) | 2022.08.18 |

|---|---|

| [Root Me] CISCO - password - 포렌식 / John the Ripper (49) | 2022.08.15 |

| [Root Me] Command injection - Filter bypass - 웹해킹 / RequestBin (70) | 2022.08.09 |

| [Root Me] Twitter authentication - 포렌식 / Wireshark (38) | 2022.08.06 |

| [Root Me] ETHERNET - frame - 포렌식 / HxD (59) | 2022.08.02 |