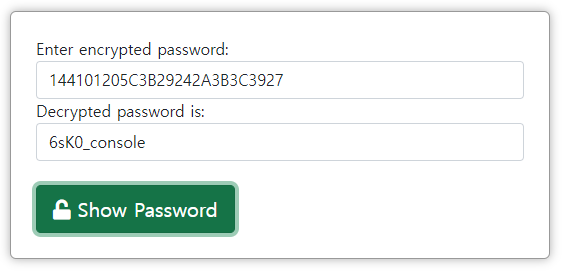

Root Me의 여섯번째 네트워크 포렌식 문제

풀이수가 꽤 많길래 쉬운 문제일거라고 생각했는데

생각보다 시간이 오래걸렸다.

문제의 목표는 password 를 찾는것이다.

문제에서는 ch15.txt 파일이 주어진다.

!

! Last configuration change at 13:41:43 CET Mon Jul 8 2013 by admin

! NVRAM config last updated at 11:15:05 CET Thu Jun 13 2013 by admin

!

version 12.2

no service pad

service password-encryption

!

isdn switch-type basic-5ess

!

hostname rmt-paris

!

security passwords min-length 8

no logging console

enable secret 5 $1$p8Y6$MCdRLBzuGlfOs9S.hXOp0.

!

username hub password 7 025017705B3907344E

username admin privilege 15 password 7 10181A325528130F010D24

username guest password 7 124F163C42340B112F3830

!

!

ip ssh authentication-retries 5

ip ssh version 2

!

interface BRI0/0

ip address 192.168.1.2 255.255.255.0

no ip directed-broadcast

encapsulation ppp

dialer map ip 192.168.1.1 name hub broadcast 5772222

dialer-group 1

isdn switch-type basic-5ess

ppp authentication chap callin

no shutdown

!

!

interface GigabitEthernet1/15

ip address 192.168.2.1 255.255.255.0

no shutdown

!

router bgp 100

no synchronization

bgp log-neighbor-changes

bgp dampening

network 192.168.2.0 mask 255.255.255.0

timers bgp 3 9

redistribute connected

!

ip classless

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

!

access-list 101 permit ip any any

dialer-list 1 protocol ip list 101

!

no ip http server

no ip http secure-server

!

line con 0

password 7 144101205C3B29242A3B3C3927

session-timeout 600

line vty 0 4

session-timeout 600

authorization exec SSH

transport input ssh

위에있는것이 주어진 ch15.txt 파일이다.

네트워크 조금 공부해본 사람은 알겠지만

이건 CISCO 사의 네트워크 장비 설정파일 내용이다.

일단 문제의 목표가 password를 획득하는 것이었으니

관련있는 부분을 모두 모아본다.

enable secret 5 $1$p8Y6$MCdRLBzuGlfOs9S.hXOp0.

username hub password 7 025017705B3907344E

username admin privilege 15 password 7 10181A325528130F010D24

username guest password 7 124F163C42340B112F3830

password 7 144101205C3B29242A3B3C3927

password 와 관련된 부분이 이 다섯 줄인데,

나머지는 모두 password type 7 인것에 반해

맨 처음것만 secret 5 에 모양도 다르게 생겼다.

문제 설명을 다시보면 Find the "Enable" password 라고 적혀있는데,

이렇게 강조되어 있는것을 보니 첫번째 비밀번호를 decrypt 하는게 맞는것 같다.

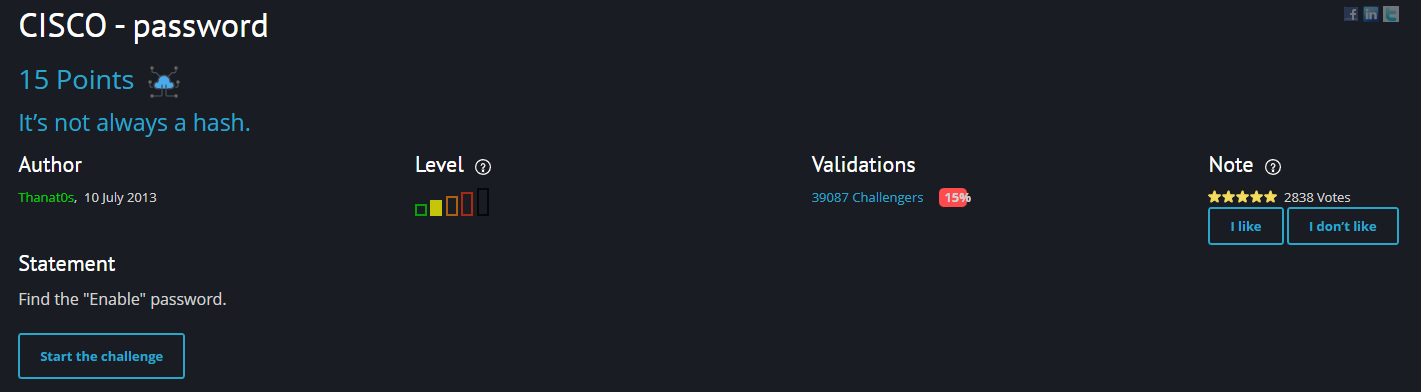

CISCO Type 7 암호를 Decrypt 하는 방법은 얼마전 포스팅에서 다룬적이 있다.

(https://hackingstudypad.tistory.com/231)

Decrypt 해주는 사이트는 구글 검색하면 쉽게 찾을 수 있다.

(https://davidbombal.com/cisco-type-7-password-decryption/)

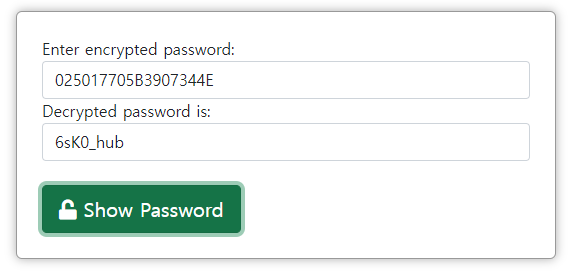

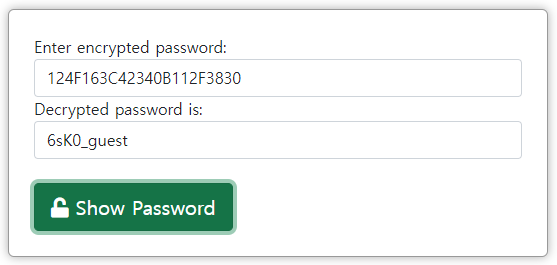

두번째 ~ 다섯번째 type7 비밀번호를 해독해보면,

hub : 6sK0_hub

admin : 6sK0_admin

guest : 6sK0_guest

con : 6sK0_console

모든 비밀번호 앞에 6sK0_이 있는것을 확인할 수 있다.

아마 암호화된 Enable secret 5 비밀번호도 동일할거라 가정하고 문제를 풀었다.

문제 해결에는 John the Ripper 라는 도구를 이용했다.

여러가지 비밀번호를 crack 해주는 기능을 가지고 있다.

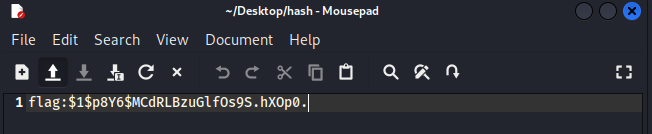

일단 John the Ripper 에서 파싱하기 쉽도록

포맷에 맞게 비밀번호 해시값을 hash 라는 파일명으로 저장해줬다.

앞에 flag: 는 계정명을 임의로 지정해준것이다.(아무거나해도된다.)

그런다음 John the Ripper 의 mask 기능을 이용해주면 된다.

먼저 사전파일로 사용할 rockyou.txt 를 --wordlist 옵션을 이용해 지정해주고,

그런다음 --mask 옵션을 이용해서

맨 앞에 패스워드 규칙인 6sK0_ 를 써준 뒤,

rockyou.txt 에서 추출한 단어를 이어붙여 주기 위해 ?w 를 뒤에 써준다.

만약 rockyou.txt 파일에 apple, bravo, choco 이렇게 세 단어가 들어가있다면,

6sK0_ apple, 6sK0_ bravo, 6sK0_ choco 이런식으로 무차별 대입을 시도하는것이다.

명령어를 실행시키면 약 7초만에 비밀번호를 찾을 수 있다.

비밀번호를 제출하면 문제가 풀린다.

'워게임 > Root Me' 카테고리의 다른 글

| [Root Me] DNS - zone transfert - 네트워크 / dig (68) | 2022.08.22 |

|---|---|

| [Root Me] Java - Server-side Template Injection - 웹해킹 / SSTI (46) | 2022.08.18 |

| [Root Me] Bluetooth - Unknown file - 포렌식 / Wireshark (63) | 2022.08.12 |

| [Root Me] Command injection - Filter bypass - 웹해킹 / RequestBin (70) | 2022.08.09 |

| [Root Me] Twitter authentication - 포렌식 / Wireshark (38) | 2022.08.06 |