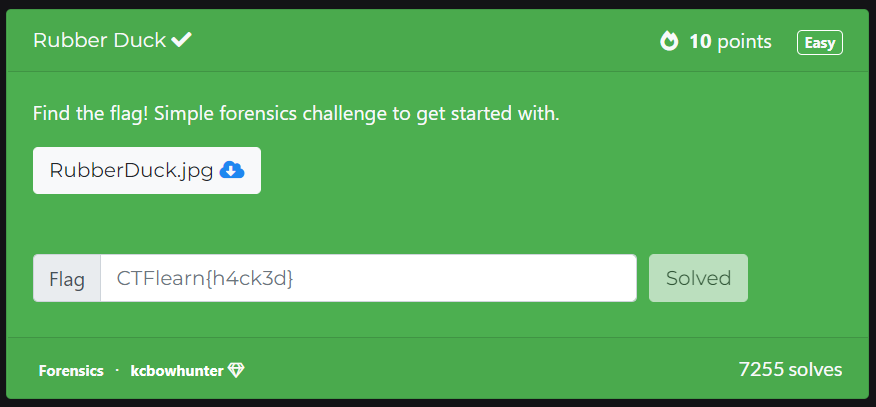

CTFlearn 의 스물세번째 문제

이전까지 계속 30 ~ 60 점짜리 문제가 나오다가

갑지가 10점으로 점수가 확 떨어졌다.

잠깐 쉬어가는 느낌인듯 하다.

CTFlearn 완전 초반에 풀었던 문제중에 이 문제랑 비슷한 문제가 있었다.

(https://hackingstudypad.tistory.com/191)

똑같은 방법으로 풀 수 있는 문제이다.

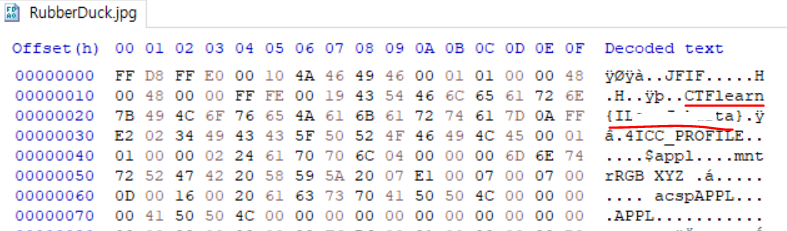

문제에서 주어지는 RubberDuck.jpg 파일이다.

처음에는 이번 문제가 포렌식 카테고리이고, 제목이 Rubber Duck 이어서

USB Rubber Ducky 관련된 문제라고 생각했는데 전혀 아니었다..

※USB Rubber Ducky 관련 문제는 이전에 풀이한 적 있으니 참고

(https://hackingstudypad.tistory.com/121)

그냥 단순히 사진에 나온게 러버덕이었을 뿐이었다.

주어진 RubberDuck.jpg 파일을

HxD 라는 도구를 실행시켜, 드래그 앤 드랍한다.

(HxD 다운링크 : https://mh-nexus.de/en/downloads.php?product=HxD20)

그러면 위처럼 16진수로 되어있는 값들이 보인다.

이 16진수 값들은 jpg 파일의 raw data 이다.

참고로 저렇게 파일의 시작이 FF D8 FF E8 로 시작하는것은 jpg 파일의 특징이다.

(파일 시그니처 라고한다.)

문제가 정말 쉬운게

그냥 HxD로 파일을 열기만 해도 플래그가 바로 보인다..

보통은 중간이나 끝에 숨겨놓는데,

친절하게도 맨 앞에 넣어놔서 바로 확인할 수 있다.

리눅스 환경이라면 strings 명령어를 사용하면 된다.

strings <파일명> 순으로 입력하면 된다.

그럼 해당 파일에서 printtable character 를 찾아서 출력해주게 된다.

'워게임 > CTFlearn' 카테고리의 다른 글

| [CTFlearn] Lazy Game Challenge - 포너블 (50) | 2022.09.25 |

|---|---|

| [CTFlearn] My Blog - 웹해킹 / 개발자도구 (56) | 2022.09.21 |

| [CTFlearn] Exif - 포렌식 / ExifTool (60) | 2022.09.14 |

| [CTFlearn] Git Is Good - 포렌식 (46) | 2022.09.12 |

| [CTFlearn] HyperStream Test #2 - 암호학 / Bacon (35) | 2022.09.09 |