쉬운 난이도의 웹해킹 문제

별다른 소스파일은 주어지지 않고

문제 페이지 주소만 제공된다.

문제 페이지에 접속하면 이런 화면이 나온다.

Tron City, Sea of Simulation, Disc Areana, 0001001 Club.. 뭔가 사이버틱 한 사진들이 있고,

맨 위에는 환영문구처럼 보이는 멘드가 써있는데

Welcome 'Mozilla/5.0 (WindowsNT 10.0; Win64; x64) AppleWebKit/537.36 ( KHTML, like Gecko) Chrome/85.0.4183.121 Safrari/537.36' to The Grid

라고 적혀있다.

파란색으로 표시한 부분이 뭔가 익숙한데,

이건 일반적으로 요청 헤더에서 일반적으로 볼 수 있는

user-agent 헤더의 내용이다.

웹 브라우저에서 f12(개발자도구) - 네트워크 탭을 이용하면 쉽게 볼 수 있다.

문제페이지에서 저 부분은 단순히 사용자의 user-agent 헤더 내용을 출력해주고 있는 것이다.

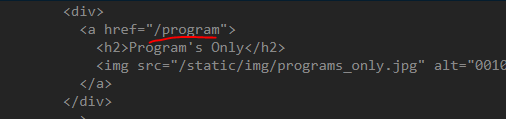

f12를 눌러 개발자도구로 들어가 웹 소스를 살펴봤는데

/program 경로가 있는것을 발견했다.

하지만 URL 에 /program 을 입력해 접속을 시도했을땐 아무것도 나오지 않았다.

여기저기 들어가보다가

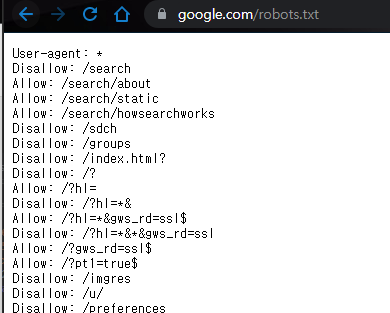

URL 뒤에 robots.txt 를 입력해봤는데

위와 같은 화면이 나왔다.

블로그를 운영하는 사람이라면 robots.txt가 익숙할 것이다.

네이버 서치어드바이저에 있는 바로 그 robots.txt이다.

robots.txt는 로봇 배제 표준이라고 해서 웹 사이트에 로봇이 접근하는 것을 방지하기 위한 일종의 규약이다.

검색엔진들이 내 웹페이지를 마구마구 접근하는 것을 제한하기 위해서 사용한다.

웬만한 웹사이트들은 robots.txt를 다 가지고 있다.

대표적으로 구글 역시 https://www.google.com/robots.txt를 주소창에 입력하면 내용을 확인할 수 있다.

다시 문제로 돌아가서 보면

/program/ 경로는 User-agent 가 Program 인 경우에만 접근이 가능하고,

/program/control 경로는 User-agent 가 Master Control Program 0000 인 경우에 접근이 가능함을 볼 수 있다.

뭔가 /program/control 경로가 더 중요해 보이니 그쪽으로 접근을 해본다.

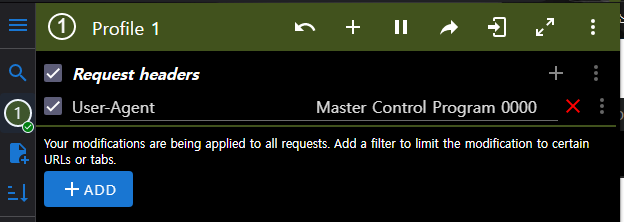

https://chrome.google.com/webstore/search/modheader?hl=ko

요청 패킷의 해더를 변조할 때는 ModHeader 라는 확장 프로그램을 쓰면 편하다.

Chrome 확장 프로그램 설치페이지로 가서 modheader 라고 검색하면 설치할 수 있다.

modheader 에서 위처럼 user-agent 헤더를 변경시켜준 뒤

활성화 해주면 된다.

modheader 가 활성화된 상태로 /program/control 경로에 접근하면

플래그를 찾을 수 있다.

'CTF > 웹해킹' 카테고리의 다른 글

| [Affinity CTF] sooodefault - 웹해킹 / Python (53) | 2022.12.27 |

|---|---|

| [Cyber Security Rumble] Cyberwall - 웹해킹 / Command Injection (62) | 2022.12.19 |

| [2020CCE] easy sqli / easy ssrf / robot - 웹해킹 (64) | 2022.10.13 |

| [CakeCTF] CakeGEAR - 웹해킹 / PHP Type Confusion (44) | 2022.10.08 |

| [SHELLCTF] More ILLUSION - 웹해킹 / Command Injection / 명령어 삽입 (48) | 2022.09.30 |