CTFlearn의 쉰 한번째 문제

이번엔 Easy 난이도의 포렌식 문제이다.

그래도 Easy 치고는 문제푸는데 조금 많은 작업이 필요하다.

문제에서 제공되는것은 Hey_You.png 파일이다.

귀여운 미니언 사진이다.

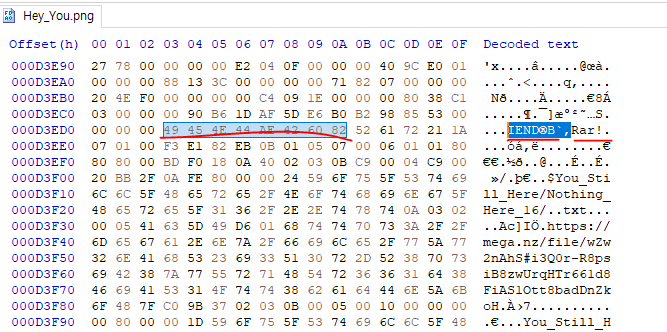

뭔가 특이한 점이 있나 살펴보기 위해 HxD로 해당 파일을 열어보았다.

맨 앞부분이 89 50 4E 47 0D 0A 1A 0A 로 시작하는것을 볼 수 있는데

모든 PNG 파일은 89 50 4E 47 0D 0A 1A 0A 로 시작한다.

이런걸 파일 시그니처 라고 한다.

아래쪽으로 쭉 내려보니 이상한 부분이 보였다.

PNG 파일은 IEND®B`‚ 라는 문자열이 보이면 끝나야 한다.

저 뒤에 더이상 데이터가 있으면 안된다.

그런데 이상하게 Rar! 로 시작하는 데이터가 더 있는것을 볼 수 있었다.

Rar! 로 시작하는것은 .rar 파일의 시그니처이다.

PNG 파일 뒤에 RAR 압축파일이 숨어있었던 것이다.

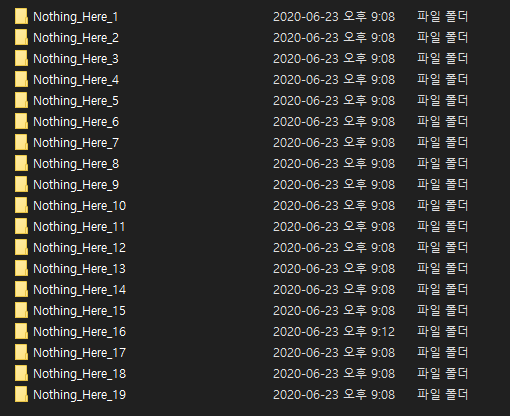

칼리 리눅스에서 binwalk 도구를 -e 옵션을 줘서 실행시키면

해당 RAR 데이터를 분리해서 추출할 수 있다.

추출한 RAR 파일의 압축을 풀어보면

Nothing_Here 라는 이름의 폴더들이 보이는데

이중 하나의 폴더에 ..txt 파일이 하나 들어있는것을 찾을 수 있다.

해당 txt 파일에는 뭔가 다운로드 받을 수 있는 주소가 적혀있고

해당 주소에서는 Only_Few_Steps.jpg 파일을 다운받을 수 있다.

역시나 귀여운 미니언 사진이다.

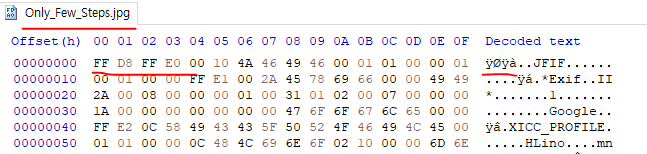

이번에도 역시나 HxD로 열어보았다.

맨앞이 FF D8 FF E0 로 시작하는걸 볼 수 있는데

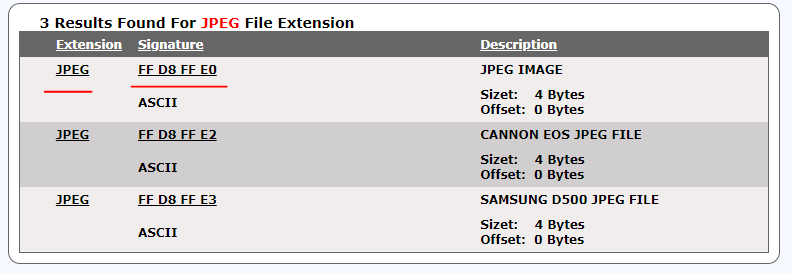

FF D8 FF E0 로 시작하는것은 JPG 파일의 특징이다.

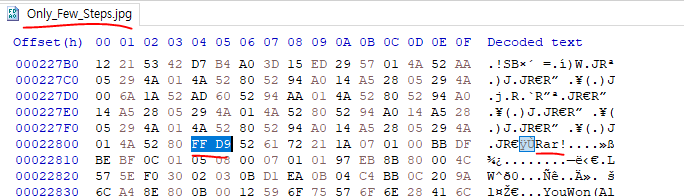

마찬가지로 JPG 파일은 FF D9 로 끝이 난다.

저 뒤에 더이상 데이터가 있으면 안되지만

똑같이 Rar! 이 있는것을 볼 수 있다.

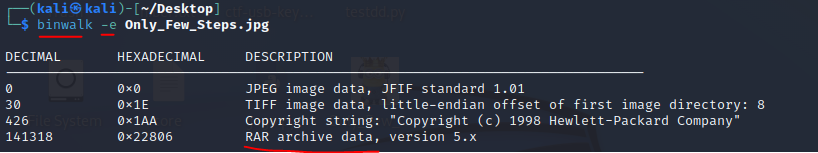

똑같이 binwalk 를 써서 rar 파일을 추출해주면 된다.

추출한 rar 파일의 압축을 풀면

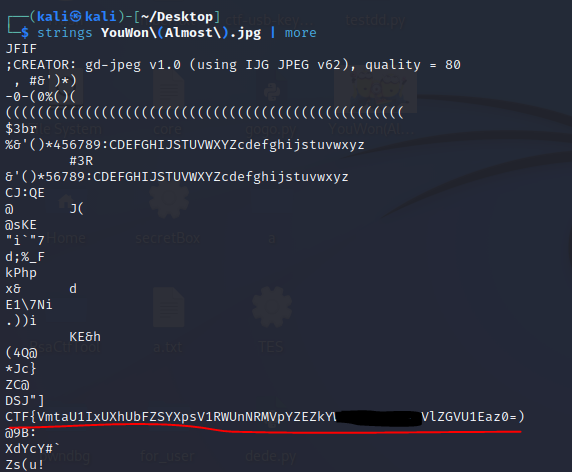

YouWon(Almost).jpg 파일이 하나 생성된다.

YouWon(Almost).jpg 파일은 HxD로 봤을 때

특이한 점이 보이지 않아서 strings 명령어를 이용해봤다.

그랬더니 중간에 플래그 처럼 보이는 문구가 있었다.

안에 있는 내용이 Base64로 인코딩 되어있는듯 했다.

CyberChef(https://gchq.github.io/CyberChef/)에서 인코딩된 데이터를

Base64로 네번 디코딩 해주니 플래그가 나왔다.

'워게임 > CTFlearn' 카테고리의 다른 글

| [CTFlearn] Image Magic - 프로그래밍 / 포렌식 / PIL (76) | 2023.01.06 |

|---|---|

| [CTFlearn] Encryption Master - 암호학 / Base64 (64) | 2023.01.02 |

| [CTFlearn] Corrupted File - 포렌식 / HxD / Base64 (67) | 2022.12.30 |

| [CTFlearn] GandalfTheWise - 포렌식 / HxD / Base64 / XOR (68) | 2022.12.26 |

| [CTFlearn] What could this be? - MISC / 자바스크립트 (58) | 2022.12.24 |