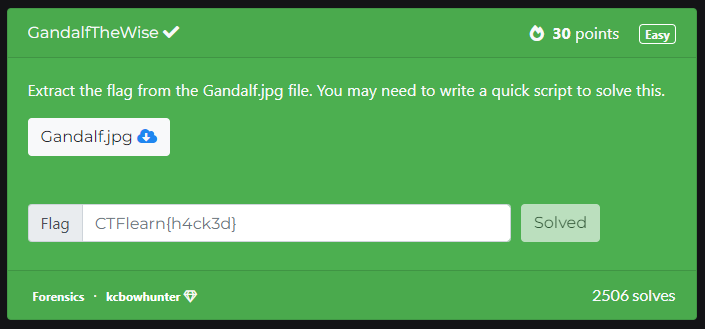

CTFlearn 의 마흔아홉번째 문제

이번에도 익순한 포렌식 카테고리의 jpg 파일 문제이다.

그래도 이번 문제는 조금 생각이 필요하다.

https://hackingstudypad.tistory.com/266

https://hackingstudypad.tistory.com/288

https://hackingstudypad.tistory.com/305

https://hackingstudypad.tistory.com/311

https://hackingstudypad.tistory.com/338

조금씩 다르긴 하지만 이전에 비슷한 문제를 많이 풀이했었다.

이번 문제에서 주어지는 Gandalf.jpg 파일이다.

간달프 할아버지와 함께 멋진 문구가 적혀있다.

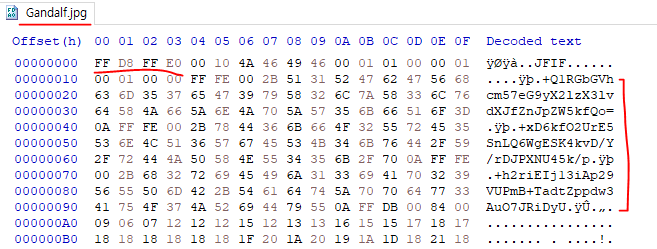

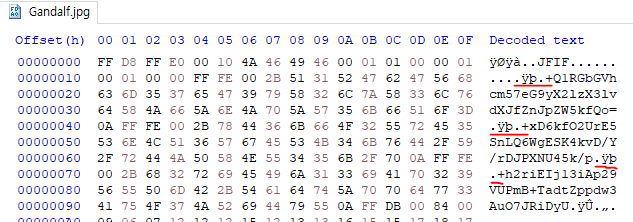

주어진 Gandalf.jpg 파일을

HxD 라는 도구를 실행시켜, 드래그 앤 드랍한다.

(HxD 다운링크 : https://mh-nexus.de/en/downloads.php?product=HxD20)

그러면 위처럼 16진수로 되어있는 값들이 보인다.

이 16진수 값들은 jpg 파일의 raw data 이다.

참고로 저렇게 파일의 시작이 FF D8 FF E8 로 시작하는것은 jpg 파일의 특징이다.

(파일 시그니처 라고한다.)

그리고 또 눈에 띄는 부분이 파일 시그니처 밑에 있는 Base64 처럼 보이는 문자열들이다.

보아하니 하나의 Base64 문자열이 아니라 여러개가 합쳐진 모양같았다.

..ÿþ.+ 라는 문자열이 계속 반복되는걸로 봐서 이 부분이 구분자 역할을 하는것 같았다.

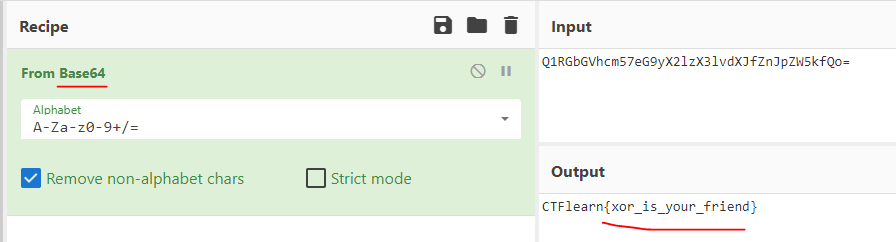

맨 앞에 위치한 Q1RGbGVhcm57eG9yX2lzX3lvdXJfZnJpZW5kfQo= 를

CyberChef(https://gchq.github.io/CyberChef)에서 Base64 디코딩을 해봤다.

그랬더니 뭔가 플래그 포맷처럼 보이는 문자열이 나왔다.

하지만 이걸 플래그로 제출하면 문제가 풀리지 않는다.

쉽게 말해 훼이크다.

내용을 보면 xor_is_your_friend 라고 적혀있는데

XOR 을 사용하라는 힌트인것 같았다.

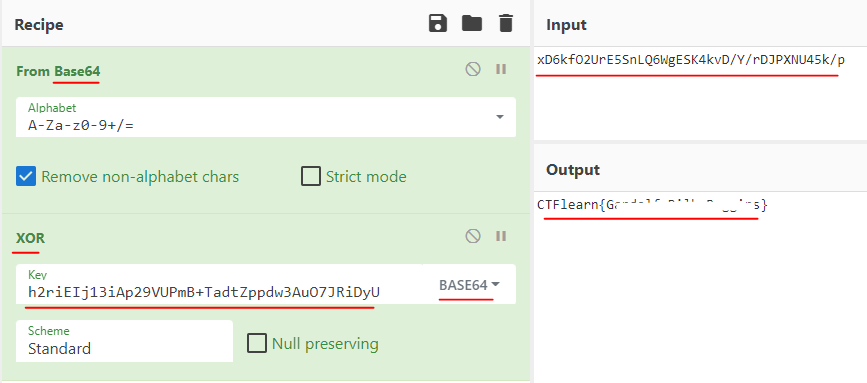

다시한번 CyberChef에서

두번째 위치한 xD6kfO2UrE5SnLQ6WgESK4kvD/Y/rDJPXNU45k/p 과

마지막에 있는 h2riEIj13iAp29VUPmB+TadtZppdw3AuO7JRiDyU 를 XOR 해봤다.

XOR을 할때 Key 값에 Base64 문자열을 넣고, 오른쪽에서 BASE64 라고 선택해주면 된다.

그러면 진짜 플래그를 찾을 수 있다.

'워게임 > CTFlearn' 카테고리의 다른 글

| [CTFlearn] Minions - 포렌식 / HxD / Binwalk / Base64 (69) | 2023.01.01 |

|---|---|

| [CTFlearn] Corrupted File - 포렌식 / HxD / Base64 (67) | 2022.12.30 |

| [CTFlearn] What could this be? - MISC / 자바스크립트 (58) | 2022.12.24 |

| [CTFlearn] RSA Beginner - 암호학 / Python (59) | 2022.12.22 |

| [CTFlearn] PDF by fdpumyp - 포렌식 / HxD / Base64 (64) | 2022.12.18 |