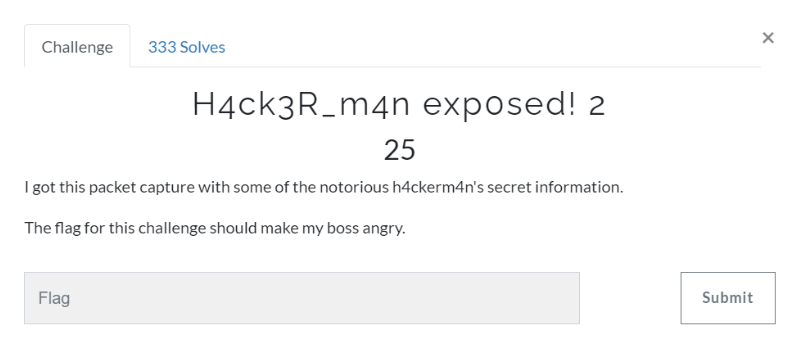

쉬운 난이도의 네트워크 패킷 포렌식 문제

파일 하나로 세 개의 문제를 푸는 방식이다.

반응형

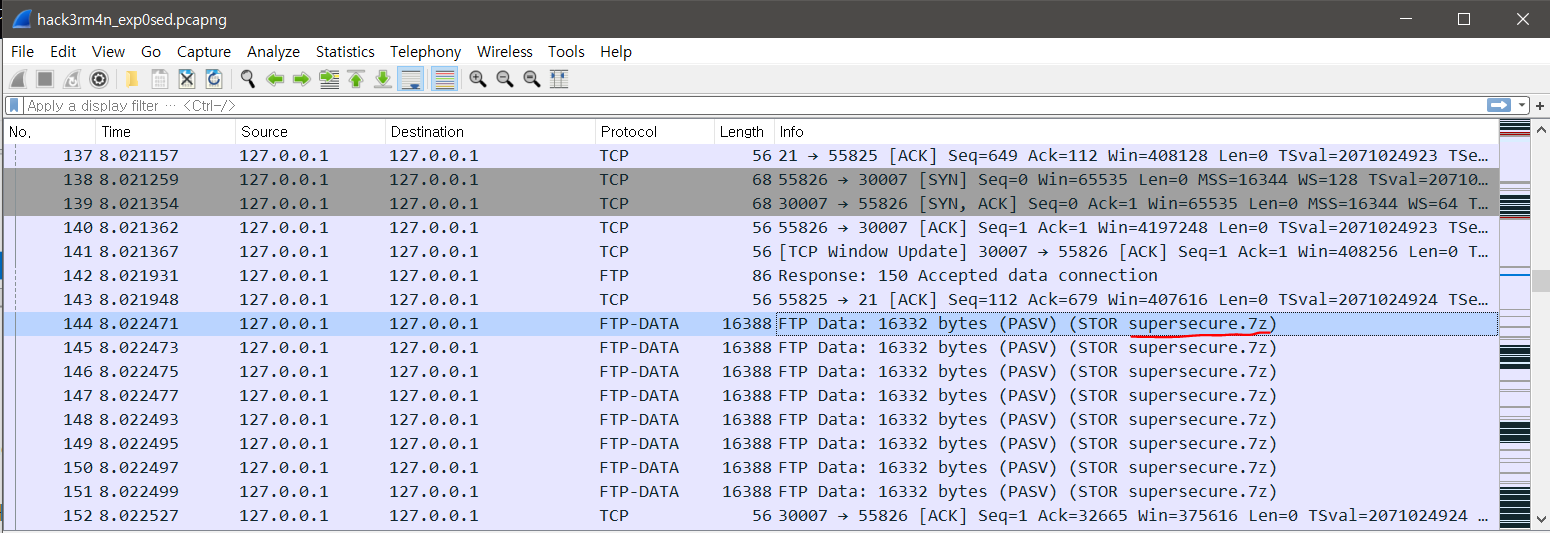

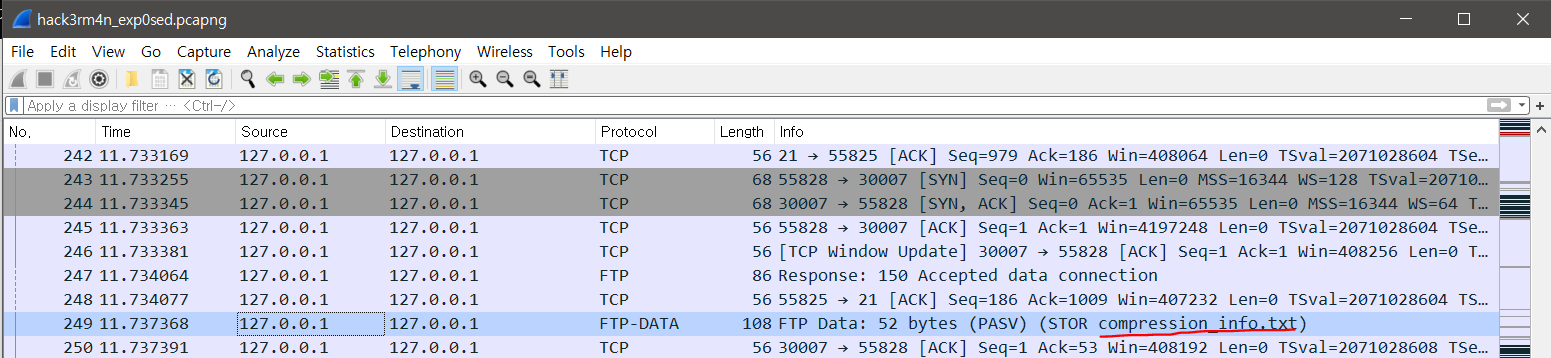

문제에서 주어지는것은 hack3rm4n_exp0sed.pcapng 파일이다.

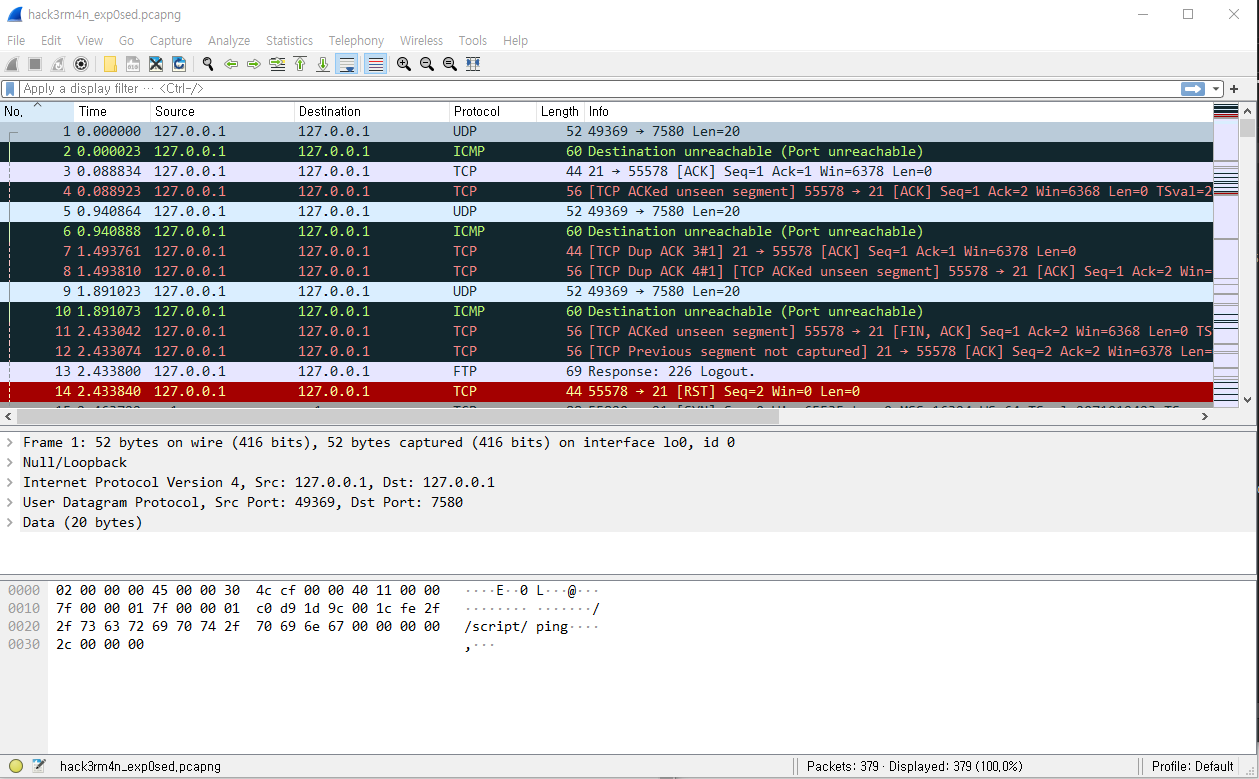

pcapng 파일은 Wireshark 도구를 이용해 열어볼 수 있다.

열어보면 위와 같은 화면이 나온다.

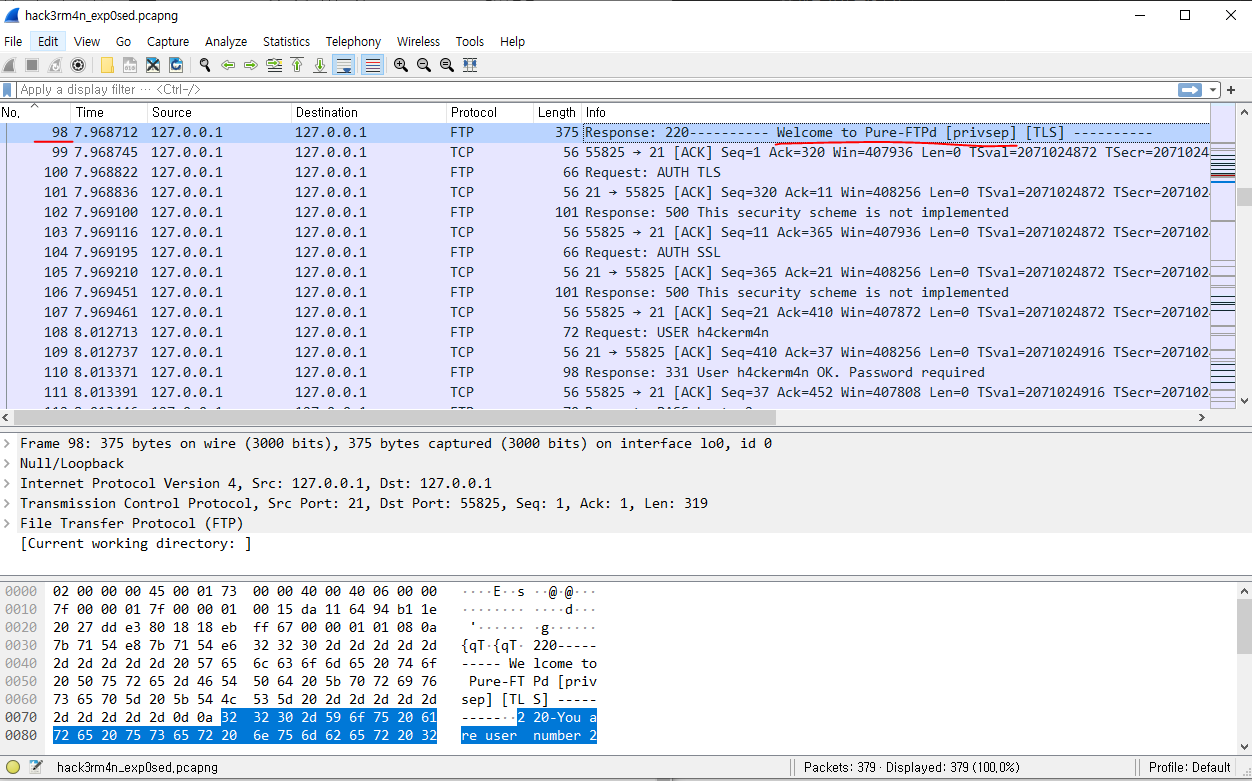

조금 내리다 보면

98번 패킷에서 Welcome to Pure-FTPd 라는 문구가 보인다.

FTP 프로토콜을 이용해 어떤 파일같은걸 전송하려는듯 하다.

조금 내려가다보면 144번째 패킷부터

supersecure.7z 파일을 전송하고 있는것이 보인다.

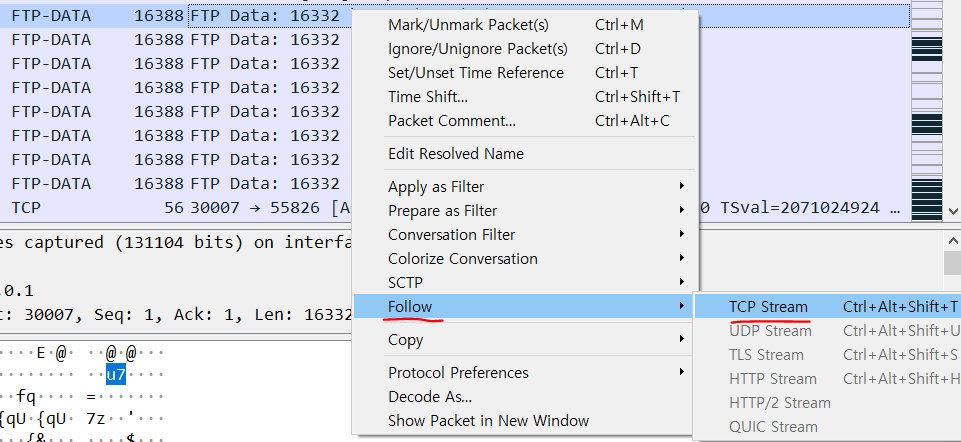

해당 패킷을 우클릭 - Follow - TCP Stream 을 눌러서 확인해보면

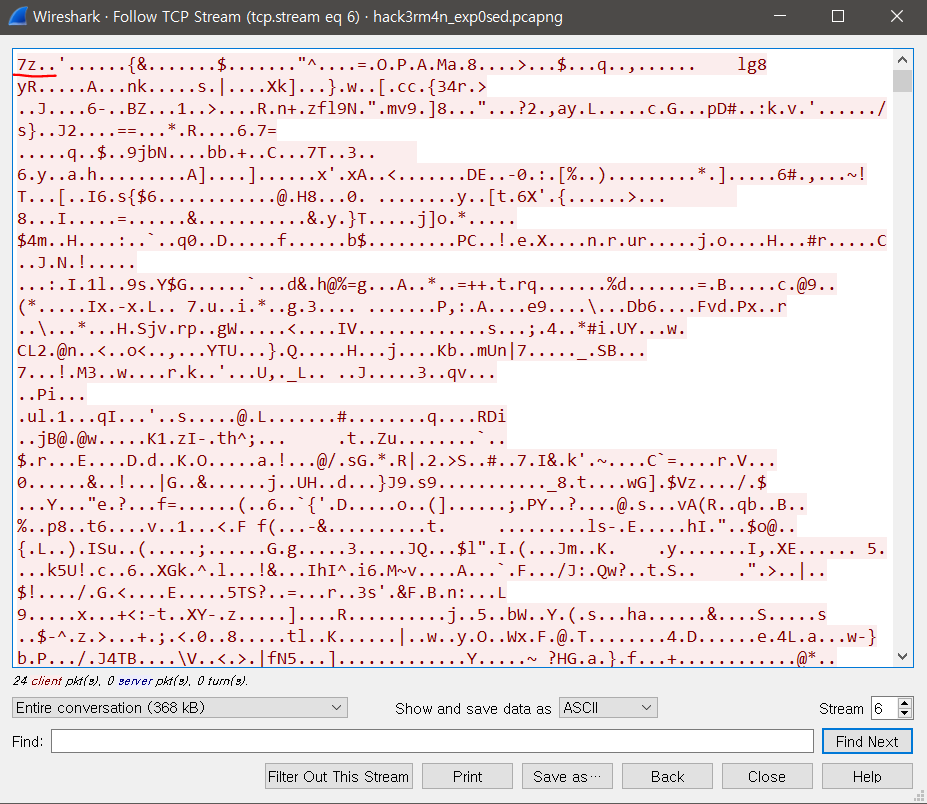

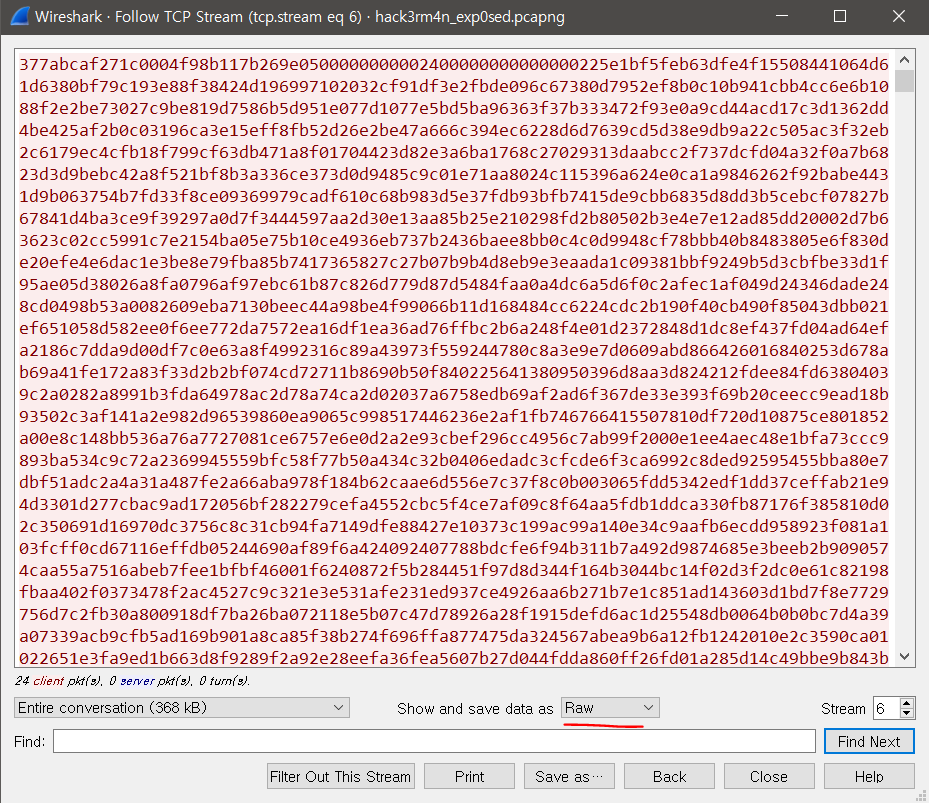

이렇게 전송되는 Raw 데이터를 확인할 수 있다.

아래쪽에서 Show data as 를 Raw 로 설정해준 뒤

Save as 를 눌러 다른이름으로 저장해준다.

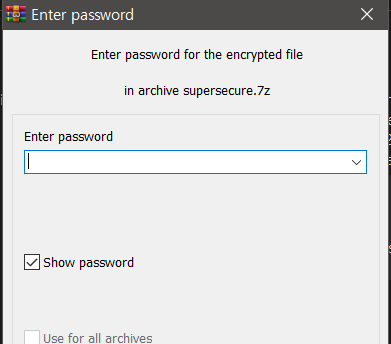

저장한 파일을 압축풀려 했더니

비밀번호를 입력해야 한다.

패킷파일에 실마리가 있을것 같아서

조금 내리다 보니 compression_info.txt 파일을 전송하는것이 보였다.

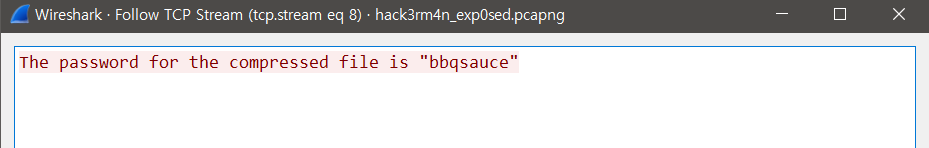

같은 방법으로 우클릭 - Follow - TCP Stream 으로 확인해 봤더니

압축 파일의 비밀번호가 bbqsauce 라고 적혀있었다.

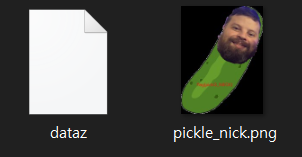

압축을 풀어보니 dataz, pickle_nick.png 두 파일이 있었다.

그중 png 파일에 플래그가 적혀있었다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [Tenable CTF] Forwards from Grandma - 포렌식 / 모스부호 (64) | 2023.03.14 |

|---|---|

| [Tenable CTF] H4ck3R_m4n exposed! 3 - 포렌식 / Wireshark (58) | 2023.03.11 |

| [Tenable CTF] H4ck3R_m4n exposed! 1 - 포렌식 / Wireshark (60) | 2023.03.07 |

| [justCTF] PDF is broken, and so is this file - 포렌식 / binwalk / HxD / Ruby (71) | 2023.02.17 |

| [JISCTF] SOUND!!! - 포렌식 / DeepSound / John the Ripper (75) | 2023.02.02 |