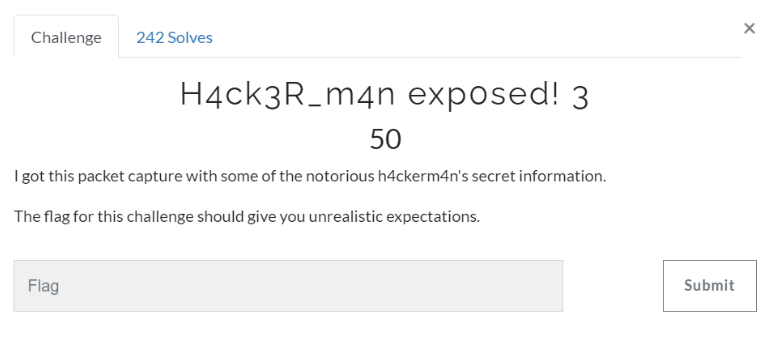

드디어 H4ck3R_m4n exposed! 의 마지막 문제이다.

이번 문제는 지난번과 이어진다.

(https://hackingstudypad.tistory.com/440)

반응형

지난 문제에서 주어진 hack3rm4n_exp0sed.pcapng 파일을 이용해

dataz 와 pickle_nick.png 두 파일을 추출했었다.

pickle_nick.png 가 두번째 플래그였고,

나머지 dataz 파일을 이용해 세번째 플래그를 찾아야 한다.

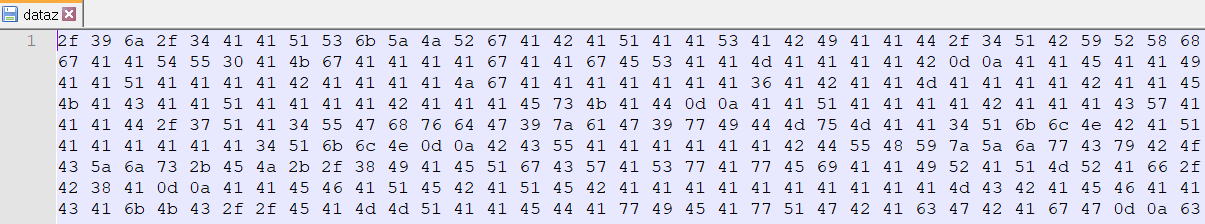

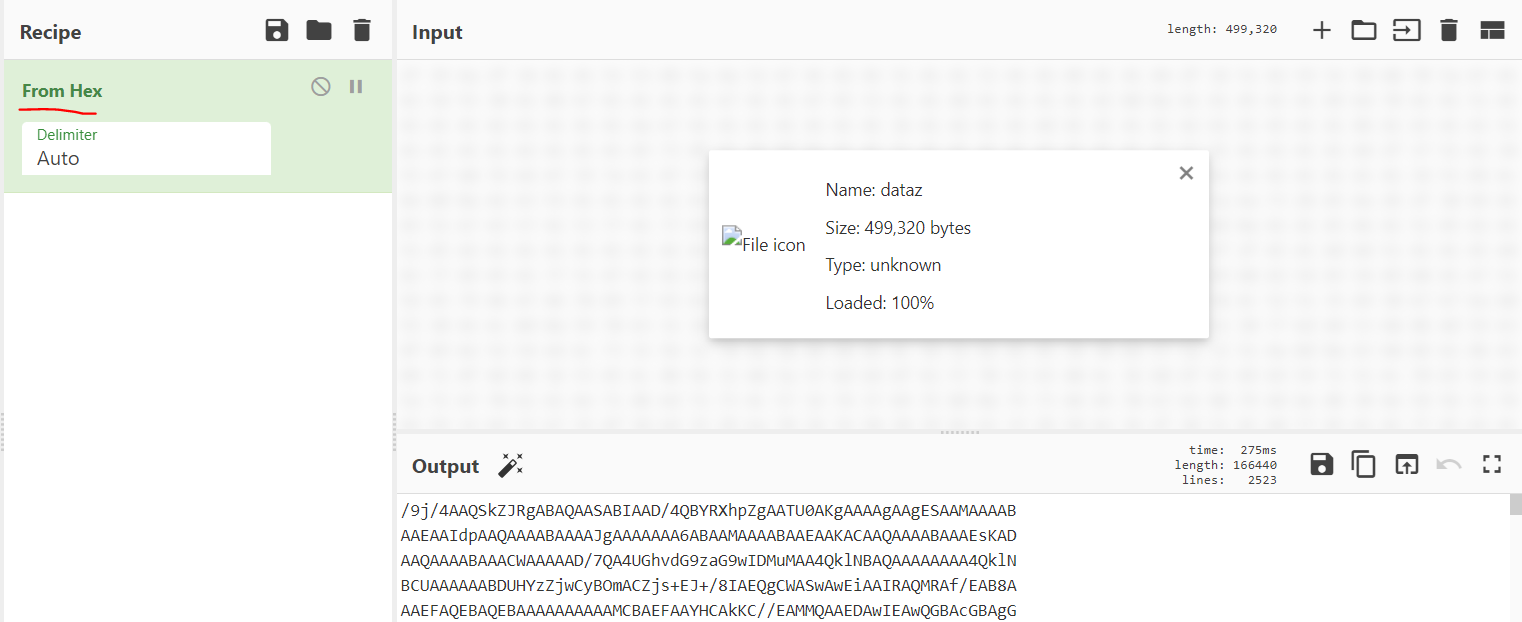

notepad++ 을 이용해 dataz 파일을 열어보니

뭔가 16진수로 된 데이터들이 들어있었다.

CyberChef(https://gchq.github.io/CyberChef)에서 From Hex 레시피로 확인해보니

Base64로 인코딩된 데이터가 보였다.

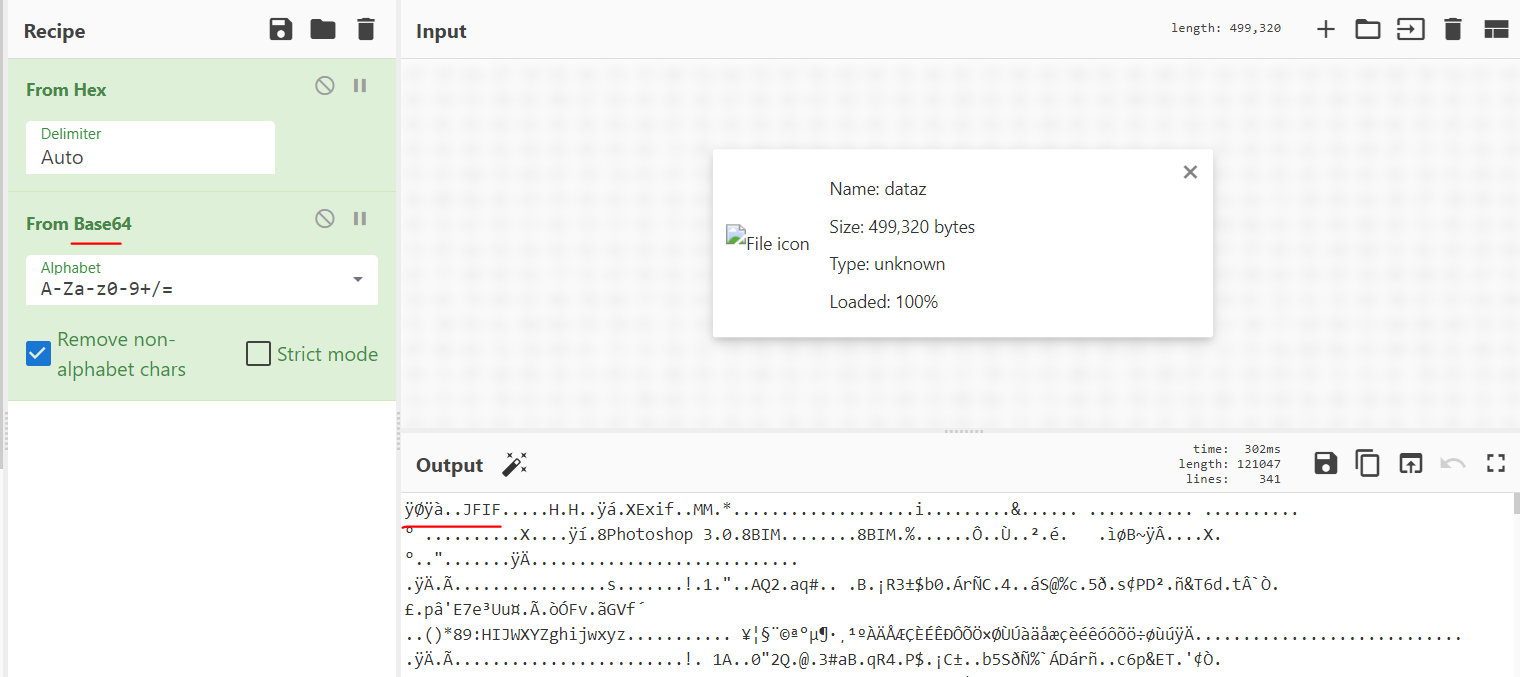

From Base64 레시피를 추가해

한번 더 디코딩을 해보니 yoya JFIF 같은 문자열이 보였다.

이건 JPG 파일의 시그니처 이다.

저장 버튼을 눌러 해당 데이터를 JPG 파일로 저장해주면

마지막 세번째 플래그를 찾을 수 있다.

반응형

'CTF > 포렌식' 카테고리의 다른 글

| [Tenable CTF] Easy Stego - 포렌식 / Stegsolve (46) | 2023.03.24 |

|---|---|

| [Tenable CTF] Forwards from Grandma - 포렌식 / 모스부호 (64) | 2023.03.14 |

| [Tenable CTF] H4ck3R_m4n exposed! 2 - 포렌식 / Wireshark (56) | 2023.03.09 |

| [Tenable CTF] H4ck3R_m4n exposed! 1 - 포렌식 / Wireshark (60) | 2023.03.07 |

| [justCTF] PDF is broken, and so is this file - 포렌식 / binwalk / HxD / Ruby (71) | 2023.02.17 |