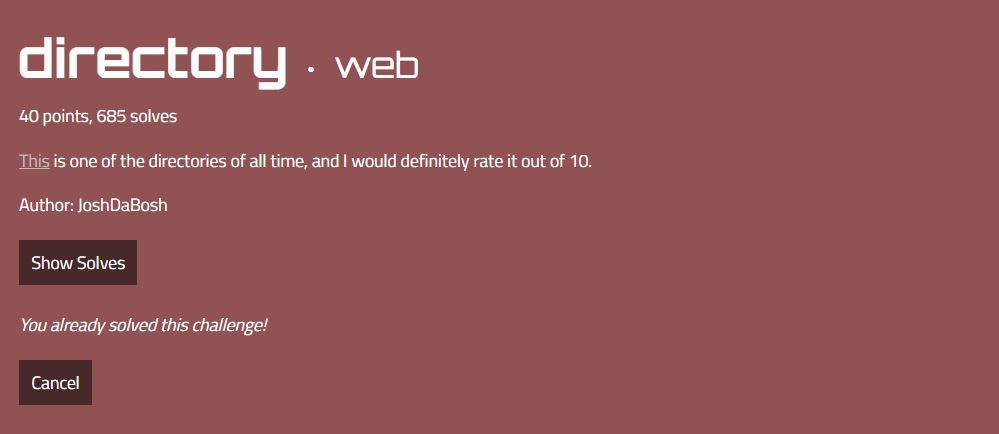

Dirbuster 를 사용해서 풀 수 있는

간단한 웹해킹 문제이다.

반응형

문제 다 풀어놓고 보니

문제페이지를 캡쳐를 못떴다.

문제페이지에 접속하면

/1

/2

/3

/4

/5

/6

/7

/8

/9

/10

...

이렇게 링크가 쭉 나열되어 있다.

1부터 4999 까지 있었던걸로 기억하는데

이중에 단 하나가 플래그가 적힌 페이지이다.

나머지 페이지들을 들어가면 아무것도 없다는 메세지가 나온다.

시도해볼 경우의 수가 5000개 밖에 없으니

Dirbuster 라는 도구를 사용해보기로 했다.

Dirbuster 는 칼리 리눅스에 내장되어 있다.

이렇게 검색하면 바로 찾을 수 있다.

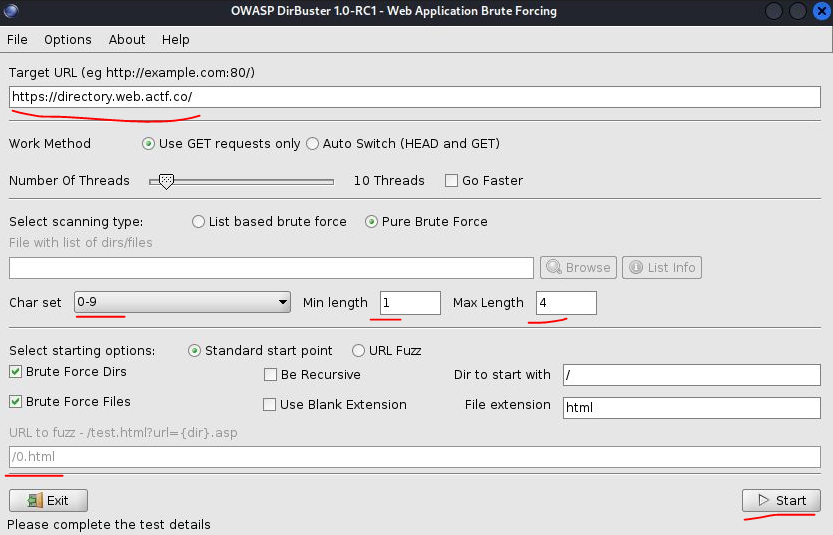

Dirbuster 에서 이렇게 설정하면 된다.

Target URL 을 넣어주고

Char set 는 숫자만 필요하니

0-9 로 지정해준다.

길이는 1부터 4까지로 지정해주고 나면

아래쪽에 어떤 형태로 brute force 할 지 대략 보여준다.

start 버튼을 누르면 시작된다.

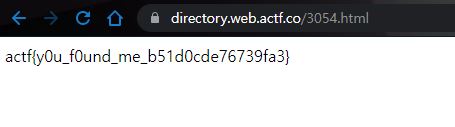

도구를 실행시켜보면

/3054.html 페이지가

다른 페이지와 달리

Size 가 271 로 찍히는 것을 볼 수 있다.

/3054.html 에 접속하면

플래그를 확인할 수 있다.

반응형

'CTF > 웹해킹' 카테고리의 다른 글

| [Really Awesome CTF] Really Awesome Monitoring Dashboard - 웹해킹 / SQL Injection (86) | 2023.06.11 |

|---|---|

| [angstromCTF] shortcircuit - 웹해킹 / Javascript (68) | 2023.05.17 |

| [angstromCTF] Celeste Tunneling Association - 웹해킹 / Burp Suite (79) | 2023.05.15 |

| [angstromCTF] Celeste Speedrunning Association - 웹해킹 / Python (72) | 2023.05.14 |

| [Space Heroes CTF] Sanity Check In Space - 웹해킹 (68) | 2023.05.05 |